Curso

El servicio de Gestión de Identidad y Acceso (IAM) sienta las bases de todo lo que haces en AWS. Mantiene tus datos seguros y te permite controlar quién puede acceder a tus recursos de AWS y qué puede hacer con ellos.

Sin IAM, cualquiera que acceda a tu cuenta de AWS podría estropear las cosas cambiando configuraciones, borrando recursos o accediendo a datos sensibles.

Esta guía contiene todo lo que necesitas saber para configurar y utilizar IAM para proteger tu entorno de AWS.

Si eres nuevo en AWS, considera tomar nuestro curso de Introducción a AWS para familiarizarte con los conceptos básicos.

¿Qué es AWS IAM?

IAM significa Gestión de Identidades y Accesos. Fue lanzado en 2011 y es una herramienta para gestionar quién puede acceder a tus recursos de AWS y qué puede hacer con ellos.

Estos son los cuatro componentes esenciales de la IAM:

- Usuarios son personas o aplicaciones que necesitan acceder a tus recursos de AWS. Cada usuario recibe credenciales únicas, como contraseñas y claves de acceso.

- Grupos son colecciones de usuarios. En lugar de asignar permisos a cada usuario individualmente, puedes poner a los usuarios en grupos y asignar permisos al grupo. Esto facilita la gestión de permisos para varios usuarios a la vez.

- Roles están pensados para ser asumidos por cualquiera que los necesite, en lugar de estar asociados a una sola persona. Por ejemplo, una instancia EC2 puede "asumir un rol" para acceder a los buckets S3 sin necesidad de credenciales permanentes. Los roles utilizan credenciales de seguridad temporales que caducan automáticamente, lo que es estupendo en términos de seguridad.

- Políticas son documentos JSON que definen los permisos. Especifican qué acciones están permitidas o denegadas en qué recursos. Las políticas pueden adjuntarse a usuarios, grupos o roles.

Si eres nuevo en AWS, considera tomar nuestro curso de Introducción a AWS para familiarizarte con los aspectos básicos de esta amplia plataforma.

Primeros pasos con IAM

Si aún no lo has hecho crea una cuenta AWS e inicia sesión.

Para encontrar el servicio IAM, introduce la palabra clave "iam" en la barra de búsqueda de la parte superior de la consola de AWS y selecciona el primer resultado para IAM.

Buscar el servicio IAM en la consola de AWS

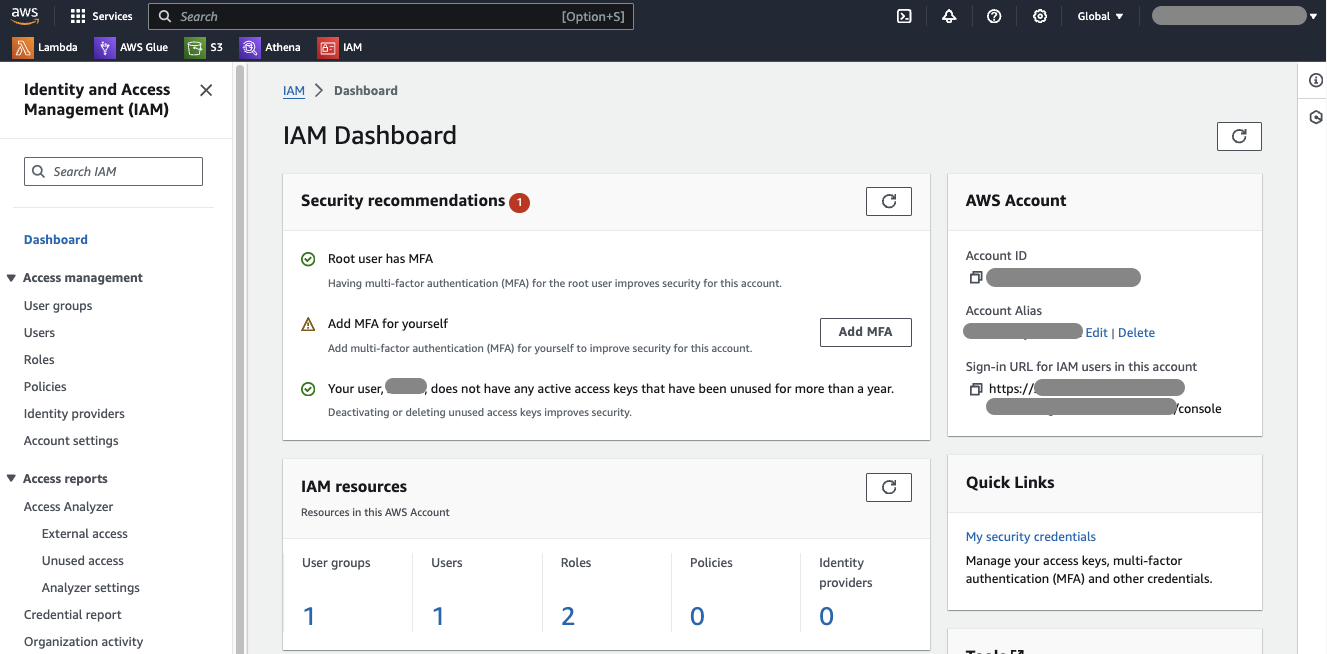

Esto te llevará al panel de control de IAM, donde puedes crear y gestionar todos los componentes de IAM.

Panel IAM

El panel izquierdo del panel de control te permite crear usuarios, funciones y políticas, así como informes y herramientas de gestión y supervisión.

Las recomendaciones de seguridad suelen encontrarse en el centro del panel de control de IAM. AWS ofrece una amplia orientación sobre las mejores prácticas de seguridad y facilita la adopción de medidas correctivas en caso necesario.

Políticas IAM de AWS

Ahora, repasemos uno de los conceptos más importantes de IAM: las políticas.

¿Qué son las políticas IAM?

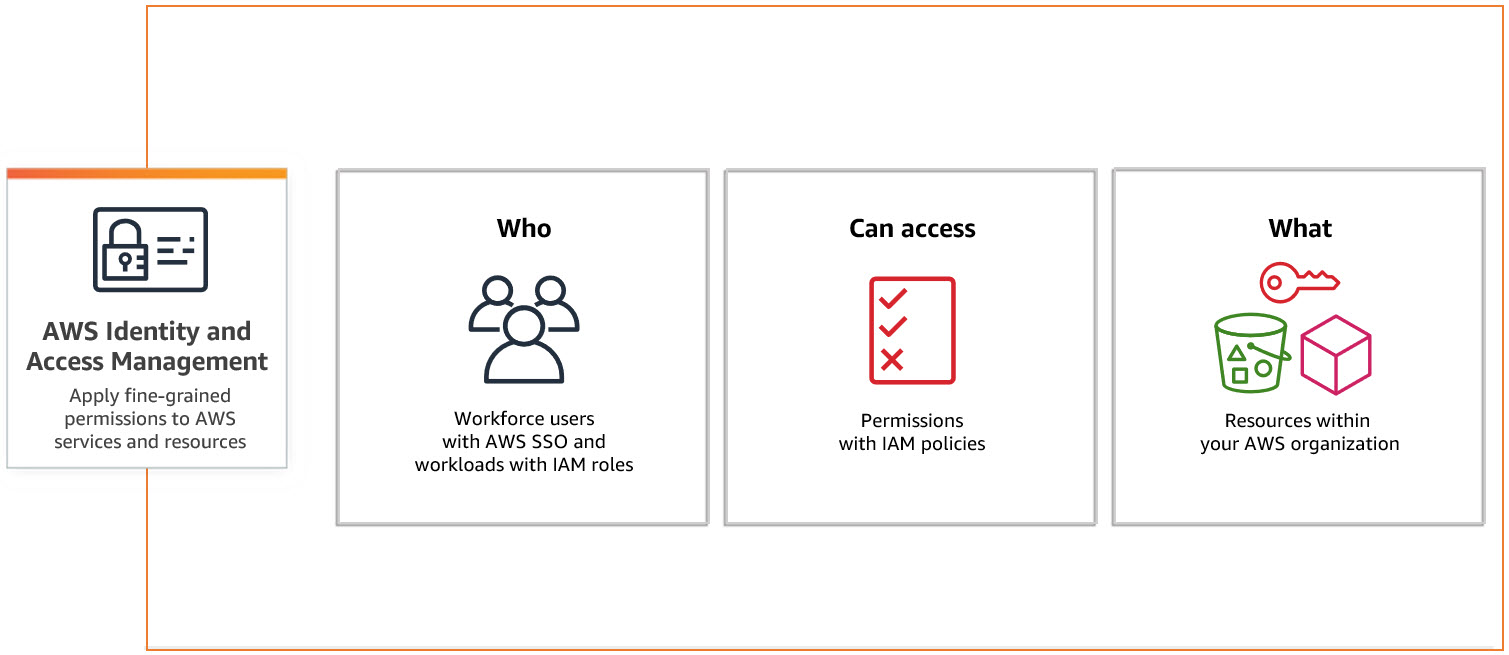

Las políticas definen quién puede tener qué permisos para acceder a tus recursos de AWS.

Visión general de las políticas IAM

Las políticas se escriben en formato JSON y constan de unos pocos elementos clave.

Como ejemplo, aquí tienes el documento JSON de la política gestionada por AWS denominada "AmazonS3FullAccess":

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:*",

"Resource": "*"

}

]

}- El elemento

Versionespecifica la versión lingüística de la política. - En

Statementes donde está la "carne" de la política. Una misma póliza puede tener varias declaraciones. Cada declaración incluye unos cuantos campos esenciales: Effect: Este campo especifica si la declaración permite o deniega el acceso. Puede ser "Permitir" o "Denegar".Action: Define qué acciones están permitidas o denegadas. Las acciones suelen ser las operaciones que puedes realizar sobre un recurso. AWS tiene acciones específicas para cada servicio, por lo que debes especificarlas correctamente.Resource: Especifica los recursos de AWS a los que se aplican las acciones. Los recursos se identifican utilizando Nombres de Recursos de Amazon (ARN), que identifican un recurso de forma única.

Tipos de pólizas: Políticas gestionadas frente a políticas en línea

Ahora hablemos de los tipos de políticas, empezando por las gestionadas, que pueden ser gestionadas por AWS o por el cliente.

Las políticas gestionadas por AWS son creadas y mantenidas por AWS, lo que las convierte en un excelente punto de partida para los conjuntos de permisos más utilizados. Las políticas gestionadas por el cliente son las que tú mismo creas y gestionas, lo que te da más flexibilidad para escribir documentos JSON personalizados.

Las políticas en línea, por otro lado, están directamente vinculadas a un único usuario, grupo o rol. Son útiles para permisos específicos, muy controlados, que no deben reutilizarse. Sin embargo, la gestión de las políticas en línea puede resultar complicada a medida que crecen en número, por lo que suelen ser menos preferidas que las políticas gestionadas.

Crear y adjuntar políticas a usuarios, grupos y roles

Crear y adjuntar políticas a usuarios, grupos y roles en AWS es bastante sencillo. Aquí tienes una guía paso a paso:

1. Crear una política

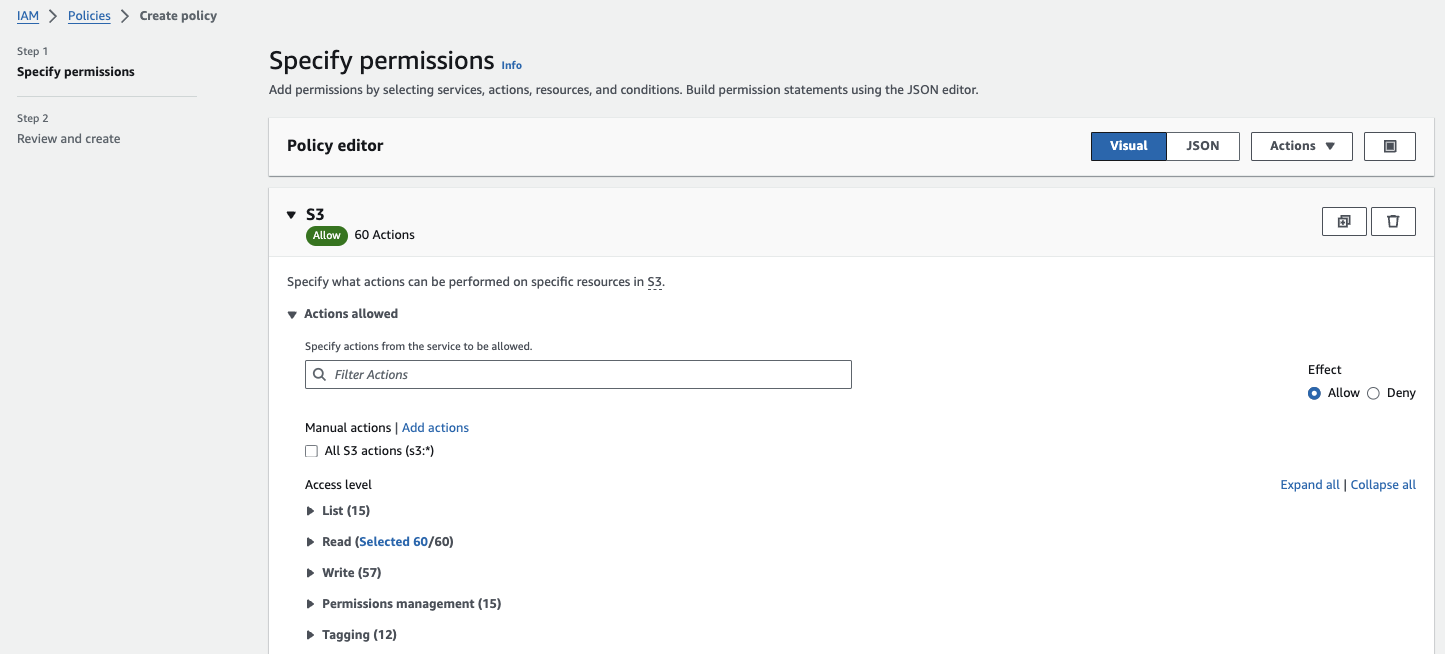

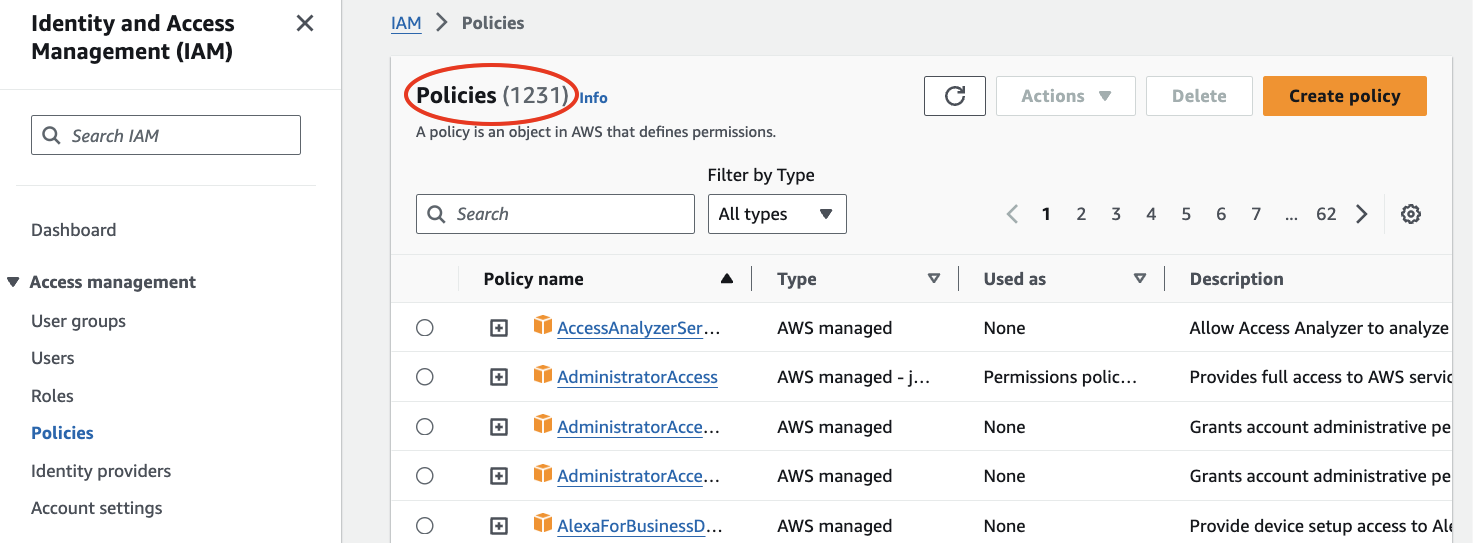

Para crear una política, haz clic en "Políticas" en el menú de la izquierda de la consola IAM y haz clic en "Crear política".

Puedes definir tu política utilizando el editor visual o la pestaña JSON. El editor visual es más fácil si no estás familiarizado con JSON. Por ejemplo, para crear una política que permita el acceso de sólo lectura a S3, puedes seleccionar el "servicio S3" y luego elegir las acciones "sólo lectura".

Si quieres saber más sobre S3, asegúrate de consultar nuestro tutorial sobre almacenamiento de AWS.

Crear una nueva política

Una vez que hayas definido la política, haz clic en "Revisar política". A continuación, dale un nombre y una descripción a tu política y haz clic en "Crear política". Llegados a este punto, tu política personalizada debería estar creada.

Ten en cuenta que hay más de mil políticas gestionadas por AWS que deberían cubrir la mayoría de tus casos de uso. Por tanto, puede que nunca necesites crear políticas personalizadas.

Lista de políticas gestionadas por AWS

2. Adjuntar políticas a los usuarios

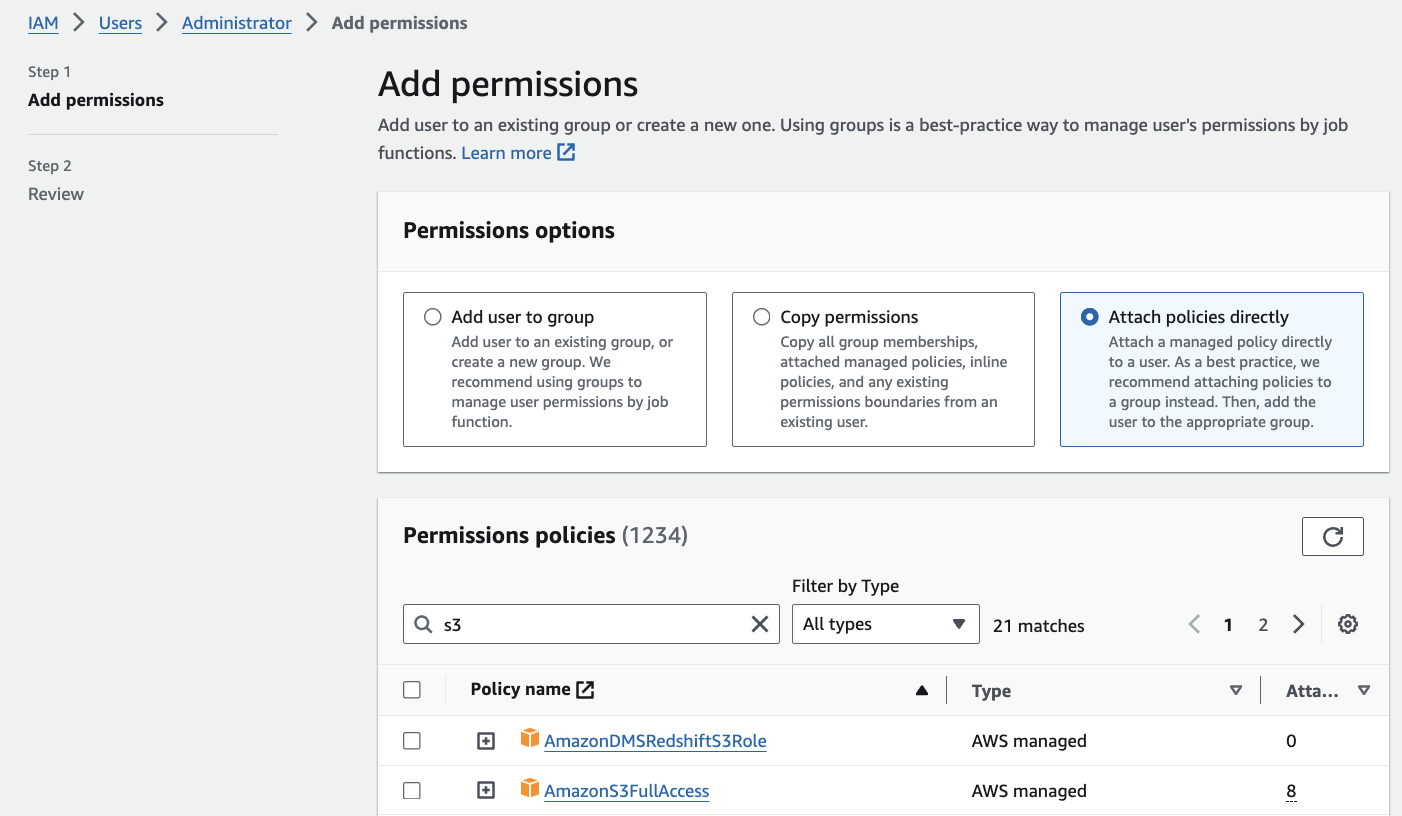

Si quieres adjuntar una política a un usuario, ve a "Usuarios" en la consola de IAM y selecciona el usuario al que quieres adjuntar la política.

Haz clic en la pestaña "Permisos" y luego en "Añadir permisos".

Selecciona "Adjuntar políticas directamente", busca la política que has creado (o cualquier política existente que quieras adjuntar) y selecciónala.

Adjuntar una política a un usuario

Haz clic en "Siguiente" para revisar los permisos y, a continuación, haz clic en "Añadir permisos".

3. Adjuntar políticas a los grupos

Si, en cambio, quieres adjuntar una política a un grupo, ve a "Grupos de usuarios" en la consola de IAM y selecciona el grupo al que quieres adjuntar la política, o haz clic en "Crear nuevo grupo" para crear un nuevo grupo.

Haz clic en la pestaña "Permisos" y en "Añadir permisos".

Al igual que para adjuntar políticas a los usuarios, tienes que seleccionar "Adjuntar políticas directamente" y luego buscar y elegir la política que has creado (o cualquier política existente).

Haz clic en "Siguiente" para revisar los permisos y, a continuación, haz clic en "Añadir permisos".

4. Adjuntar políticas a los roles

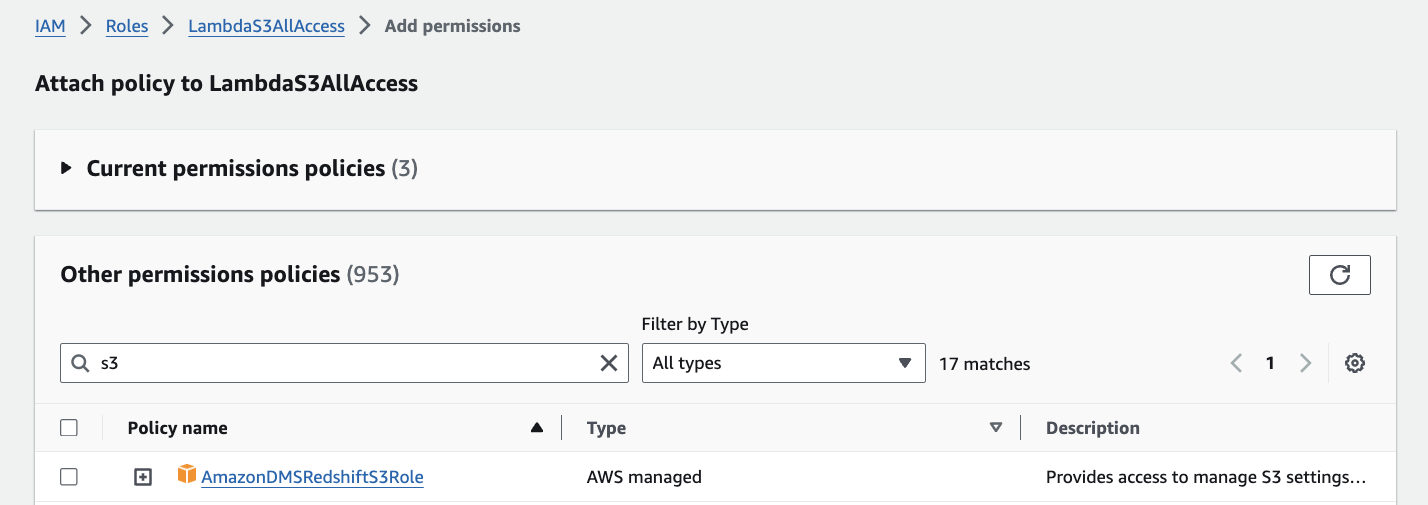

Ve a "Roles" en la consola de IAM y selecciona el rol al que quieres adjuntar una política.

Haz clic en la pestaña "Permisos" y luego en "Añadir permisos". Este paso es ligeramente diferente de lo que hemos encontrado anteriormente. Se te muestran las políticas de permisos actuales y la lista completa de otras políticas que puedes adjuntar.

Adjuntar una política a un rol

Selecciona las políticas que quieras adjuntar y selecciona "Añadir permisos". Recuerda que sólo puedes añadir hasta 10 políticas gestionadas a un rol.

Roles IAM de AWS

Los roles IAM te ayudan a gestionar los permisos de tus servicios y aplicaciones.

A diferencia de los usuarios IAM, que están asociados a una persona concreta, los roles están diseñados para que los asuma cualquiera que los necesite, lo que los hace increíblemente flexibles.

Considera un rol como un conjunto de permisos que se pueden asignar temporalmente a entidades como servicios de AWS (por ejemplo, EC2, Lambda) o incluso a usuarios de otra cuenta de AWS. Esto es genial para la seguridad, porque los roles utilizan credenciales temporales que caducan automáticamente.

Consulta nuestro tutorial sobre dominar las funciones escalonadas en AWSdonde podrás ver cómo funciones IAM son un componente esencial en la orquestación de flujos de trabajo.

¿Cómo funcionan las funciones IAM?

Cuando creas un rol, defines dos cosas principales: políticas de confianza y políticas de permisos:

- Las políticas de confianza definen quién puede asumir el rol. Por ejemplo, puedes crear una política de confianza que permita a una instancia EC2 o una AWS Lambda asuma el rol. Esta política especifica las entidades de confianza (como servicios o usuarios) que pueden utilizar el rol.

- Políticas de permisos definen qué acciones están permitidas o denegadas cuando se asume el rol. Funcionan igual que las políticas que adjuntas a los usuarios de IAM, especificando a qué recursos puede acceder el rol y qué acciones puede realizar.

Una entidad debe asumir un rol para utilizarlo. Cuando una instancia EC2 o función Lambda asume un rol, obtiene credenciales de seguridad temporales que puede utilizar para realizar solicitudes a los servicios de AWS.

He aquí un ejemplo sencillo: Supón que tienes una aplicación ejecutándose en una instancia EC2 que necesita leer de un bucket S3. En lugar de almacenar claves de acceso en la instancia, puedes crear un rol IAM con una política que permita la lectura desde S3. A continuación, asocia este rol a tu instancia EC2. Cuando la instancia se ejecuta, asume el rol y obtiene credenciales temporales para acceder al bucket de S3.

Las credenciales temporales se proporcionan a la instancia a través del Servicio de tokens de seguridad de AWS (STS). Estas credenciales incluyen un identificador de clave de acceso, una clave de acceso secreta y un testigo de sesión, y son válidas durante un breve periodo de tiempo, normalmente unas horas.

Utilizar roles también facilita la gestión de permisos, porque puedes actualizar las políticas del rol en un solo lugar, que se aplica automáticamente a todas las entidades que asumen el rol.

Cómo crear un rol IAM

Para crear un rol IAM, haz clic en "Roles" en el menú de la izquierda de la consola IAM y luego haz clic en "Crear rol." A continuación, sigue estos pasos para completar la creación del rol:

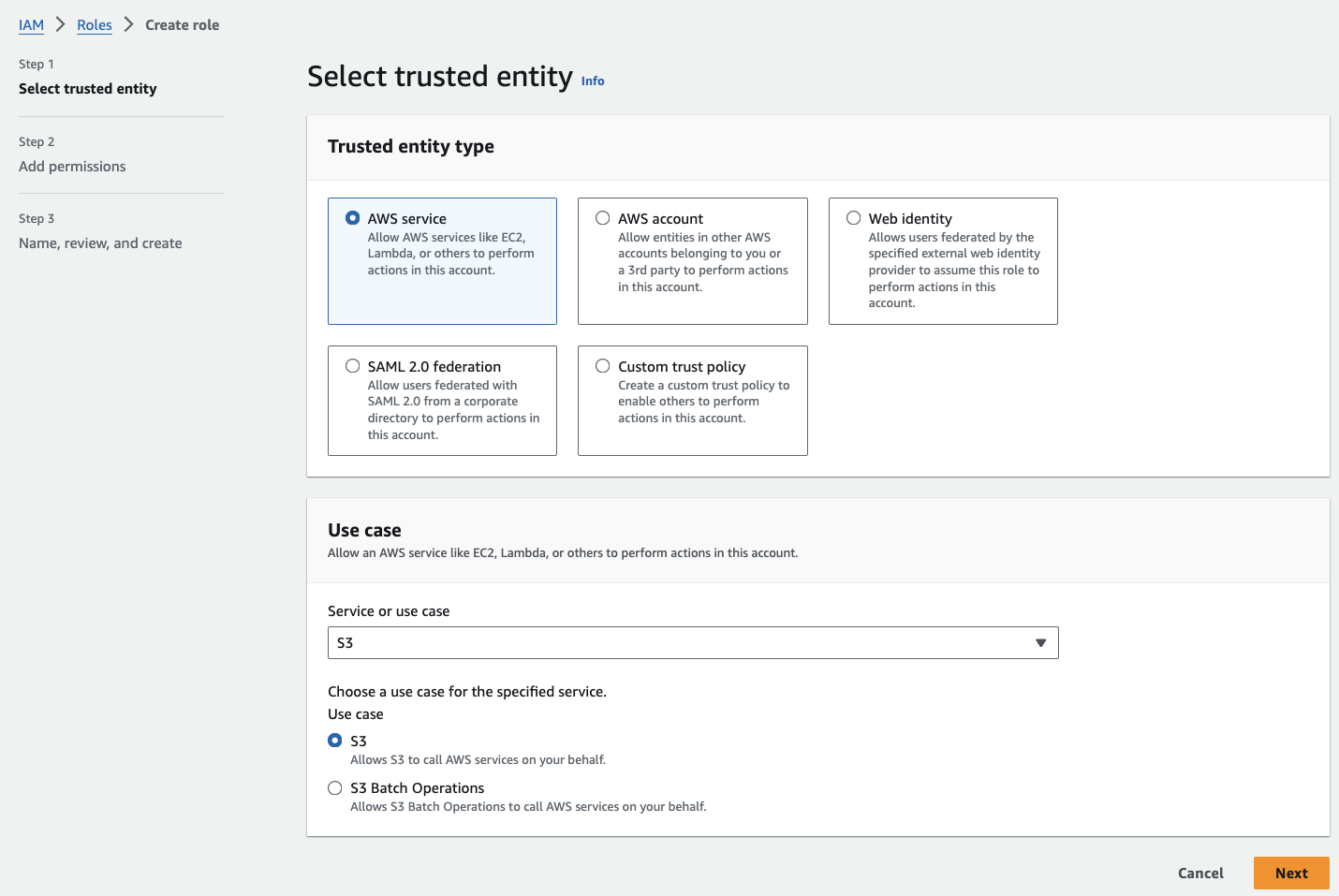

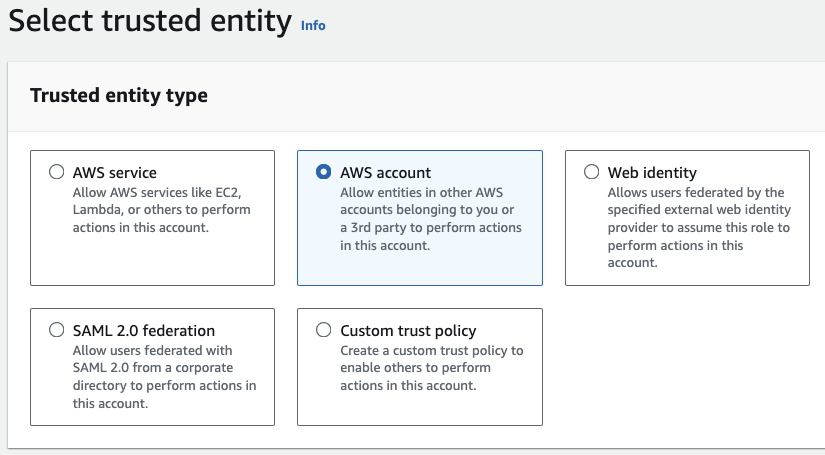

1. Elige la entidad de confianza

Tendrás que elegir quién o qué utilizará esta función. Tienes varias opciones: Servicios de AWS (por ejemplo, EC2, Lambda), otra cuenta de AWS o identidad web. Por ahora, digamos que vamos a crear un rol que nos conceda acceso completo a S3.

Selecciona "S3" como servicio y "S3" como caso de uso. Haz clic en "Siguiente".

Selecciona una entidad de confianza

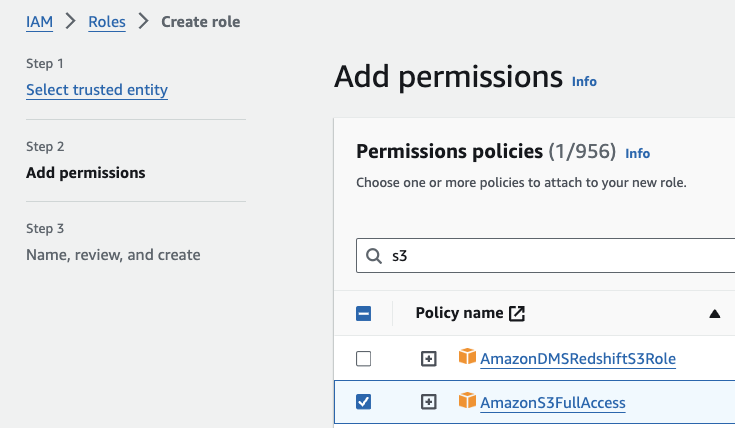

2. Adjuntar políticas

Aquí añadirás permisos a tu rol. Puedes elegir entre las políticas existentes o crear una nueva.

Para este rol, buscamos y seleccionamos la política "AmazonS3FullAccess" y luego hacemos clic en "Siguiente".

Añadir permisos a un rol IAM

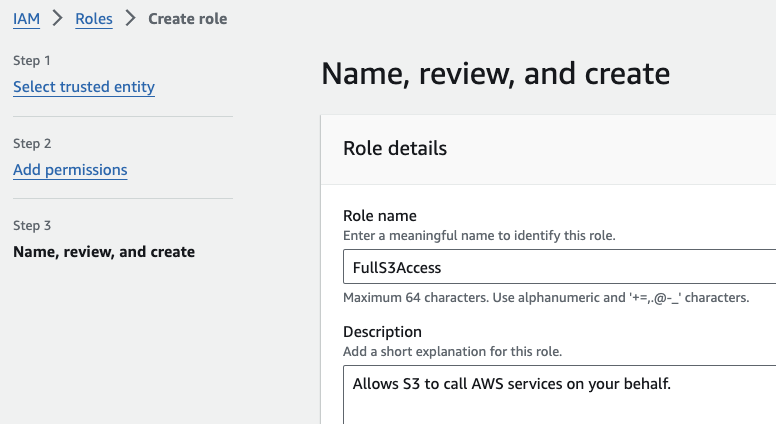

3. Nombra, revisa y crea

Dale a tu rol un nombre que aclare para qué sirve, como "FullS3Access".

Nombrar, revisar y crear un rol

Revisa los detalles de tu función para asegurarte de que todo está bien. Verás la entidad de confianza, las políticas adjuntas y las etiquetas que hayas añadido.

Las etiquetas son opcionales, pero pueden ayudar a organizar y gestionar tus funciones. Por ejemplo, puedes añadir una etiqueta con la clave "Entorno" y el valor "Producción".

Haz clic en "Crear rol".

Cómo gestionar los roles IAM

Gestionar los roles IAM puede resultar caótico si tienes muchos, pero hay formas de mantener las cosas organizadas:

- Utiliza nombres descriptivos para tus funciones. Así es más fácil saber para qué sirve cada función con sólo mirar el nombre. Por ejemplo, en lugar de un nombre genérico como "Rol1", utiliza algo como "EC2_S3_SóloLectura" para indicar que es para instancias EC2 con acceso de sólo lectura a S3.

- Agrupa funciones similares. Puedes utilizar etiquetas para organizar las funciones por departamento, proyecto o entorno. Por ejemplo, añade etiquetas como "Entorno: Producción" o "Departamento: Finanzas".

- Revisa periódicamente tus funciones. Comprueba periódicamente todas tus funciones para ver si siguen siendo necesarias. Retira los que ya no utilices. Esto reduce el desorden y minimiza los riesgos de seguridad al garantizar que sólo existen los roles necesarios.

- Utiliza AWS IAM Access Analyzer. Esta herramienta te ayuda a identificar las funciones y políticas que conceden un acceso amplio y podrían plantear riesgos de seguridad. Proporciona información sobre tus funciones, lo que facilita el perfeccionamiento de los permisos y garantiza que tus funciones sean lo más específicas posible.

Caso práctico: Acceso cruzado entre cuentas

El acceso entre cuentas con roles IAM es una práctica función que te permite conceder permisos a usuarios o recursos de una cuenta de AWS para acceder a recursos de otra cuenta.

Imagina que tienes dos cuentas de AWS: "Cuenta A" es tu entorno de producción, y "Cuenta B" es tu entorno de desarrollo. Puede que necesites que usuarios o aplicaciones de la "Cuenta B" accedan a recursos de la "Cuenta A", pero no quieres crear usuarios IAM distintos en la "Cuenta" A para todos.

Puedes crear un rol en la "Cuenta A" que conceda los permisos necesarios y luego permitir que los usuarios o recursos de la "Cuenta B" asuman ese rol.

Estos son los pasos que debes dar para gestionar la situación anterior:

- Crea un rol en la "Cuenta A" yendo a la consola IAM de la "Cuenta A" y haciendo clic en "Roles".

- Haz clic en "Crear rol" y elige "Cuenta AWS" como entidad de confianza. Introduce el ID de cuenta de la "Cuenta B". Esto establece una relación de confianza, que permite a los usuarios de la "Cuenta B" asumir el rol.

Acceso cruzado IAM

- Adjunta al rol las políticas de permisos necesarias. Por ejemplo, si quieres permitir el acceso a un bucket de S3, puedes adjuntar la política "AmazonS3ReadOnlyAccess".

- En la "Cuenta B", crea una política IAM que permita asumir el rol de la "Cuenta A". La política será algo así

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "arn:aws:iam::AccountA_ID:role/RoleName"

}

]

}- Sustituye

AccountA_IDpor el ID real de la cuenta AWS "Cuenta A" yRoleNamecon el nombre del rol que has creado. - Adjunta esta política a los usuarios o grupos de la "Cuenta B" que necesiten acceso.

Los usuarios o aplicaciones de la "Cuenta B" pueden ahora asumir el papel de la "Cuenta A" para acceder a los recursos. Esto puede hacerse utilizando la CLI de AWS, los SDK o la consola.

Mejores prácticas de AWS IAM

Las mejores prácticas de IAM son esenciales para mantener seguro tu entorno de AWS. Esto es en lo que debes centrarte:

Activar la autenticación multifactor (MFA)

MFA añade una capa adicional de seguridad a tu cuenta de AWS. Aunque alguien consiguiera tu contraseña, necesitaría el segundo formulario de verificación para entrar. Configura esto para tu cuenta raíz y para cualquier otro usuario importante.

Utiliza roles IAM en lugar de usuarios IAM cuando sea posible

Los roles proporcionan credenciales temporales que rotan automáticamente, reduciendo el riesgo de exposición de credenciales a largo plazo. Por ejemplo, utiliza roles en lugar de claves de acceso codificadas para las aplicaciones que se ejecutan en instancias EC2.

Sigue el principio del menor privilegio

Sólo concede a los usuarios y roles los permisos que necesitan absolutamente. Esto minimiza el riesgo de acciones accidentales o malintencionadas. Revisa y actualiza periódicamente los permisos para asegurarte de que siguen siendo necesarios.

Rota regularmente las llaves de acceso

Si tienes que utilizar llaves de acceso, rótalas regularmente. AWS te permite crear dos claves de acceso activas por usuario, de modo que puedes crear una nueva clave, actualizar tus aplicaciones y luego desactivar la clave antigua sin tiempo de inactividad.

Utiliza los grupos IAM para gestionar los permisos

En lugar de asignar permisos a usuarios individuales, crea grupos y asigna permisos a los grupos. Esto facilita la gestión de los permisos, especialmente a medida que crece el número de usuarios.

Supervisar y auditar las actividades de IAM

Activa AWS CloudTrail para que registre todas las llamadas a la API, incluidas las realizadas por los usuarios de IAM. Revisa estos registros regularmente para detectar cualquier actividad inusual o no autorizada. Esto ayuda a mantener la seguridad y el cumplimiento.

Aplica políticas de contraseñas seguras

Aplica políticas de contraseñas que exijan contraseñas seguras. Esto incluye una mezcla de letras mayúsculas y minúsculas, números y caracteres especiales. Además, debes imponer cambios regulares de contraseña y evitar la reutilización de contraseñas antiguas.

Limitar el uso de la cuenta raíz

La cuenta raíz tiene acceso sin restricciones a todos los recursos de tu cuenta AWS. Utilízalo con moderación y crea usuarios IAM individuales para las tareas cotidianas. Activa siempre MFA en la cuenta raíz.

Características avanzadas de AWS IAM

Si utilizas AWS IAM en un entorno corporativo, debes conocer un par de características avanzadas.

Federación de identidades

La federación de identidades te permite utilizar identidades existentes de otros proveedores de identidades (como tu directorio corporativo o proveedores de identidades sociales) para acceder a los recursos de AWS. En lugar de crear usuarios IAM distintos para cada uno, puedes dejar que los usuarios inicien sesión con sus credenciales existentes.

Para utilizar la federación de identidades, debes establecer una relación de confianza entre AWS y el proveedor de identidades.

Cuando los usuarios intentan acceder a AWS, primero se autentican con el proveedor de identidades. Si la autenticación tiene éxito, obtienen credenciales de seguridad temporales para acceder a los recursos de AWS.

Estas credenciales son gestionadas por el Servicio de tokens de seguridad de AWS Servicio de tokens de seguridad (STS) y son válidas durante un breve periodo de tiempo, lo que reduce el riesgo de exposición de las credenciales a largo plazo.

Centro de Identidad IAM

En Centro de Identidades de IAMtambién conocido como AWS Single Sign-On (SSO), es un eje central para controlar quién puede acceder a qué en tu entorno de AWS sin tener que gestionar múltiples nombres de usuario y contraseñas.

Puedes conectarte a tus fuentes de identidad existentes, como Microsoft Active Directory u otros proveedores de identidad que admitan SAML 2.0. Tus usuarios pueden utilizar sus credenciales de acceso corporativas para iniciar sesión en AWS.

Una vez configurado, los usuarios pueden acceder a un portal personalizado donde ven todas las cuentas y aplicaciones de AWS para las que tienen permisos. Sólo tienen que iniciar sesión una vez, y a partir de ahí, pueden cambiar entre diferentes cuentas y aplicaciones de AWS sin tener que volver a iniciar sesión.

Puedes configurar el Centro de Identidades de IAM habilitándolo en la consola de administración de AWS, conectándolo a tu fuente de identidades y configurando el acceso de los usuarios. AWS proporciona tutoriales paso a paso para ayudarte en el proceso, haciéndolo fácil incluso si eres nuevo en IAM o SSO.

Conclusión

Dominar IAM es crucial porque sienta las bases para todo lo que hagas en AWS. Te ayuda a controlar a qué recursos pueden acceder los usuarios, mantiene tus datos seguros y garantiza que no estás abriendo la puerta a los piratas informáticos.

Para saber más sobre AWS, empieza por inscribirte en nuestra sección de Tecnología y servicios en la nube de AWS de AWS. Después de eso, puedes avanzar en tu carrera profesional obteniendo la certificación AWS¡!

Además, echa un vistazo a nuestro seminario web, que te introducirá en ciencia de datos en la nube con Python, AWS y boto3.

Preguntas frecuentes

¿Cuál es la diferencia entre roles IAM y usuarios IAM en AWS?

Los usuarios de IAM son personas o aplicaciones concretas que tienen credenciales permanentes y suelen estar asociados a una persona o servicio concretos. Los roles IAM, en cambio, están pensados para que los asuma cualquiera que los necesite, proporcionando credenciales de seguridad temporales que caducan tras un breve periodo. Esto hace que los roles sean más flexibles y seguros para tareas que requieren acceso temporal, como las aplicaciones que se ejecutan en instancias EC2.

¿Cómo creo una política IAM personalizada en AWS?

Para crear una política IAM personalizada, ve a la consola IAM, haz clic en "Políticas" en el menú de la izquierda y, a continuación, haz clic en "Crear política". Puedes definir tu política utilizando el editor visual o el editor JSON. Tras determinar los permisos, haz clic en "Revisar política", dale un nombre y una descripción a tu política y haz clic en "Crear política". Esta política personalizada puede adjuntarse a usuarios, grupos o roles.

¿Por qué es importante activar la autenticación multifactor (MFA) en mi cuenta de AWS?

Activar MFA añade una capa adicional de seguridad a tu cuenta de AWS. Aunque alguien consiga acceder a tu contraseña, seguirá necesitando la segunda forma de verificación (como un código de tu smartphone) para iniciar sesión. Esto reduce significativamente el riesgo de acceso no autorizado y ayuda a proteger tus datos y recursos sensibles.

¿Cómo pueden ayudarme los grupos IAM a gestionar los permisos de forma más eficaz en AWS?

Los grupos IAM te permiten asignar permisos a varios usuarios simultáneamente, lo que facilita la gestión y actualización de permisos. En lugar de asignar políticas a usuarios individuales, puedes crear grupos basados en funciones o departamentos (por ejemplo, Administradores, Desarrolladores) y adjuntar las políticas necesarias a estos grupos. Este enfoque simplifica la gestión de permisos, especialmente a medida que aumenta el número de usuarios.

¿Cuáles son las ventajas de utilizar roles IAM de AWS para el acceso entre cuentas?

El uso de roles de AWS IAM para el acceso entre cuentas te permite conceder permisos a usuarios o recursos de una cuenta de AWS para acceder a recursos de otra cuenta sin crear usuarios de IAM independientes en la cuenta de destino. Este método mejora la seguridad al utilizar credenciales temporales que caducan automáticamente, reduce la sobrecarga de gestión que supone mantener varias cuentas de usuario y simplifica la concesión y revocación de acceso entre cuentas.