Curso

¿Cansado de escribir tu contraseña cada vez que te conectas a un servidor remoto o a un repositorio de GitHub?

Las claves SSH son lo que buscas. Ofrecen una alternativa segura y cómoda a la autenticación basada en contraseña cuando quieres acceder a sistemas remotos. Las claves SSH también proporcionan mayor seguridad que las contraseñas, ya que son prácticamente imposibles de descifrar mediante ataques de fuerza bruta.

A lo largo de los años, se han convertido en el estándar para las conexiones remotas seguras en entornos profesionales. Son esenciales para cualquiera que trabaje con servidores remotos, servicios en la nube o sistemas de control de versiones como Git.

En este artículo, aprenderás a generar claves SSH, añadirlas a sistemas remotos y aplicar las mejores prácticas para gestionarlas de forma segura.

¿Qué son las claves SSH?

Las claves SSH son credenciales criptográficas que te permiten acceder a sistemas remotos de forma segura sin teclear contraseñas. Así, en lugar de memorizar contraseñas complejas con números, mayúsculas y caracteres especiales, creas un par de claves: una pública y otra privada.

Piensa en tu clave pública como un candado que puedes distribuir libremente a cualquier servidor al que quieras acceder. Tuclave privada funciona como la llave única que abre esos candados. Cuando te conectas a un sistema remoto, éste comprueba si tu clave privada coincide con su clave pública almacenada. Si coinciden, obtienes acceso instantáneo sin introducir una contraseña.

La clave pública no puede utilizarse para determinar tu clave privada, lo que hace que este sistema sea extremadamente seguro. Tu clave privada debe permanecer secreta y en tu ordenador, así que nunca la compartas con nadie.

> Para comprender mejor cómo encajan las conexiones seguras en el panorama más amplio de la ciberseguridad, explora elel curso Introducción a la Seguridad de Datos.

En cuanto a las ventajas en comparación con la autenticación tradicional mediante contraseña, éstas son las que debes conocer:

- Mayor seguridad - A diferencia de las contraseñas, las claves SSH no se pueden adivinar ni forzar debido a su longitud y complejidad (normalmente 2048 bits o más).

- Mayor comodidad - Una vez configurado, puedes conectarte a los servidores sin escribir contraseñas cada vez.

- Fácil de automatizar - Perfecto para scripts y procesos automatizados que necesitan una autenticación segura.

- Gestión centralizada de accesos - Añade o revoca accesos simplemente gestionando las claves públicas de tus servidores.

- Se acabó la fatiga de contraseñas - No necesitas crear, recordar o cambiar periódicamente contraseñas complejas.

Las claves SSH funcionan prácticamente con cualquier sistema que admita SSH, incluidos servidores Linux, plataformas en la nube y repositorios de código como GitHub y GitLab. Se han convertido en el estándar para el acceso remoto seguro en entornos profesionales.

> Para los profesionales de la nube, dominar tanto la seguridad como la eficiencia de costes es clave-learn más en el curso Seguridad y Gestión de Costes de AWS.

Ahora ya sabes qué son las claves SSH, así que a continuación aprenderás a generarlas.

Cómo generar claves SSH

Crear claves SSH lleva sólo unos minutos, independientemente de tu sistema operativo.

El proceso genera dos archivos: tu clave privada (que debe permanecer segura en tu ordenador) y tu clave pública (que añadirás a servidores remotos).

Generar claves SSH en Linux/MacOS

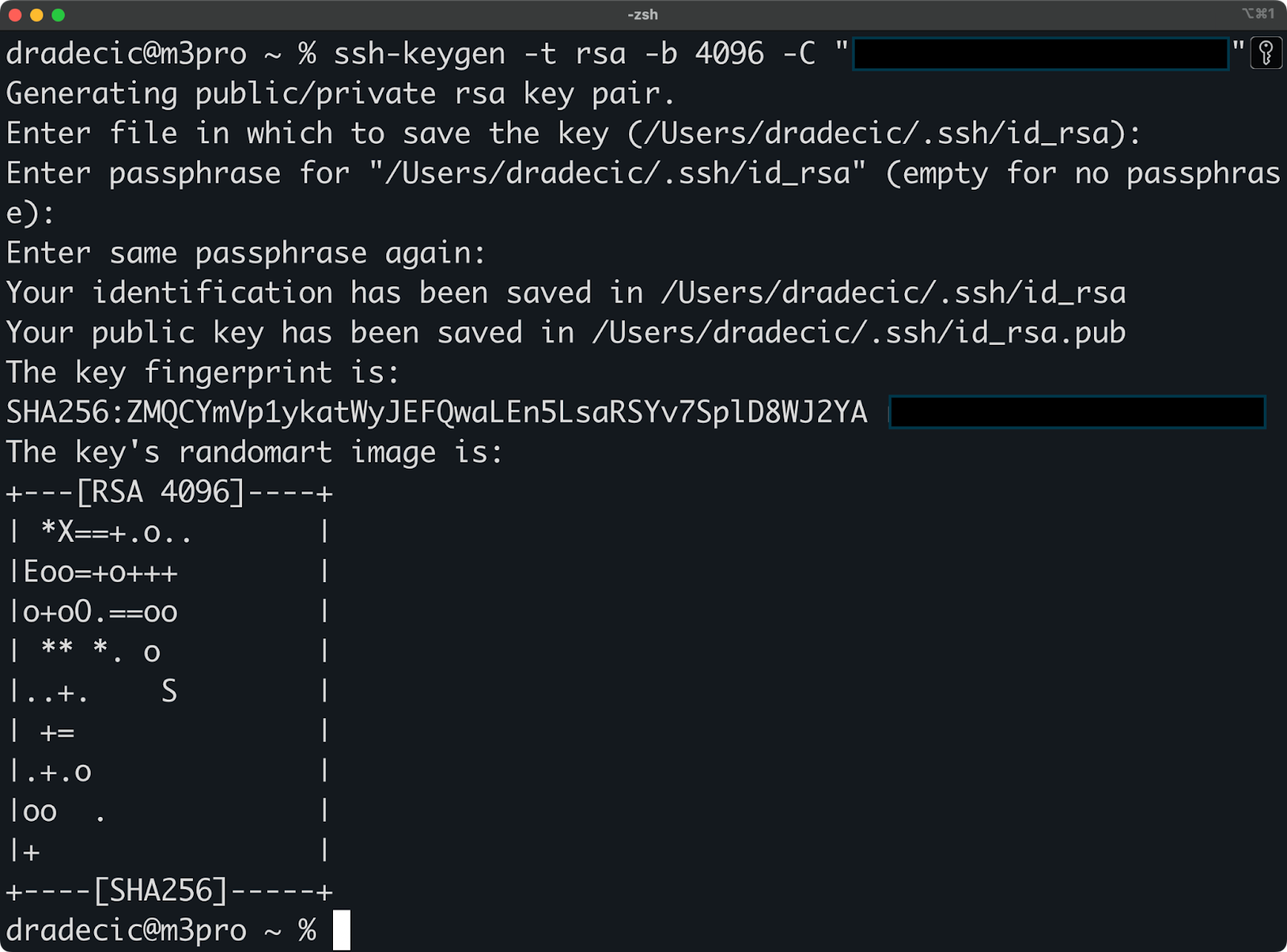

Para crear claves SSH en Linux o MacOS, utilizarás el comando incorporado ssh-keygen. Para empezar, abre tu terminal y escribe

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"Este comando le dice a tu sistema que cree una nueva clave RSA con encriptación de 4096 bits (muy segura) y que añada tu correo electrónico como comentario para identificarte.

Tu sistema te preguntará dónde guardar la clave y si quieres añadir una frase de contraseña. La ubicación predeterminada funciona bien para la mayoría de los usuarios, pero merece la pena considerar lafrase de contraseña .

Una buena frase de contraseña añade una capa adicional de seguridad: aunque alguien consiga tu archivo de clave privada, no podrá utilizarlo sin conocer esta frase.

Imagen 1 - Creación del par de claves SSH en Linux/macOS

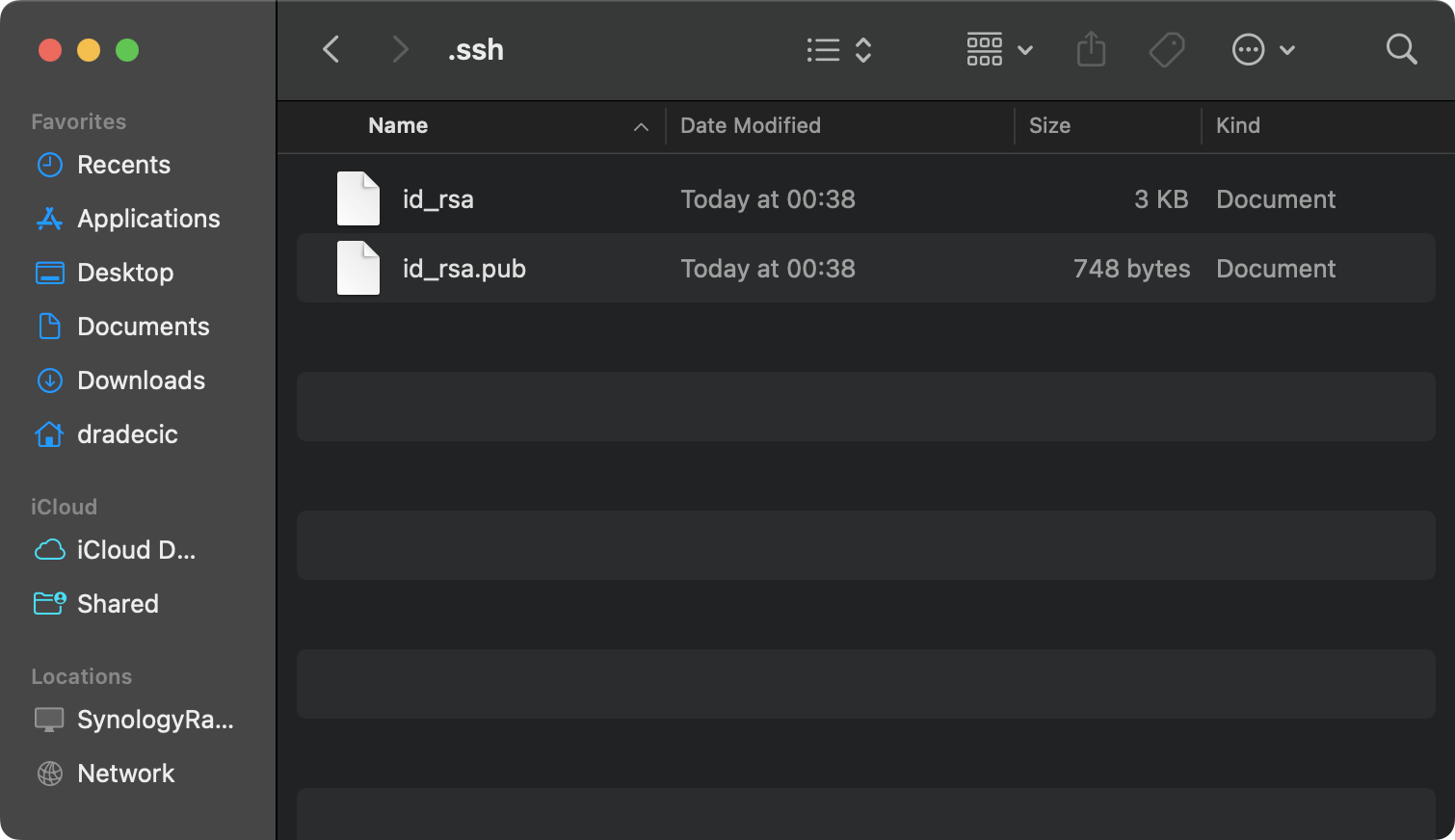

Tras confirmar tus elecciones, el sistema crea ambas claves en el directorio .ssh de tu carpeta de inicio:

- Tu clave privada: El archivo sin extensión (como

id_rsa). - Tu clave pública: El archivo con extensión

.pub(comoid_rsa.pub).

Imagen 2 - Archivos clave creados

Generar claves SSH en Windows

Los usuarios de Windows tienen un par de buenas opciones para crear claves SSH: Git Bash y WSL.

Git Bash proporciona una experiencia de línea de comandos similar a Linux/MacOS. Si has instalado Git para Windows, ya tienes esta herramienta. Abre Git Bash y utiliza el mismo comando ssh-keygen mostrado anteriormente.

Windows Subsystem for Linux (WSL) es otra buena opción si prefieres trabajar en un entorno Linux en tu máquina Windows. Los comandos funcionan exactamente igual que en un sistema Linux nativo.

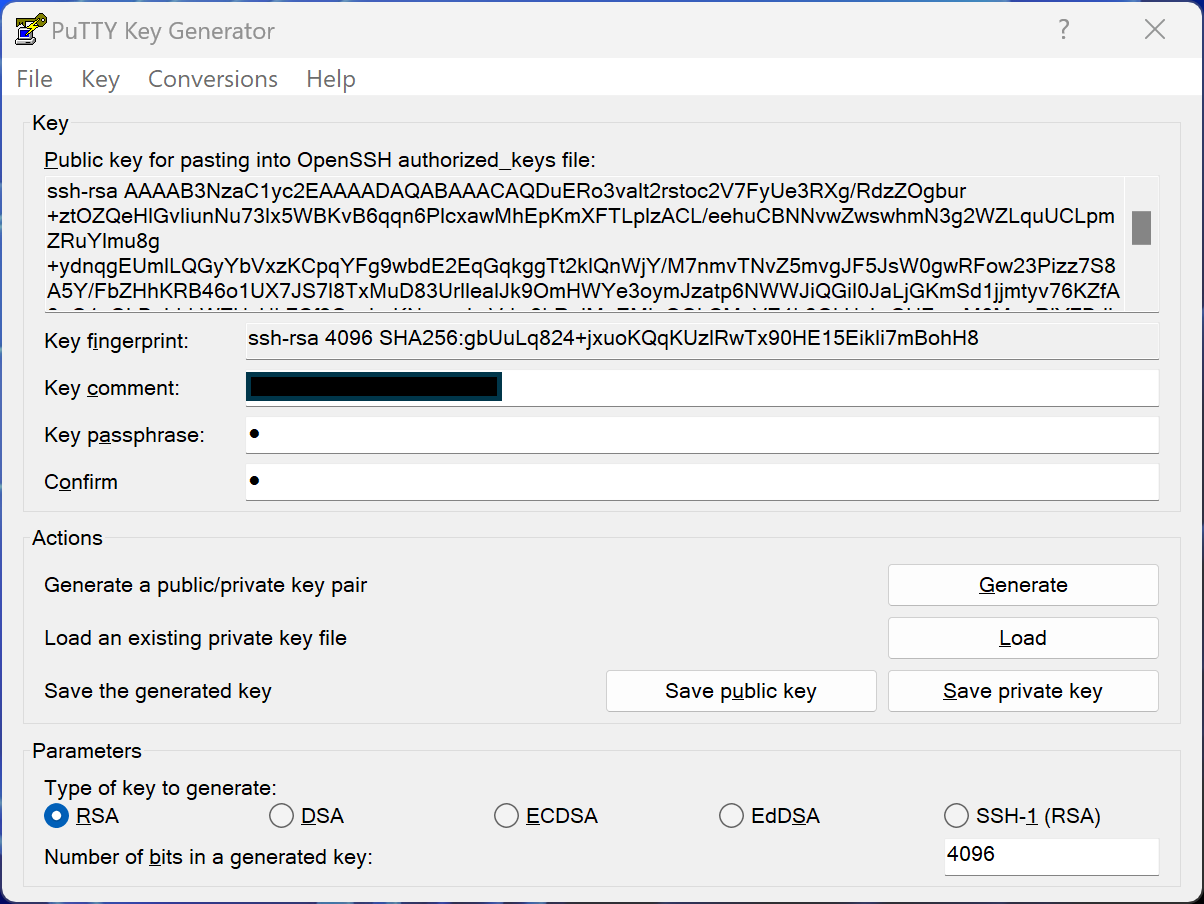

Para quienes prefieran una interfaz gráfica, PuTTYgenofrece un enfoque más visual.

Imagen 3 - Generación de claves PuTTYgen en Windows

Estos son los pasos que debes seguir para crear tu par de claves:

- Ejecuta PuTTYgen desde tu menú Inicio.

- Selecciona RSA como tipo de clave.

- Haz clic en "Generar" y mueve el ratón por la zona en blanco.

- Añade una frase de contraseña para mayor seguridad.

- Guarda tus claves pública y privada utilizando los botones específicos.

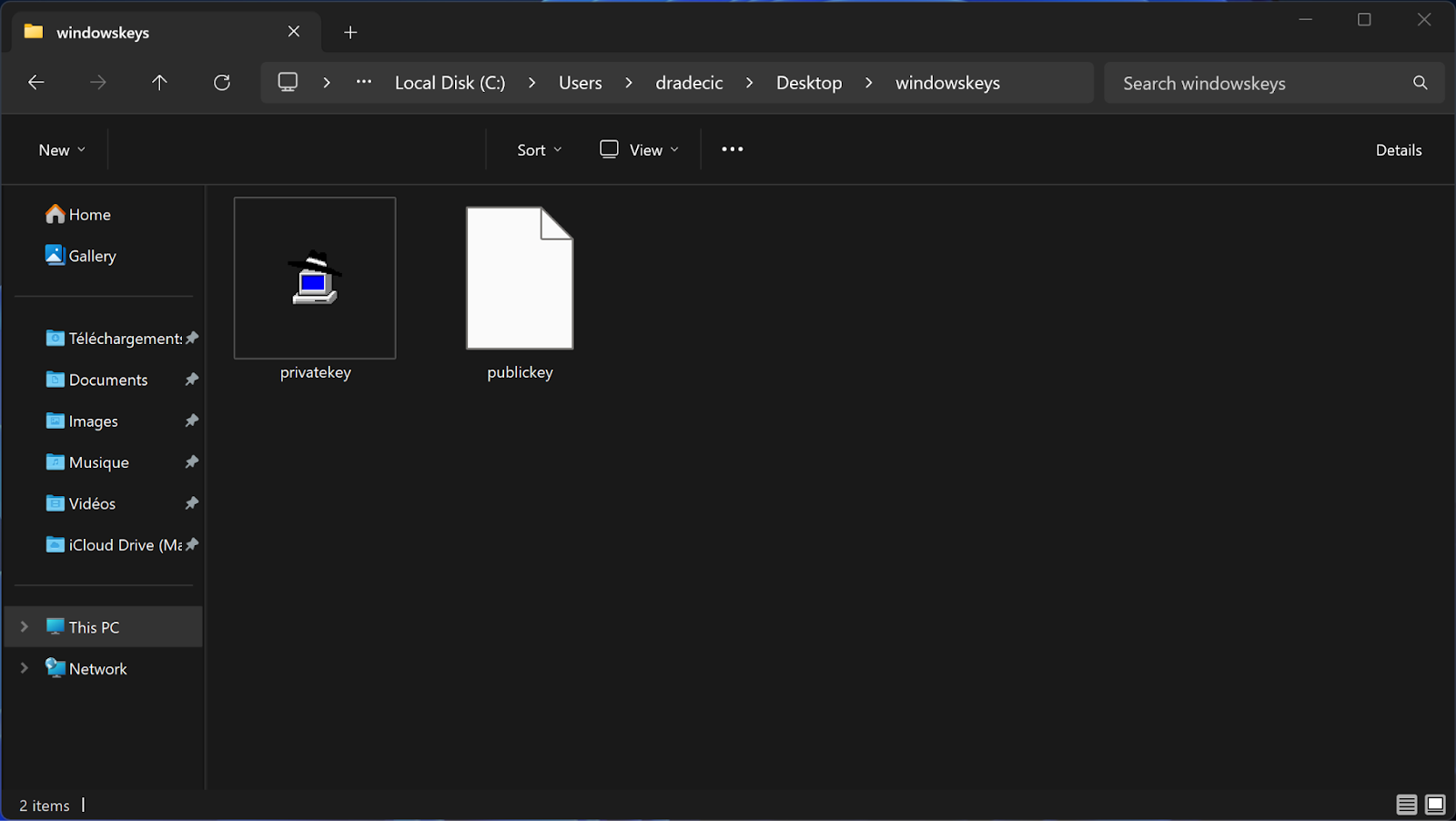

Imagen 4 - Archivos clave creados (2)

Comprender los archivos clave

El proceso de generación de claves SSH crea dos archivos que funcionan como un par.

Tu clave privada debe permanecer secreta y segura en tu ordenador. Piensa en ella como una llave maestra que prueba tu identidad. Las claves privadas suelen llamarse así:

id_ed25519(para llaves Ed25519).id_rsa(para claves RSA).

Tu clave pública puede compartirse libremente con cualquier sistema al que quieras acceder. Funciona como una cerradura que sólo tu clave privada puede abrir. Las claves públicas siempre tienen el mismo nombre que su correspondiente clave privada, más una extensión .pub.

La seguridad de este sistema depende totalmente de mantener protegida tu clave privada.

Nunca la compartas, la envíes por correo electrónico ni la guardes en dispositivos que no sean de confianza. Si crees que tu clave privada ha sido comprometida, genera un nuevo par inmediatamente y actualiza todos los servidores que tenían tu antigua clave pública.

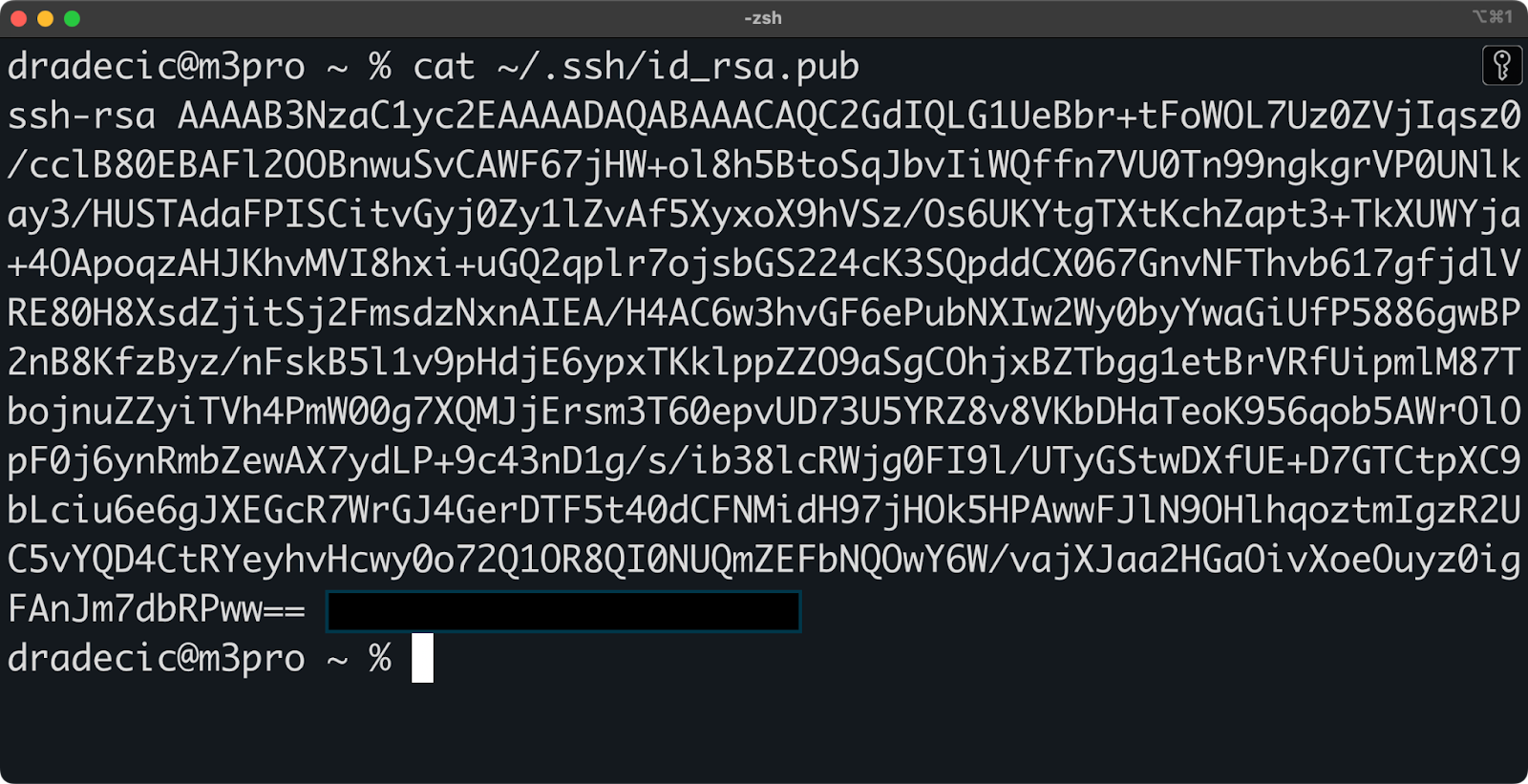

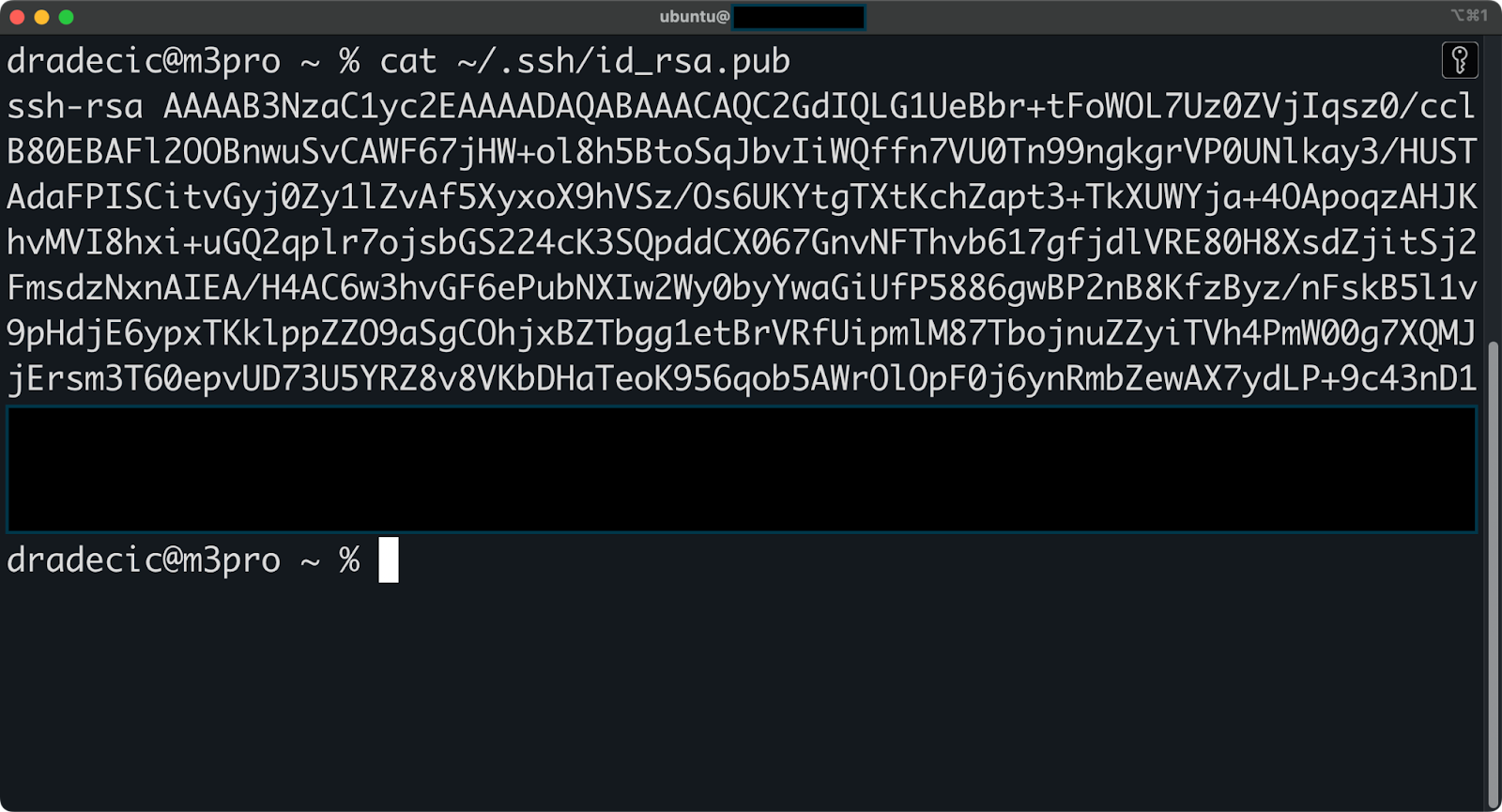

Puedes ver el contenido de tu clave pública con:

cat ~/.ssh/id_rsa.pub

Imagen 5 - Contenido de la clave pública

La salida muestra la cadena completa que necesitarás al configurar los servidores remotos, que revisaremos en la siguiente sección.

Cómo añadir claves SSH a sistemas remotos

Ahora que has creado tu par de claves SSH, tienes que añadir tu clave pública a cada sistema remoto al que quieras acceder. En lenguaje llano, este proceso indica al servidor remoto que reconozca tu clave privada como una forma válida de autenticación.

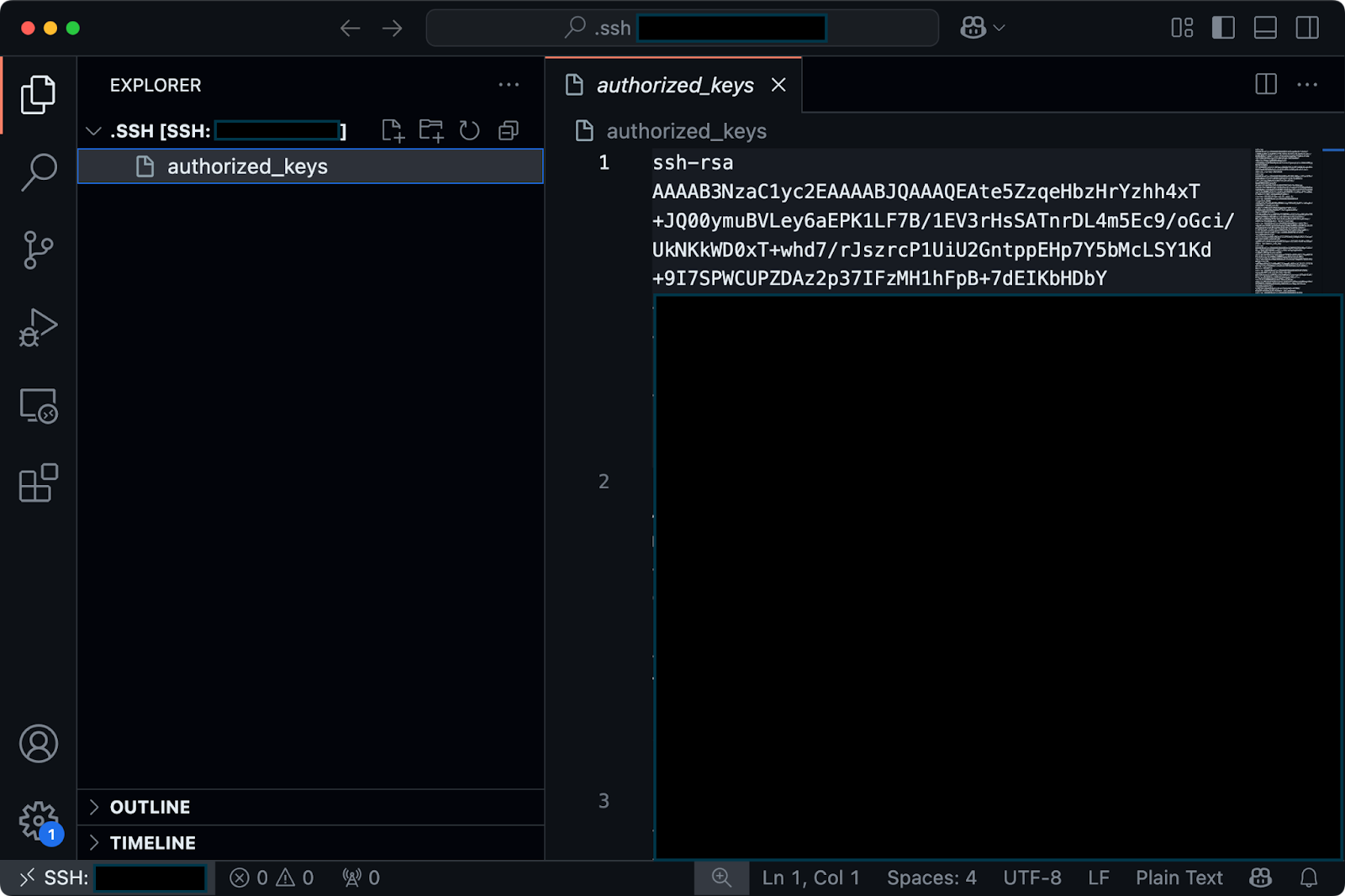

Añadir claves públicas a un servidor remoto

No hay mucho que hacer en este proceso; sólo tienes que añadir tu clave pública a un archivo especial del servidor remoto. Este archivo, llamado authorized_keys, contiene una lista de claves públicas que pueden conectarse.

La forma más sencilla de añadir tu clave es con el comando ssh-copy-id:

ssh-copy-id username@remote_hostEste comando se conecta al servidor remoto, crea los directorios necesarios si no existen y añade tu clave pública al archivo authorized_keys. Tendrás que introducir tu contraseña una última vez durante este proceso.

Imagen 6 - Contenido del archivo authorized_keys

Si tu sistema no dispone del comando ssh-copy-id, puedes realizar la misma tarea manualmente, pero implica un par de pasos.

Sigue estas instrucciones y ejecuta los comandos uno a uno:

# Display your public key and copy it

cat ~/.ssh/id_rsa.pub

# Connect to your remote server with password authentication

ssh username@remote_host

# Create the .ssh directory if it doesn't exist

mkdir -p ~/.ssh

# Open or create the authorized_keys file and paste your public key

echo "your_copied_public_key" >> ~/.ssh/authorized_keysY ya está.

Para los servidores en los que necesites proporcionar tu clave a un administrador del sistema, simplemente envíale el contenido de tu archivo de clave pública. Ellos lo añadirán al servidor por ti.

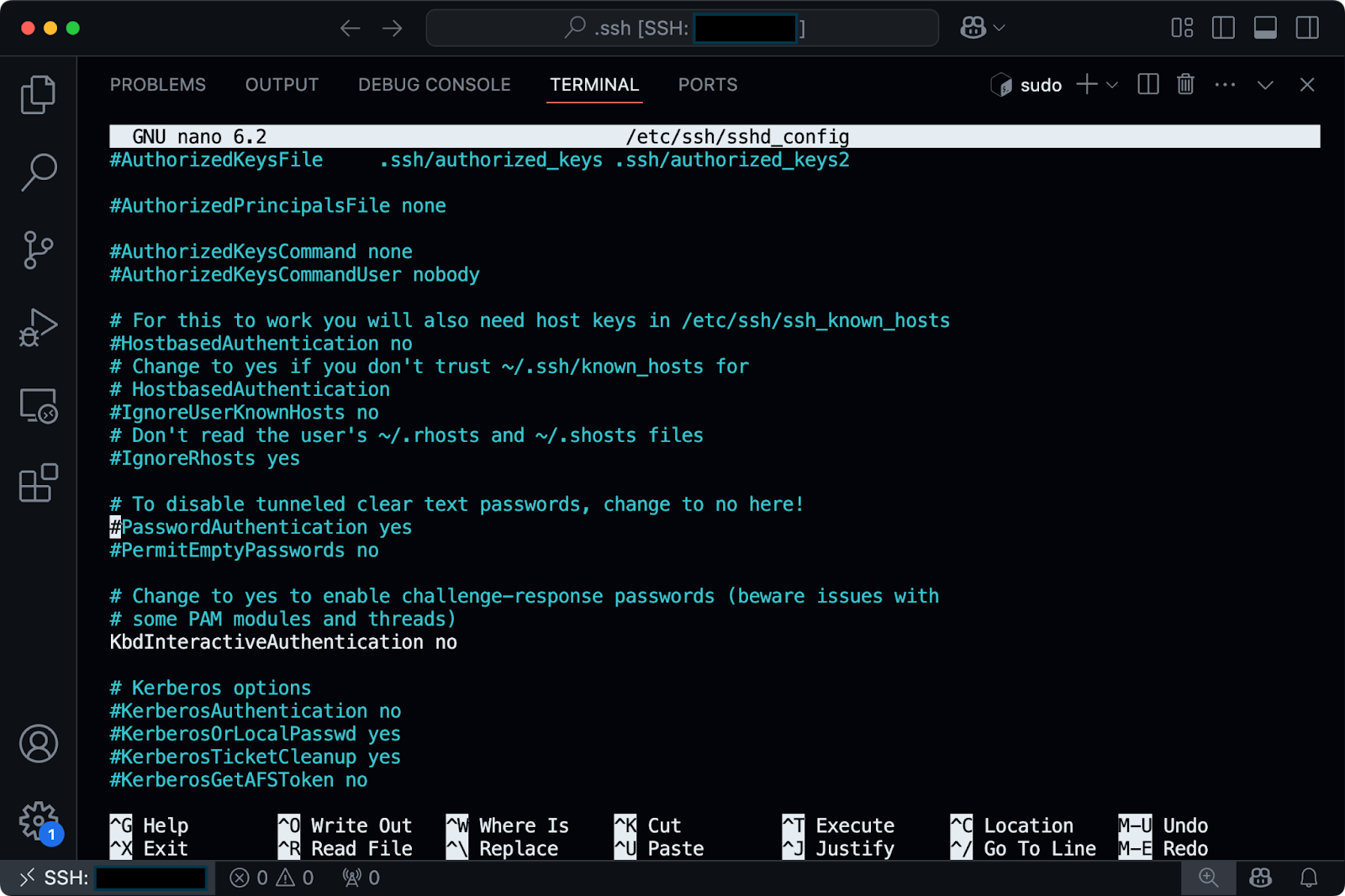

Configurar SSH para la autenticación de claves

Después de añadir tu clave pública, quizá quieras configurar el servidor SSH para mejorar aún más la seguridad. Estos pasos requieren privilegios administrativos (sudo).

Para editar la configuración del servidor SSH, abre el archivo de configuración principal:

sudo nano /etc/ssh/sshd_config

Imagen 7 - Contenido del archivo sshd_config

En este archivo, puedes hacer un par de mejoras de seguridad:

- Configura

PasswordAuthentication nopara desactivar completamente los inicios de sesión con contraseña. - Asegúrate de que

PubkeyAuthentication yesestá activado (normalmente lo está por defecto). - Considera la posibilidad de configurar

PermitRootLogin prohibit-passwordpara impedir el inicio de sesión root con contraseñas.

Después de hacer los cambios, recuerda reiniciar el servicio SSH para aplicarlos:

sudo systemctl restart sshdTambién vale la pena señalar que los permisos correctos de los archivos son cruciales para que funcione la autenticación de claves SSH. El servidor SSH es muy exigente con la seguridad y rechazará las conexiones si los permisos son demasiado abiertos. Asegúrate de que tus archivos tienen estos permisos:

- Tu directorio personal:

chmod 755 ~. - El directorio

.ssh:chmod 700 ~/.ssh. - El archivo

authorized_keys:chmod 600 ~/.ssh/authorized_keys.

Con tu clave pública y el servidor correctamente configurado, ya puedes conectarte a servidores remotos sin introducir tu contraseña.

En la siguiente sección, te mostraré cómo utilizar tus claves SSH para la autenticación.

Cómo utilizar claves SSH para la autenticación

Ya estás listo para disfrutar de la comodidad y seguridad de la autenticación sin contraseña. Vamos a examinar cómo conectarte a servidores y repositorios de código utilizando tus claves SSH.

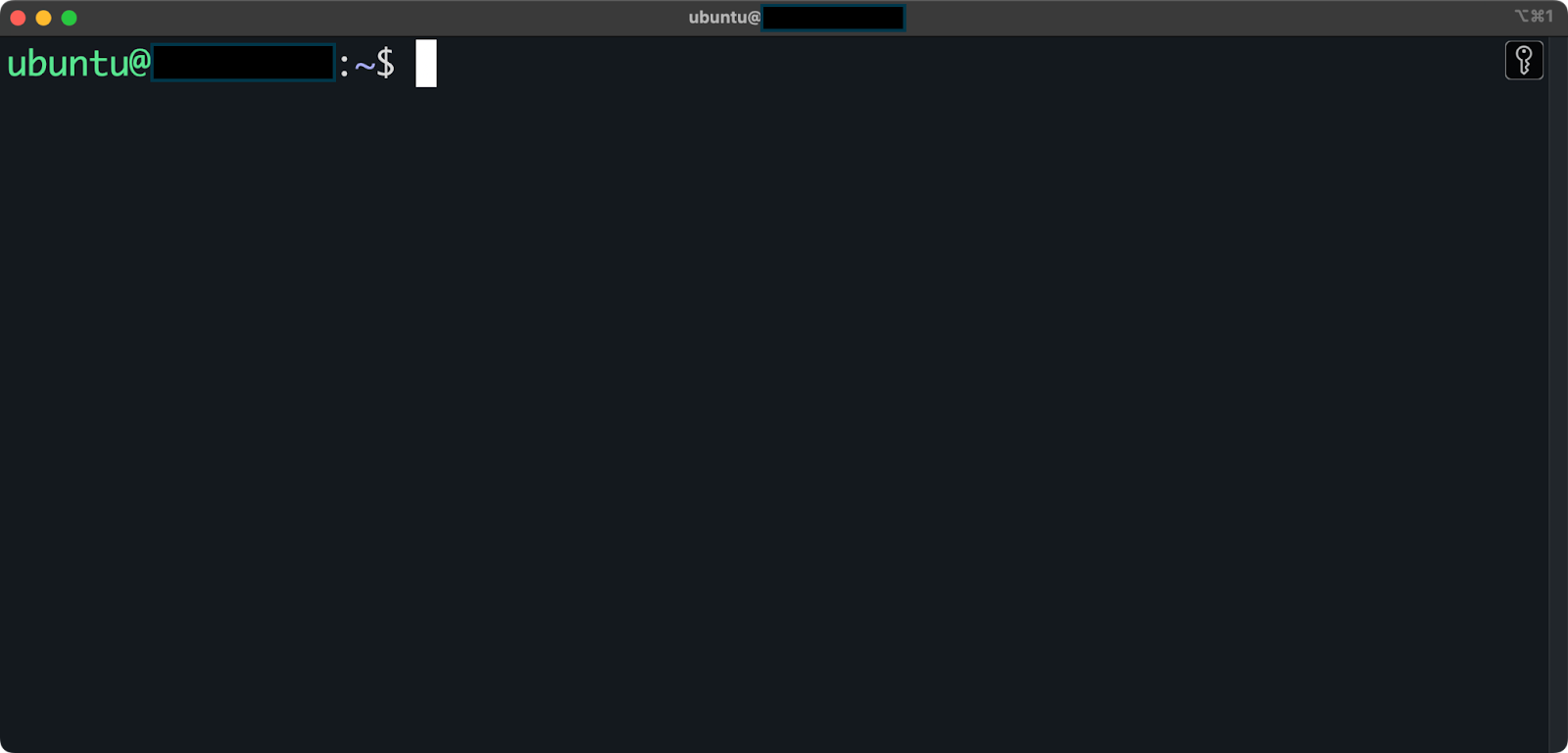

Conectarse a un servidor remoto con autenticación de clave SSH

Conectarse a un servidor con claves SSH funciona igual que el acceso SSH normal, pero sin la solicitud de contraseña. Abre tu terminal y utiliza el comando SSH estándar:

ssh username@hostnameSi guardaste tu clave en la ubicación por defecto (~/.ssh/id_rsa), SSH la encuentra y la utiliza automáticamente. Si estableces una frase de contraseña al crear tu clave, tendrás que introducirla, pero sólo una vez por sesión.

Para las claves almacenadas en ubicaciones no estándar, especifica la ruta con la bandera -i:

ssh -i ~/path/to/your/private_key username@hostname

Imagen 8 - Conexión a un servidor remoto mediante SSH

Escribir tu frase de contraseña cada vez que te conectas puede llegar a ser tedioso. Aquí es donde resulta útil elagente SSH. Se ejecutan en segundo plano y guardan de forma segura tus claves privadas descifradas en la memoria, por lo que sólo tienes que introducir tu frase de contraseña una vez.

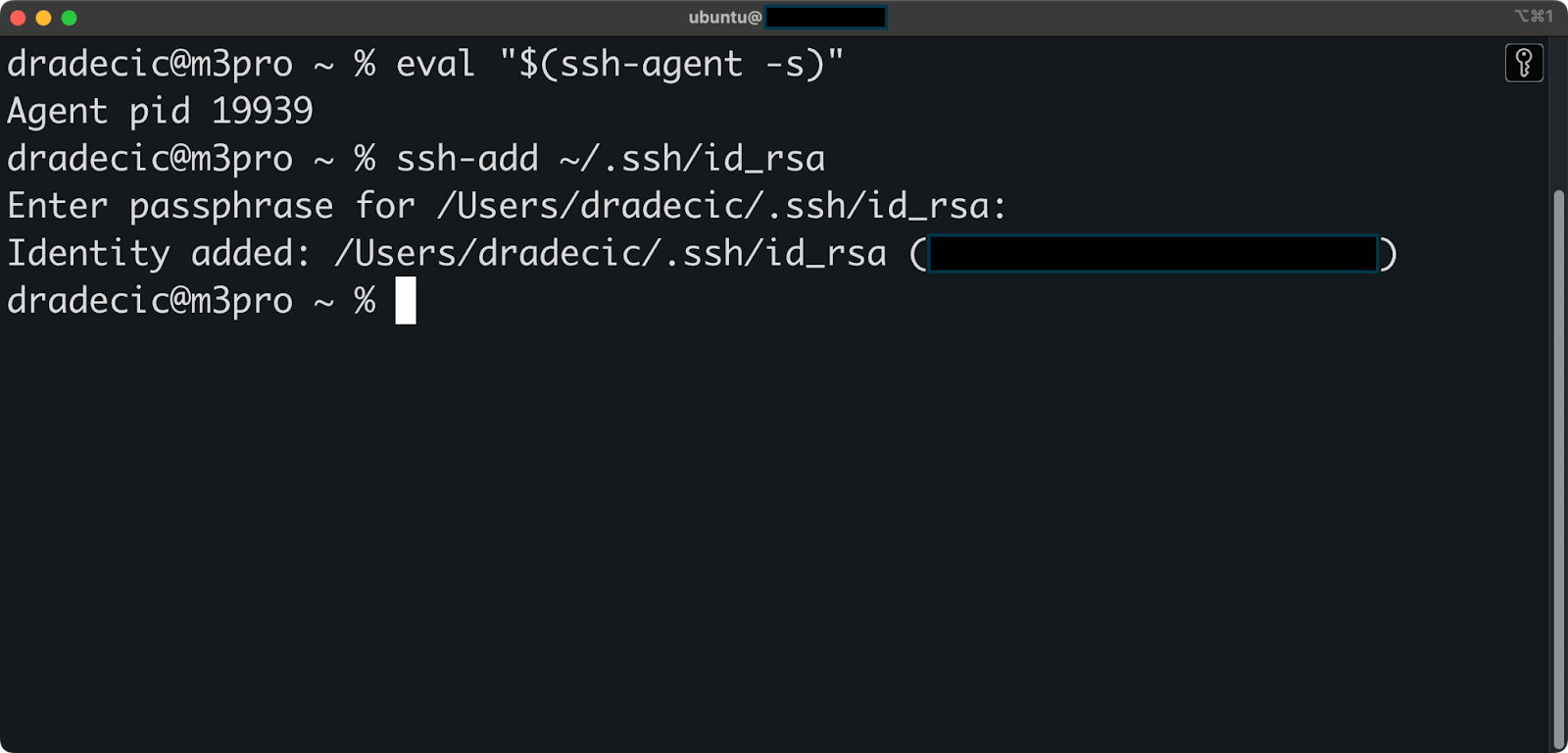

Para iniciar el agente SSH y añadir tu clave:

eval "$(ssh-agent -s)"

ssh-add ~/.ssh/id_rsa

Imagen 9 - Agente SSH

Introducirás tu frase de contraseña una vez, y el agente se encargará de la autenticación para todas las demás conexiones durante tu sesión. Esto es útil cuando necesitas conectarte a servidores varias veces o cuando utilizas aplicaciones que establecen varias conexiones SSH.

En macOS, el agente SSH se inicia automáticamente, y puedes activar "recordar frase de contraseña en llavero" durante la primera conexión para evitar volver a introducirla en futuras sesiones. Por desgracia, esta función sólo es específica de macOS.

Utilizar claves SSH para la autenticación en GitHub/GitLab

Servicios como GitHub y GitLab también admiten la autenticación mediante clave SSH, y la recomiendan frente a la autenticación mediante contraseña.

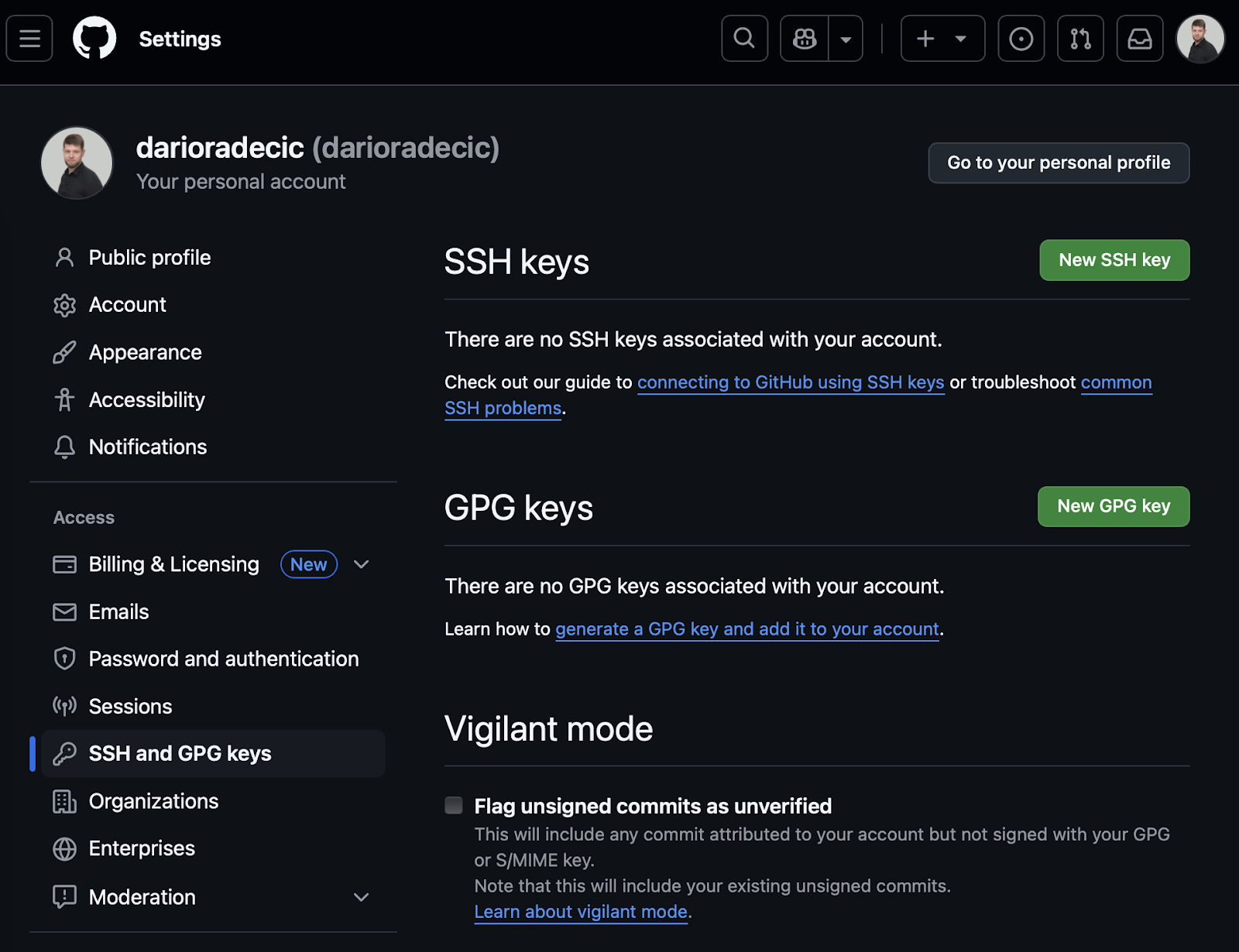

Para añadir tu clave SSH a GitHub, empieza por abrir GitHub e iniciar sesión en tu cuenta. A continuación, haz clic en tu foto de perfil en la esquina superior derecha y selecciona "Configuración". En la barra lateral, haz clic en "Claves SSH y GPG":

Imagen 10 - Configuración de la autenticación de GitHub (1)

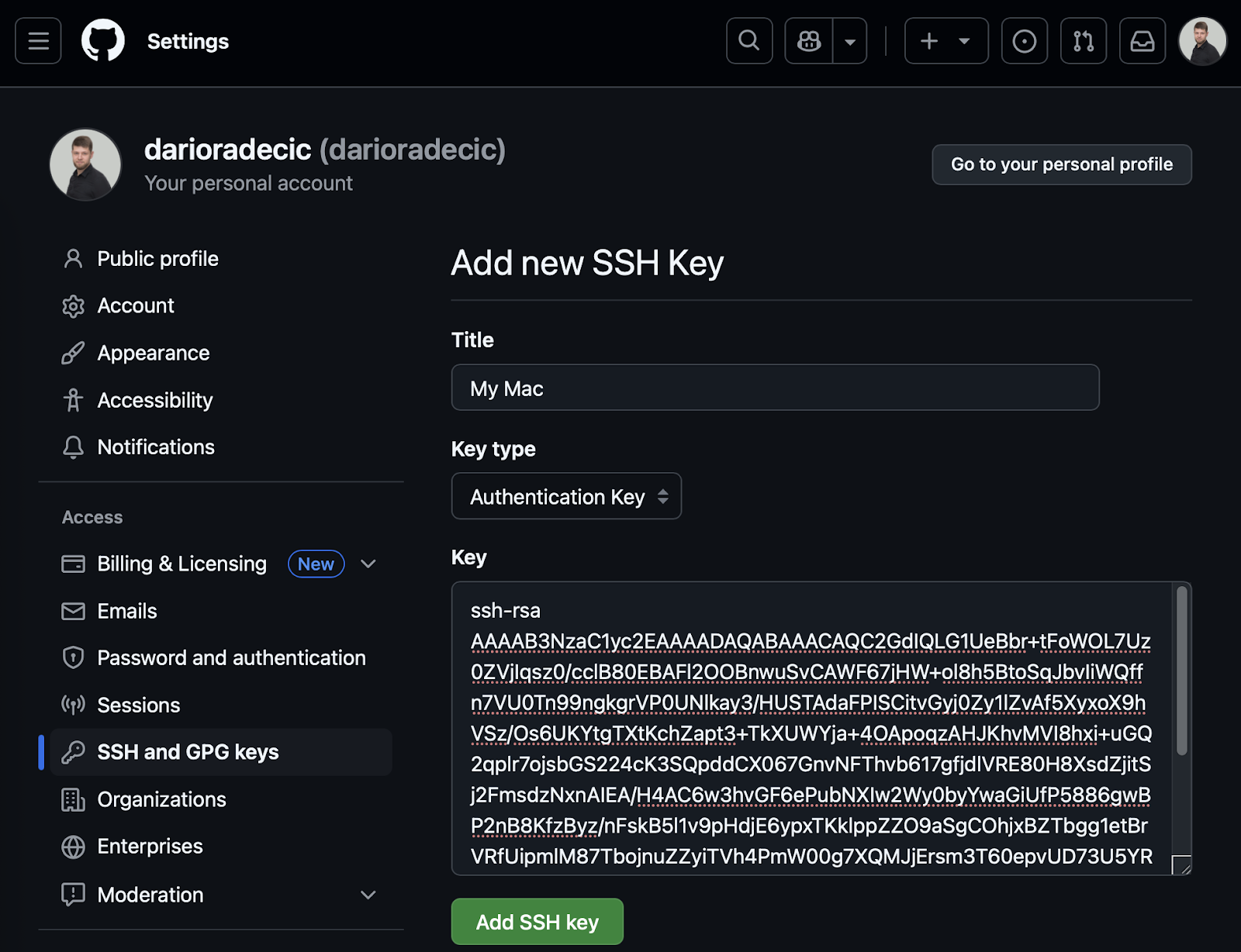

Haz clic en "Nueva clave SSH", dale a tu clave un título descriptivo, pega tu clave pública en el campo "Clave" y, por último, haz clic en "Añadir clave SSH":

Imagen 11 - Configuración de la autenticación de GitHub (2)

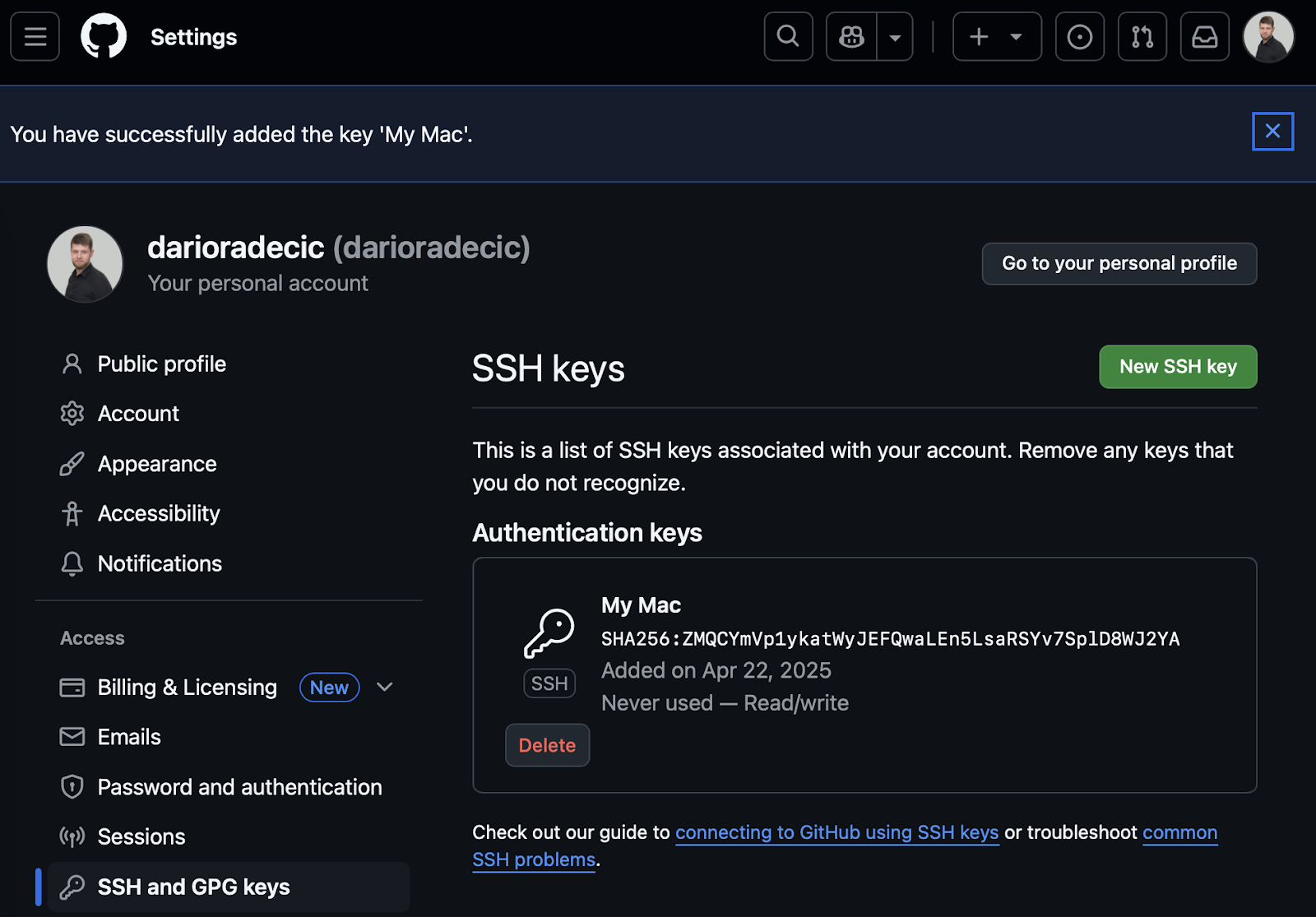

Cuando todo esté hecho, verás un mensaje de éxito informándote de que la clave se ha añadido a tu cuenta:

Imagen 12 - Configuración de la autenticación de GitHub (3)

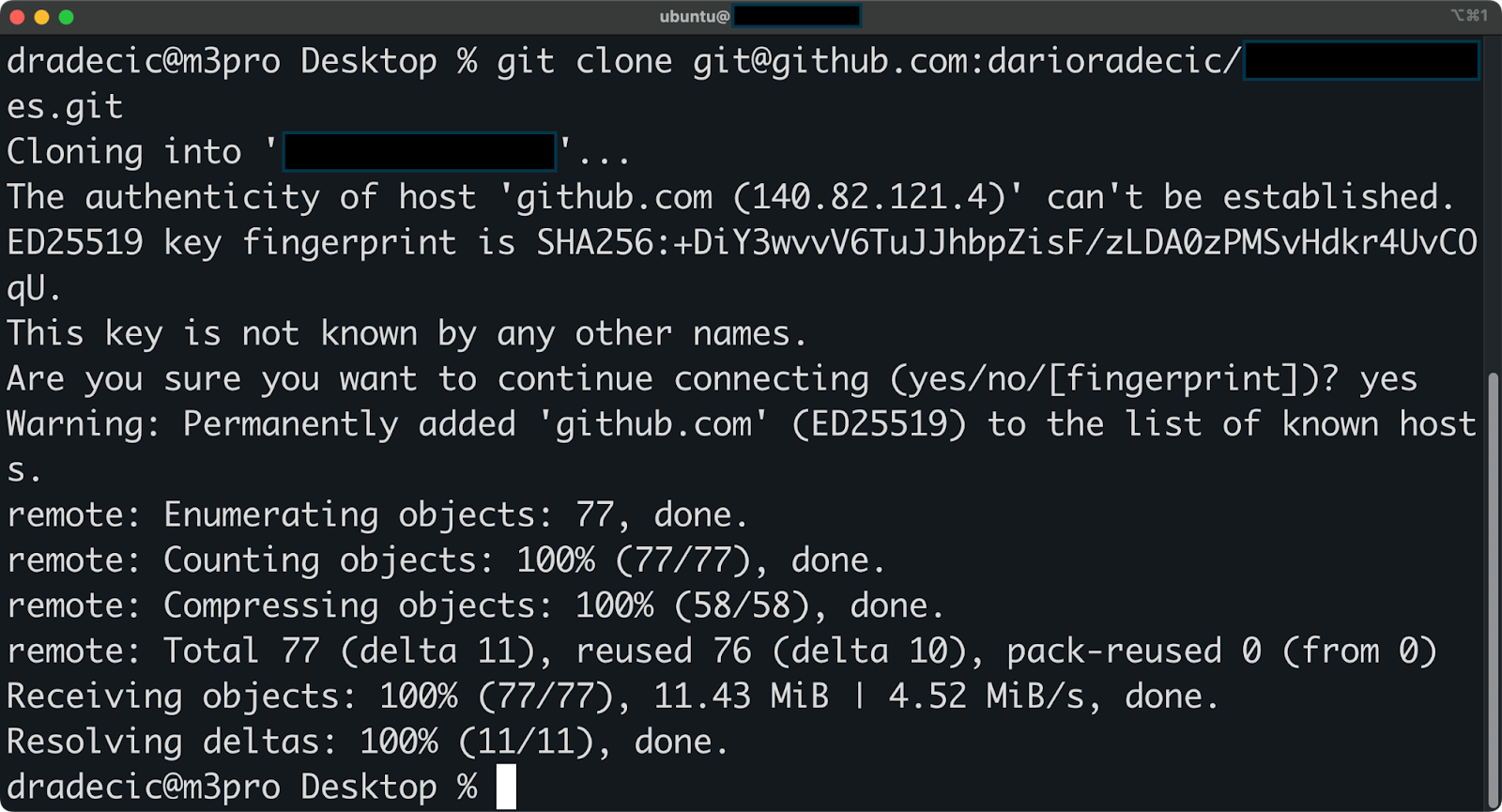

Después de añadir tu clave, puedes clonar, extraer y enviar a repositorios utilizando URL SSH en lugar de URL HTTPS. Este es el comando que utilizarás:

git clone git@github.com:username/repository.git

Imagen 13 - Clonar un repositorio a través de SSH

Eso es todo. El proceso para GitLab es muy similarsimplemente busca Claves SSH en la configuración de tu cuenta.

Recapitulando, utilizar SSH para las operaciones Git significa que no tendrás que introducir tu nombre de usuario y contraseña cada vez que interactúes con el repositorio remoto. Tu clave SSH proporciona autenticación segura automáticamente.

Si trabajas con varios servicios (como GitHub y GitLab), puedes plantearte crear claves distintas para cada servicio. Este enfoque mejora la seguridad al limitar la exposición si una clave se ve comprometida.

> Para profundizar en la gestión de repositorios, miraecha un vistazo a Conceptos intermedios de GitHub.

Gestionar claves SSH

Como utilizas claves SSH en múltiples sistemas y servicios, tarde o temprano necesitarás una forma de gestionarlas.

En esta sección, te mostraré lo que hay que hacer para hacer un seguimiento de las claves existentes, eliminar claves antiguas o comprometidas y solucionar cualquier posible problema.

Ver y listar claves SSH

Puedes ver todas tus claves SSH consultando el directorio .ssh en tu carpeta de inicio. Este directorio contiene tus claves privadas y sus correspondientes claves públicas.

Ejecuta el siguiente comando para listar todos los archivos de tu directorio SSH:

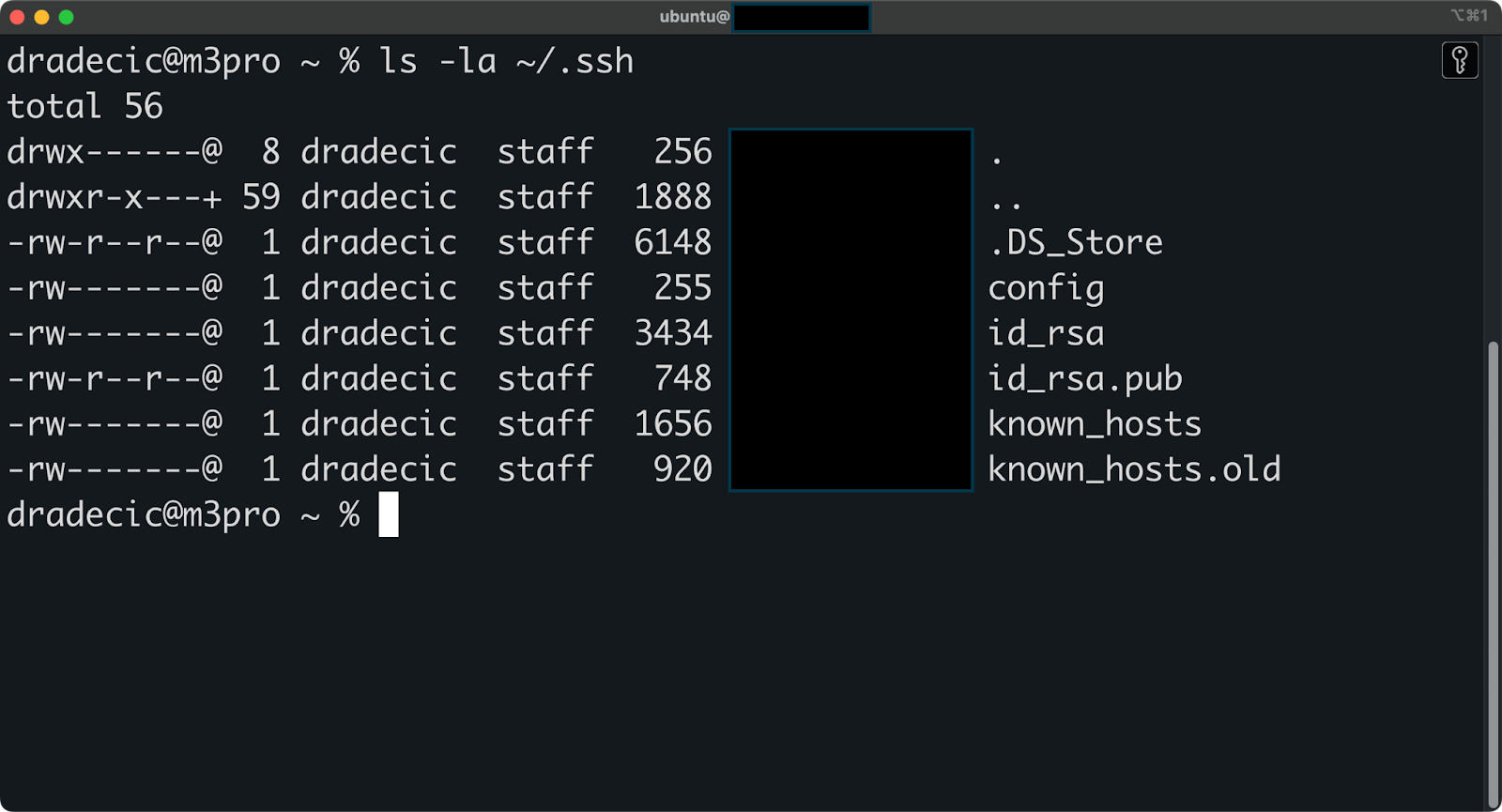

ls -la ~/.ssh

Imagen 14 - Todos los archivos del directorio .ssh

Este comando muestra todos los archivos del directorio, incluidos los ocultos. Normalmente verás archivos como

id_rsa- Tu clave RSA privada.id_rsa.pub- Tu clave RSA pública.known_hosts- Una lista de los servidores a los que te has conectado.authorized_keys- Claves públicas que pueden acceder a esta máquina (si está configurada como servidor).config- La configuración de tu cliente SSH (si has creado uno).

Si has creado varias claves para diferentes servicios, verás pares de claves adicionales con los nombres que hayas especificado durante la creación.

Para comprobar qué contiene una clave pública concreta, ejecuta el siguiente comando:

cat ~/.ssh/id_rsa.pub

Imagen 15 - Contenido de la clave pública

Esto muestra la clave pública completa, que empieza por ssh-rsa y termina con tu comentario (normalmente tu dirección de correo electrónico).

Eliminar claves SSH

Con el tiempo, puede que necesites eliminar claves SSH por diferentes motivos: tal vez estés actualizando a un tipo de clave más potente, se haya perdido un dispositivo o ya no necesites acceder a determinados sistemas.

Para eliminar claves de un servidor remototendrás que editar el archivo authorized_keys:

# Connect to the remote server

ssh username@remote_host

# Open the authorized_keys file:

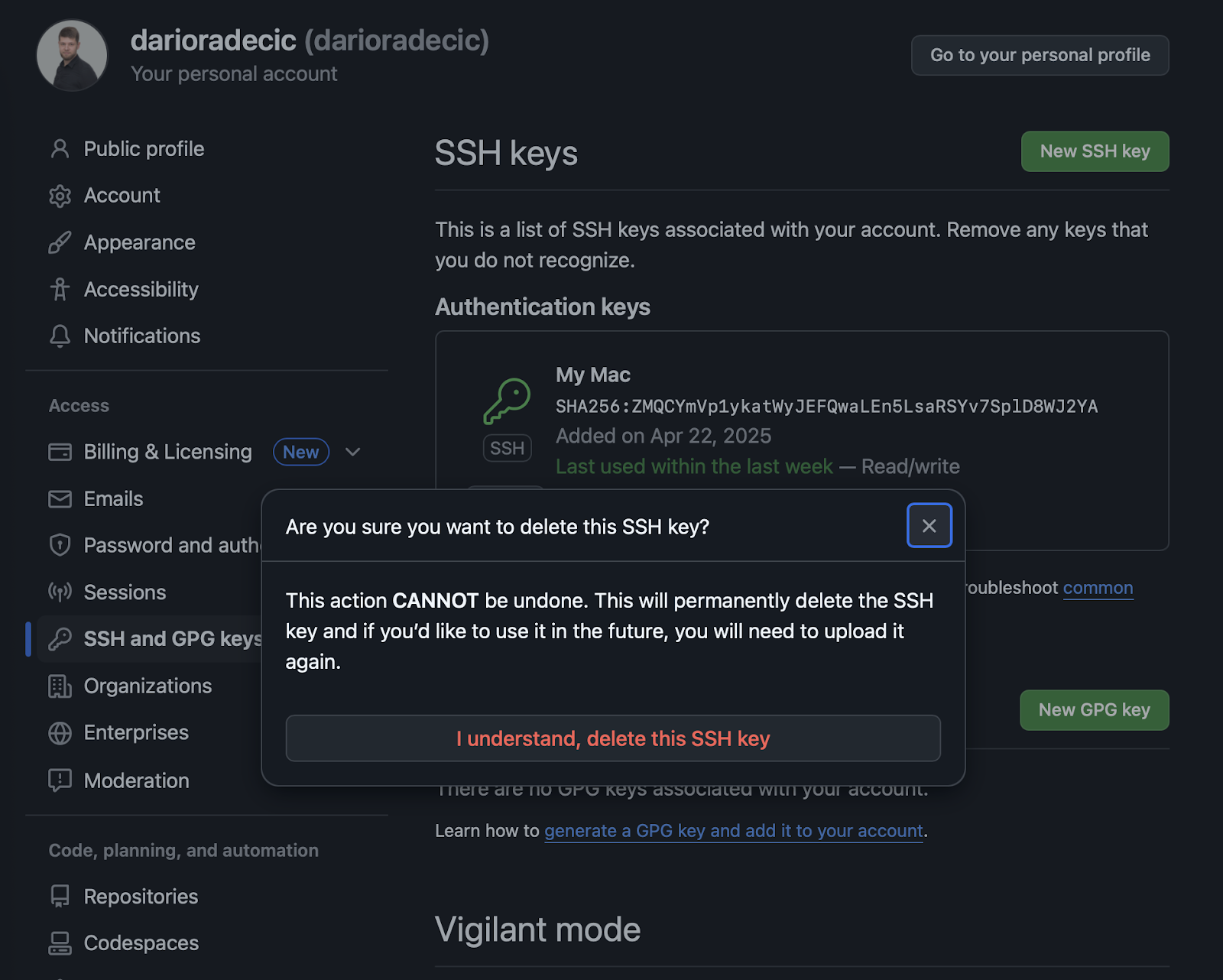

nano ~/.ssh/authorized_keysPara GitHub y GitLabeliminar claves es aún más sencillo:

- Ve a la configuración de tu cuenta.

- Navega hasta la sección "Claves SSH y GPG".

- Busca la llave que quieras eliminar.

- Haz clic en el icono de eliminar situado junto a esa tecla.

Imagen 16 - Confirmando la eliminación de la clave en GitHub

Y por último, para eliminar las llaves de tu máquina localsimplemente borra los archivos:

rm ~/.ssh/id_rsa ~/.ssh/id_rsa.pubSustituye id_rsa por el nombre de la clave que quieres eliminar.

Si necesitas eliminar un host remoto de tu archivo known_hosts (normalmente después de haber reconfigurado un servidor), ejecuta este comando:

ssh-keygen -R hostnameEsto elimina la entrada del host especificado de tu archivo known_hosts, lo que resulta útil cuando aparece el error "falló la verificación de la clave del host".

Solución de problemas comunes con claves SSH

La autenticación de claves SSH puede fallar a veces por todo tipo de razones. En esta sección, te mostraré soluciones a problemas comunes.

- Cuestiones de permisos. SSH es estricto con los permisos de los archivos por razones de seguridad. Si tus claves tienen permisos incorrectos, la autenticación fallará. Arréglalo con:

chmod 700 ~/.ssh

chmod 600 ~/.ssh/id_rsa

chmod 644 ~/.ssh/id_rsa.pub

chmod 600 ~/.ssh/authorized_keys- Problemas con la contraseña. Si has olvidado tu frase de contraseña, por desgracia, no hay forma de recuperarla. Tendrás que seguir los siguientes pasos:

- Genera un nuevo par de claves.

- Añade la nueva clave pública a tus sistemas remotos.

- Elimina el par de claves antiguo.

- Conexión denegada. Si recibes un error de "Conexión rechazada", puede haber muchas razones posibles. He aquí los pasos que debes dar para evitarlo:

- Comprueba que el servidor está funcionando y es accesible.

- Comprueba que el servicio SSH se está ejecutando en el servidor.

- Confirma que estás utilizando el puerto correcto (por defecto es el 22).

- Fallos de autenticación. Si te aparece el error "Permiso denegado (clave pública)", sigue estos pasos para evitarlo:

- Asegúrate de que tu clave pública está correctamente añadida al archivo

authorized_keysdel servidor. - Comprueba que el servidor permite la autenticación con clave pública.

- Comprueba que estás utilizando el nombre de usuario y el nombre de host correctos.

- Asegúrate de que utilizas la clave privada correcta.

- El agente emite. Estos problemas pueden surgir si el agente SSH no funciona. Esto es lo que debes hacer:

- Confirma que el agente se está ejecutando con

ssh-add -l. - Si no se está ejecutando, inícialo con

eval "$(ssh-agent -s)". - Añade tu clave con

ssh-add ~/.ssh/id_rsa.

A continuación, vamos a explorar algunas buenas prácticas para la gestión de claves SSH.

Buenas prácticas para la gestión de claves SSH

La autenticación SSH es estupenda para mantener tus sistemas a salvo de accesos no deseados, pero seamos sinceros: a veces puede ser un poco engorrosa. Los consejos que voy a darte tratan de encontrar el punto medio entre una seguridad sólida y la comodidad cotidiana.

Utilizar frases de contraseña seguras para las claves SSH

La frase de contraseña de tu clave privada actúa como última línea de defensa si alguien obtiene tu archivo de claves. Siempre elige una frase de contraseña fuerte y única que sea difícil de adivinar pero fácil de recordar para ti.

Una buena frase de contraseña tiene estas características:

- Contiene al menos 12-15 caracteres.

- Incluye una mezcla de letras mayúsculas, minúsculas, números y caracteres especiales.

- Evita los patrones comunes o las palabras del diccionario.

- No se reutiliza de otros servicios.

Para las claves que acceden a sistemas críticos o entornos de producción, una frase de contraseña fuerte es absolutamente esencial. El pequeño inconveniente de teclearlo de vez en cuando supera con creces los riesgos de seguridad.

Cuando utilices el agente SSH, sólo tendrás que introducir tu frase de contraseña una vez por sesión. Esto hace que las frases de contraseña fuertes sean prácticas para el uso diario. Considera la posibilidad de utilizar un gestor de contraseñas para almacenar de forma segura frases de contraseña complejas.

Utilizar claves diferentes para sistemas diferentes

Siempre debes crear pares de claves distintos para diferentes servicios o niveles de seguridad, en lugar de utilizar una única clave en todas partes. Esta compartimentación limita tu exposición si una clave se ve comprometida.

Por ejemplo, podrías crear

- Una llave de trabajo para los servidores de tu empresa.

- Una llave personal para tus proyectos domésticos.

- Una clave dedicada para GitHub o GitLab.

- Una llave de alta seguridad para sistemas de producción.

De nuevo, un pequeño inconveniente, pero merece la pena el esfuerzo extra.

Cuando crees varias claves, utiliza nombres de archivo descriptivos que identifiquen su finalidad:

ssh-keygen -t rsa -b 4096 -f ~/.ssh/github_rsa -C "github access"Para utilizar una clave concreta al conectarte, puedes establecer cómodamente un archivo de configuración:

# ~/.ssh/config

Host github.com

IdentityFile ~/.ssh/github_rsa

Host companyserver

HostName 255.255.255.255

User ubuntu

IdentityFile ~/.ssh/company_server_rsaEste enfoque garantiza que si una clave se ve comprometida, sólo tendrás que sustituir esa única clave en lugar de actualizar todos tus sistemas.

Rota regularmente las claves SSH

Sustituir periódicamente tus claves SSH reduce el riesgo de compromisos no detectados y sigue las mejores prácticas de seguridad.

La frecuencia con que debes hacerlo depende de la sensibilidad:

- Proyectos personales: Cada 1-2 años.

- Sistemas empresariales: Cada 6-12 meses.

- Entornos de alta seguridad: Cada 3-6 meses.

- Inmediatamente después de que se vayan los miembros del equipo o de que se produzcan actividades sospechosas.

El proceso de rotación de claves SSH implica crear nuevos pares de claves, añadir las nuevas claves públicas a tus servidores, verificar que las nuevas claves funcionan, eliminar las antiguas claves públicas de los servidores y borrar las antiguas claves privadas de tu máquina local.

En otras palabras, lleva su tiempo, así que planifícalo en tu agenda.

Además, es una buena práctica llevar un registro de qué claves tienen acceso a qué sistemas. Para las organizaciones, plantéate implantar herramientas automatizadas de gestión de claves que gestionen sistemáticamente la rotación.

Imponer la autenticación de claves SSH

La medida de seguridad más fuerte que puedes aplicar es desactivar completamente la autenticación por contraseña en tus servidores y exigir claves SSH para todas las conexiones.

Sigue estos pasos para aplicar la autenticación basada en claves:

# Edit your SSH server configuration

sudo nano /etc/ssh/sshd_config

# Set these critical security options

PasswordAuthentication no

ChallengeResponseAuthentication no

UsePAM no

# Restart the SSH service

sudo systemctl restart sshdEsta configuración evita por completo los ataques de fuerza bruta a las contraseñas.

Pero antes de hacer estos cambios, asegúrate de que la autenticación de tu clave SSH funciona correctamente para evitar bloquearte. Eso ocurre.

Resumiendo Claves SSH

Para concluir, se puede decir que las claves SSH transforman la forma en que te conectas a sistemas remotos. Pasar de las contraseñas a la autenticación basada en claves mejora tu flujo de trabajo diario con seguridad y comodidad.

Otra ventaja es que el proceso es muy sencillo. Tienes que generar las claves, añadirlas a los servidores a los que accedes y conectarte sin teclear contraseñas. Eso es. En comparación con la autenticación tradicional basada en contraseñas, las claves SSH hacen que tus conexiones sean más rápidas y fiables, y también bloquean métodos de ataque habituales como la adivinación de contraseñas.

Recuerda que tu clave privada requiere protección. Utiliza una frase de contraseña fuerte, mantén tu clave segura y sigue las buenas prácticas descritas en este artículo, especialmente las relativas a la compartimentación de las claves SSH.

Si quieres aprender más sobre claves SSH y trabajar con la línea de comandos en general, estos cursos de DataCamp son tu mejor próxima parada:

Conviértete en Ingeniero de Datos

Preguntas frecuentes

¿Qué ventajas tienen las claves SSH sobre las contraseñas?

Las claves SSH proporcionan mayor seguridad porque no pueden ser forzadas como las contraseñas. También ofrecen mayor comodidad, ya que no necesitas escribir una contraseña para cada conexión. Además, las claves SSH permiten la automatización segura de scripts y programas que necesitan realizar conexiones seguras.

¿Necesito conocimientos técnicos para configurar claves SSH?

Es útil estar familiarizado con la línea de comandos básica, pero no es necesario. El proceso de configuración consiste en ejecutar unos sencillos comandos para generar tus claves y añadirlas a los sistemas remotos. Aunque seas nuevo en la línea de comandos, puedes seguir las instrucciones paso a paso de este artículo para implementar con éxito las claves SSH.

¿Puedo utilizar claves SSH en todos los sistemas operativos?

Sí. Las claves SSH funcionan en Windows, macOS, Linux y otros sistemas basados en Unix. Todos los sistemas operativos modernos incluyen herramientas SSH por defecto o las tienen fácilmente disponibles a través de paquetes opcionales. El mismo par de claves puede utilizarse en distintos sistemas operativos.

¿Cómo puedo solucionar los errores "Permiso denegado (clave pública)"?

Este error común suele indicar que tu clave no está correctamente registrada en el servidor. Comprueba que tu clave pública se ha añadido correctamente al archivo authorized_keys del sistema remoto, comprueba que los permisos del archivo son correctos (600 para la clave privada) y asegúrate de que utilizas el nombre de usuario y el nombre de host correctos al conectarte.

¿Es posible utilizar la misma clave SSH para el trabajo y los proyectos personales?

Aunque técnicamente es posible, no se recomienda por motivos de seguridad. Utilizar claves separadas para distintos entornos limita tu exposición si una de las claves se ve comprometida. Crea claves distintas para el trabajo, los proyectos personales y los sistemas sensibles para mantener mejores límites de seguridad.