Lernpfad

Hast du dich schon mal geärgert, dass du vor jedem Docker-Befehl sudo eingeben musst? Dies ist der richtige Artikel für dich.

Standardmäßig sperrt Docker den Zugriff auf seinen Daemon, so dass nur root und Mitglieder der Docker-Gruppe Befehle ausführen können. Das macht dein System sicherer, aber es ist ärgerlich, wenn du den ganzen Tag mit Containern arbeitest. Die Docker-Gruppe gibt es aus genau diesem Grund - auf kannst du Docker benutzen, ohne dass dich sudo-Passwörter behindern.

Wenn du dich der Docker-Gruppe hinzufügst, wirst du den Unterschied sofort bemerken. Du kannst docker build, docker run und andere Befehle ausführen, ohne dass diese Berechtigungsfehler oder Passwortabfragen auftreten.

In diesem Artikel erfährst du genau, wie du auf verschiedenen Systemen Benutzer zur Docker-Gruppe hinzufügst, auf welche Sicherheitsrisiken du achten musst und wie du dein System schützen und gleichzeitig die Nutzung von Docker vereinfachen kannst.

> LLMs werden auf 2025 hochgejubelt. Folge dieser Schritt-für-Schritt-Anleitung für die Bereitstellung von LLM-Anwendungen mit Docker.

Die Docker-Gruppe verstehen

Wenn du anfängst, mit Dockerzu arbeiten, wirst du bald auf Probleme mit den Berechtigungen stoßen, wenn du die Dinge nicht richtig eingerichtet hast.

Schauen wir uns an, was die Docker-Gruppe eigentlich ist und warum sie für deinen Arbeitsablauf wichtig ist.

Definition und Funktionsweise

Die Docker-Gruppe ist eine Systembenutzergruppe die ihren Mitgliedern das Recht gibt, den Docker-Daemon zu benutzen, ohne dass sie sudo-Rechte benötigen.

Wenn du Docker auf Linux-Systemen installierst, wird diese Gruppe normalerweise automatisch erstellt. Die Socket-Datei von Docker (/var/run/docker.sock) ist Eigentum von root, hat aber Gruppenrechte, die auf die Docker-Gruppe gesetzt sind, so dass diese Zugriffskontrolle funktioniert.

Benutzer in dieser Gruppe können Images erstellen, Container ausführen, Netzwerke verwalten und andere Docker-Operationen durchführen, ohne Befehle mit sudo voranzustellen. Das bedeutet weniger Tipparbeit und keine Passwortabfragen, wenn du mit Containern arbeitest. Wenn du versuchst, Docker-Befehle auszuführen, ohne in dieser Gruppe zu sein, bekommst du die Fehlermeldung "Berechtigung verweigert", was letztendlich dazu führt, dass dein Fortschritt verlangsamt wird.

Sicherheitsaspekte der Gruppenmitgliedschaft

Das Hinzufügen von Benutzern zur Docker-Gruppe birgt echte Sicherheitsrisiken, die du nicht ignorieren solltest.

Mitglieder der Docker-Gruppe können Root-Rechte auf dem Host-System erhalten. Das passiert, weil Docker es dir erlaubt, Host-Verzeichnisse in Container zu mounten, darunter auch sensible Systemverzeichnisse. Ein Benutzer mit Docker-Zugang kann einen Container erstellen, der das gesamte Root-Dateisystem mounten und jede Datei auf dem Host ändern kann.

Container-Ausbruchsschwachstellen stellen ein weiteres Risiko dar, da sie es Angreifern ermöglichen könnten, die Containerisolierung zu umgehen.

Du solltest nur vertrauenswürdige Benutzer zur Docker-Gruppe hinzufügen, und selbst dann solltest du es so betrachten, als würdest du ihnen Root-Zugriff geben. Viele Sicherheitsexperten empfehlen, die Mitgliedschaft in Docker-Gruppen auf die Benutzer zu beschränken, die sie unbedingt für ihre tägliche Arbeit benötigen.

Schritt-für-Schritt-Umsetzung

Jetzt, wo du weißt, was eine Docker-Gruppe ist und was sie bedeutet, können wir uns die Hände mit der eigentlichen Einrichtung schmutzig machen.

Erstellen der Docker-Gruppe

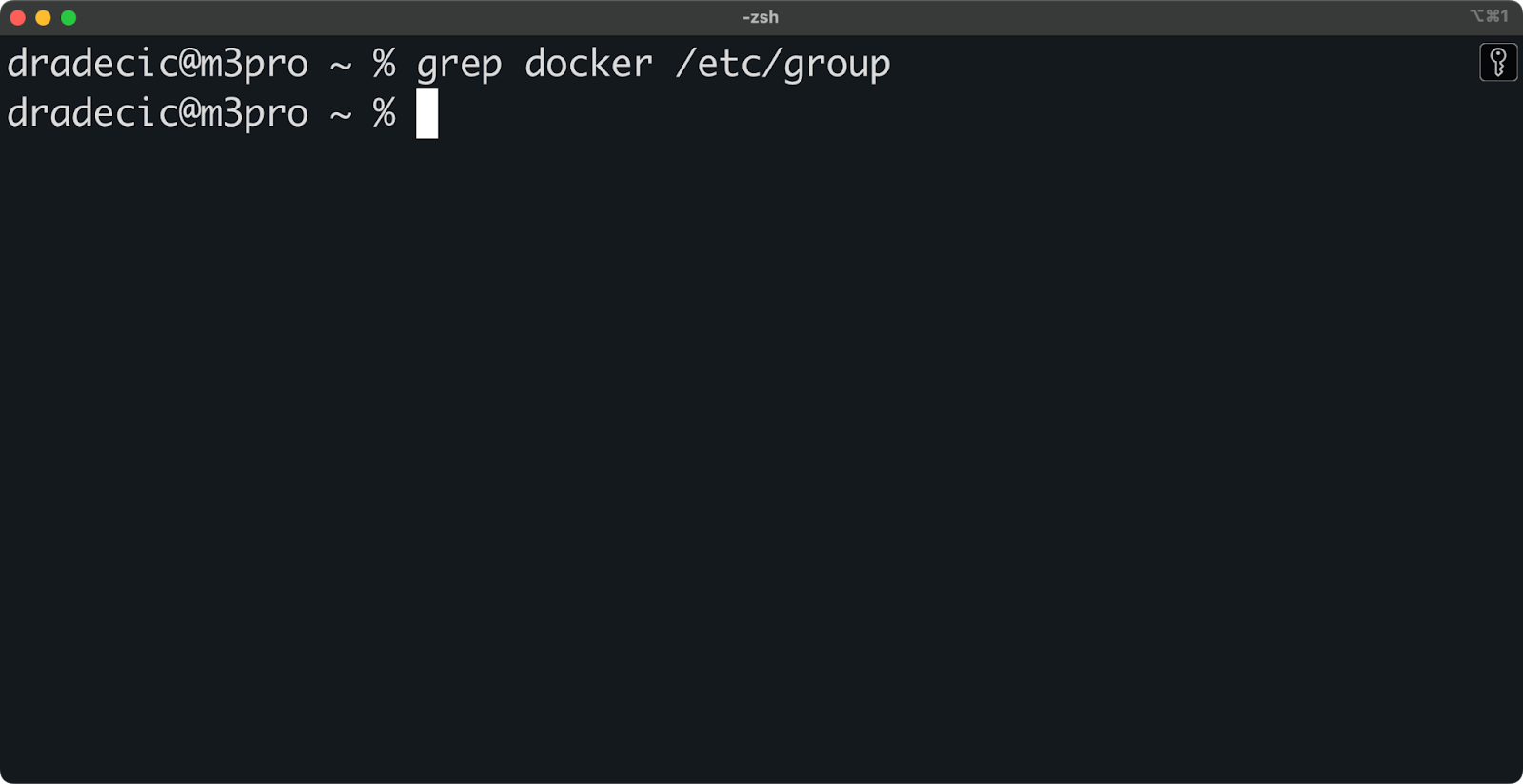

In den meisten Fällen musst du die Docker-Gruppe nicht manuell erstellen, da sie bei der Docker-Installation automatisch erstellt wird. Du kannst überprüfen, ob die Gruppe existiert, indem du sie ausführst:

grep docker /etc/group

Bild 1 - Prüfen, ob die Docker-Gruppe existiert

Wenn die Gruppe aus irgendeinem Grund nicht existiert (wie in meinem Fall), kannst du sie mit diesem Befehl erstellen (nur für Linux):

sudo groupadd dockerDieser Befehl erstellt die Docker-Gruppe auf deinem System, ist aberauf Linux-Betriebssystemebeschränkt.

Für macOS kannst du den offiziellen Anweisungen von Apple folgen, da die Gruppe über die GUI erstellt wird. Bei Windows-Betriebssystemen ist der Vorgang ähnlich.

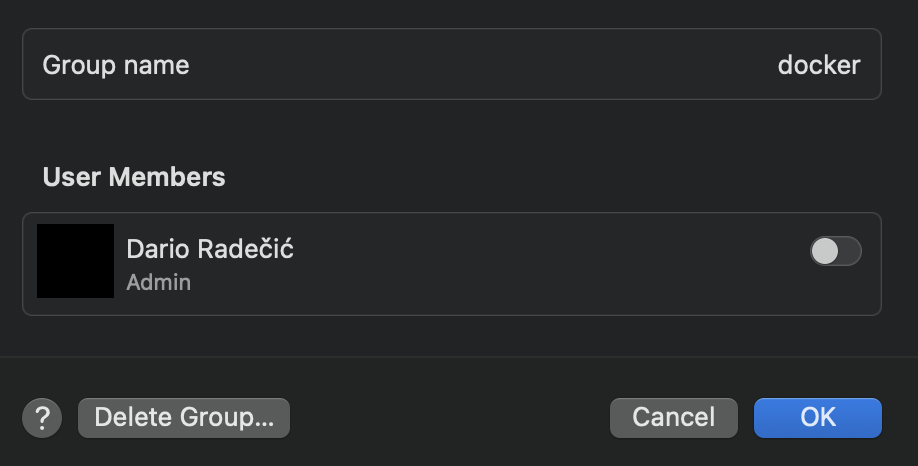

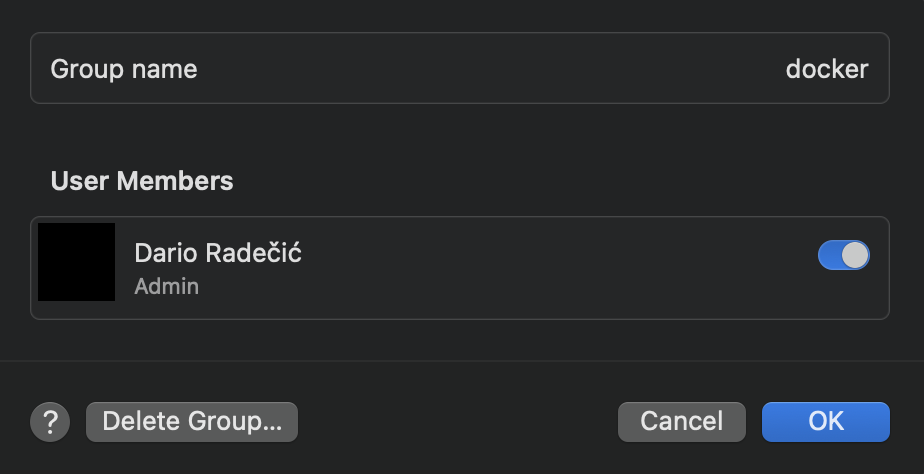

Nachdem du die Schritte befolgt hast, solltest du sehen, dass deine Gruppe erstellt wurde:

Abbildung 2 - Prüfen, ob die Docker-Gruppe existiert (2)

Hinzufügen von Benutzern zur Gruppe

Um deinen aktuellen Benutzer zur Docker-Gruppe hinzuzufügen, führe diesen Befehl auf Linux-Betriebssystemen aus:

sudo usermod -aG docker $USERDas -a Flag bedeutet "anhängen" und -G gibt die Gruppe an, der du den Benutzer hinzufügen möchtest. Die Variable $USER verwendet automatisch deinen aktuellen Benutzernamen.

Unter macOS und Windows kannst du Benutzer/innen über die Systemeinstellungen oder die Systemsteuerung zur Gruppe hinzufügen - schalte einfach einen Schalter um, um alle gewünschten Benutzer/innen hinzuzufügen:

Abbildung 3 - Hinzufügen von Nutzern zur Gruppe

Nachdem du dich der Gruppe hinzugefügt hast, musst du dich aus- und wieder einloggen, damit die Änderungen wirksam werden. Deine aktuelle Sitzung erkennt die neue Gruppenzugehörigkeit erst, wenn du dich vollständig abmeldest. Bei einigen Systemen musst du möglicherweise neu starten:

sudo rebootUm zu überprüfen, ob dein Benutzer jetzt Teil der Docker-Gruppe ist, führe aus:

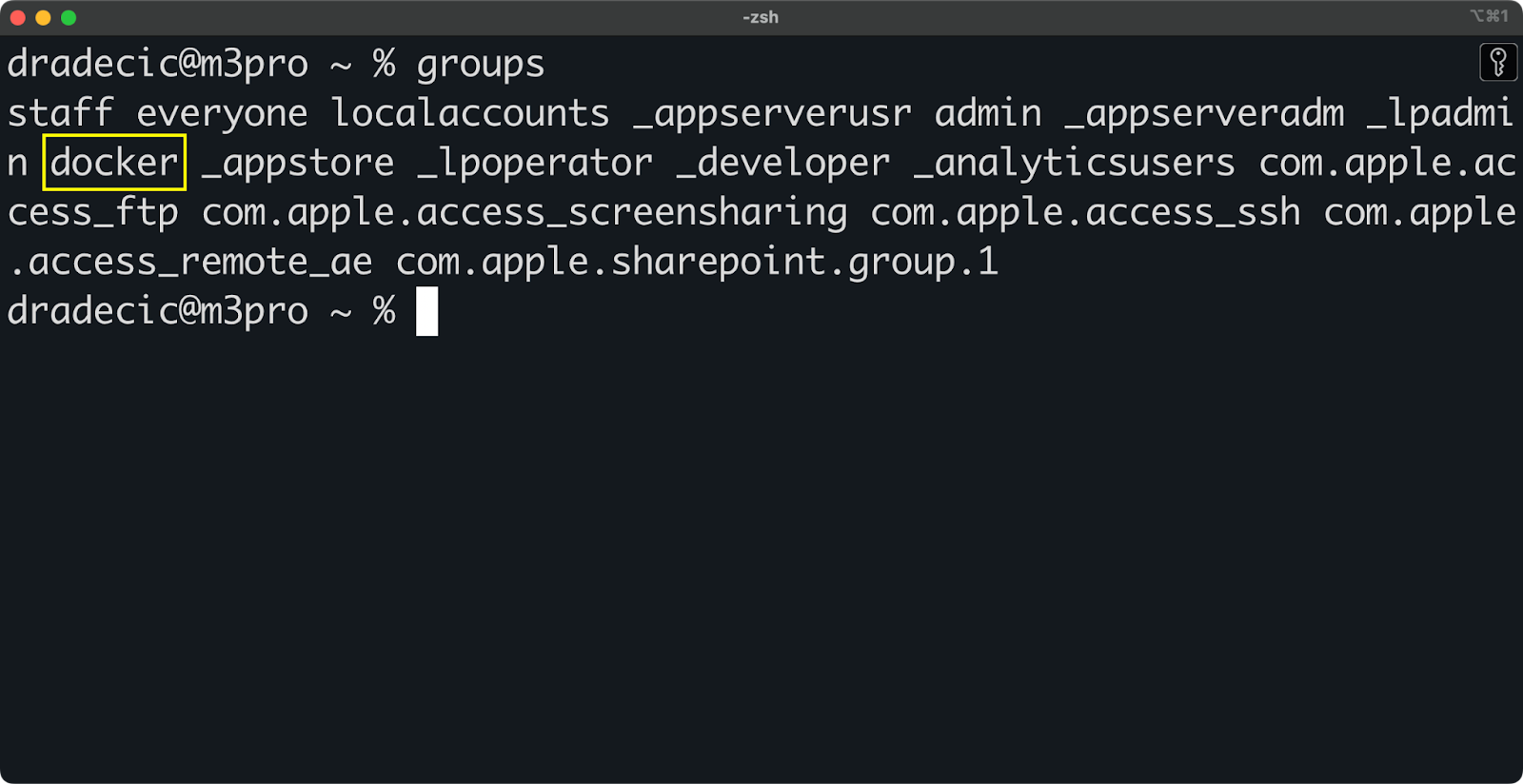

groupsDu solltest "docker" in der Liste deiner Gruppenmitgliedschaften sehen:

Abbildung 4 - Ansicht der Benutzergruppen

Fehlersuche bei allgemeinen Problemen

Wenn du nach dem Hinzufügen zur Gruppe immer noch die Fehlermeldung "Zugriff verweigert" erhältst, musst du möglicherweise die Docker-Socket-Berechtigungen ändern:

sudo chown root:docker /var/run/docker.sock

sudo chmod 660 /var/run/docker.sockEin weiteres häufiges Problem tritt auf, wenn der Docker-Dienst neu gestartet wird, was die Socket-Berechtigungen zurücksetzen kann. Wenn Docker gestartet wurde, nachdem du Gruppenänderungen vorgenommen hast, versuche, den Docker-Dienst neu zu starten:

sudo systemctl restart dockerBei anhaltenden Berechtigungsproblemen überprüfe, ob die Konfiguration deines Docker-Dienstes korrekt ist. Auf manchen Systemen kann Docker so konfiguriert sein, dass es einen anderen Gruppennamen oder Socket-Speicherort verwendet. Du kannst die Konfigurationsdatei des Docker-Daemons unter /etc/docker/daemon.json oder die Servicedateien unter /lib/systemd/system/docker.service einsehen.

Denke daran, dass alle von dir vorgenommenen Berechtigungsänderungen erst dann für deine aktuelle Anmeldesitzung gelten, wenn du dich ab- und wieder anmeldest. Das ist die häufigste Ursache für "Ich habe die Änderungen vorgenommen, aber es funktioniert immer noch nicht" Probleme.

Sicherheitserwägungen und Abhilfemaßnahmen

Das Hinzufügen von Benutzern zur Docker-Gruppe kann zu Sicherheitsrisiken führen, die du beachten musst. Untersuchen wir diese Risiken und was du tun kannst, um deine Systeme zu schützen.

Risiken der Docker-Gruppenmitgliedschaft

Die Mitgliedschaft in einer Docker-Gruppe ist praktisch dasselbe wie ein Root-Zugang zu deinem System. Das ist keine Übertreibung - es ist die Realität, wie Docker funktioniert.

Wenn du in der Docker-Gruppe bist, kannst du Container ausführen, die sensible Teile deines Host-Dateisystems mounten. Mit diesem einfachen Befehl kannst du zum Beispiel jede beliebige Datei auf deinem Host ändern:

docker run -it --rm -v /:/hostroot alpine chroot /hostrootDu kannst auch die Einstellungen des Docker-Daemons ändern, privilegierte Container erstellen oder den Host-Netzwerkmodus verwenden, um die Netzwerkisolierung zu umgehen. Diese Fähigkeiten ermöglichen es böswilligen Nutzern (oder kompromittierten Anwendungen mit Docker-Zugang), dein Host-System vollständig zu übernehmen.

Es gibt noch ein paar andere potenzielle Risiken, die du kennen solltest:

- Das Ausführen von Containern, die direkt auf Hardware-Geräte zugreifen.

- Bindung an niedrig nummerierte Netzwerkports.

- Starten von Containern mit benutzerdefinierten seccomp-Profilen, die Sicherheitskontrollen deaktivieren.

- Erstellen von Containern, die den Prozessnamensraum des Hosts verwenden.

Jede dieser Möglichkeiten kann missbraucht werden, um erhöhte Privilegien zu erlangen oder den Systembetrieb zu stören.

Bewährte Praktiken zur Risikominderung

Um diese Risiken zu verringern, befolge das Prinzip des geringsten Privilegs- gewähre die Mitgliedschaft in einer Docker-Gruppe nur denjenigen Nutzern, die sie unbedingt benötigen. Wenn mehrere Personen ein gemeinsames System nutzen müssen, solltest du ein separates Benutzerkonto nur für Docker-Operationen einrichten.

Der Rootless-Modusvon Docker bietet eine sicherere Alternative zum Ansatz der Docker-Gruppe. Im Rootless-Modus kannst du den Docker-Daemon und die Container als Nicht-Root-Benutzer ausführen, ohne einer speziellen Gruppe angehören zu müssen:

# Install Docker in rootless mode

dockerd-rootless-setuptool.sh install

# Start the rootless Docker daemon

systemctl --user start dockerUser Namespaces bieten eine weitere Sicherheitsebene, indem sie die UIDs der Container einem anderen Bereich auf dem Host zuordnen. Das heißt, selbst wenn ein Container als root (UID 0) läuft, wird dieser Prozess einem unprivilegierten Benutzer auf dem Host zugeordnet:

# Add to /etc/docker/daemon.json

{

"userns-remap": "default"

}Erwäge die Verwendung einer statischen UID/GID-Zuordnung für Containernutzer, um eine konsistente Identitätszuordnung zu gewährleisten. Erstelle in deinen Dockerdateien bestimmte Benutzer mit vorgegebenen IDs:

# Create a user with a static UID/GID

RUN groupadd -g 10001 appgroup && \

useradd -u 10000 -g appgroup -s /bin/bash appuser

# Switch to that user

USER appuserÜberprüfe regelmäßig, wer Mitglied einer Docker-Gruppe ist, mit Befehlen wie:

getent group dockerUnd entferne Benutzer, die keinen Zugang mehr benötigen:

sudo gpasswd -d username dockerIn Kombination bieten diese Ansätze dir und deinem Team den Komfort der Docker-Gruppenmitgliedschaft und minimieren gleichzeitig die Sicherheitsrisiken, die damit verbunden sind.

Erweiterte Konfiguration und Alternativen

Wenn du nach anderen Möglichkeiten suchst, den Docker-Zugriff über die Standard-Gruppenmitgliedschaft hinaus zu verwalten, hast du mehrere Möglichkeiten. Lass uns einige fortgeschrittene Konfigurationen und Alternativen untersuchen, die deinen Sicherheitsanforderungen besser entsprechen könnten.

Dockerfile-Sicherheitshärtung

Du kannst die Sicherheit direkt in deine Dockerdateien einbauen, um die Risiken zu verringern, auch wenn die Benutzer/innen Zugriff auf die Docker-Gruppe haben.

In dem folgenden Beispiel verwende ich mehrstufige Builds, um deine Python-Images klein zu halten und die Angriffsfläche zu verringern.

Um mitzumachen, erstellst du diese Dateien:

app.py:

from flask import Flask, jsonify

app = Flask(__name__)

@app.route("/api/health")

def health():

return jsonify({"status": "healthy"})

if __name__ == "__main__":

app.run(host="0.0.0.0", port=8000, debug=True)requirements.txt:

flask==3.1.0Dockerfile:

FROM python:3.13-slim AS builder

WORKDIR /app

COPY requirements.txt .

RUN pip install --no-cache-dir -r requirements.txt

FROM python:3.13-slim

WORKDIR /app

COPY --from=builder /usr/local/lib/python3.13/site-packages /usr/local/lib/python3.13/site-packages

COPY . .

RUN useradd -r -u 1000 -g users appuser

USER appuser

CMD ["python", "app.py"]Kurz gesagt, enthält diese Dockerfile eine USER Anweisung mit einem Nicht-Root-Benutzer und kopiert relevante Inhalte (Python-Pakete) aus einem vorherigen Build-Schritt.

> Wenn du neu in der Containerisierung von Anwendungen bist, keine Angst - unser kompletter Leitfaden hilft dir dabei.

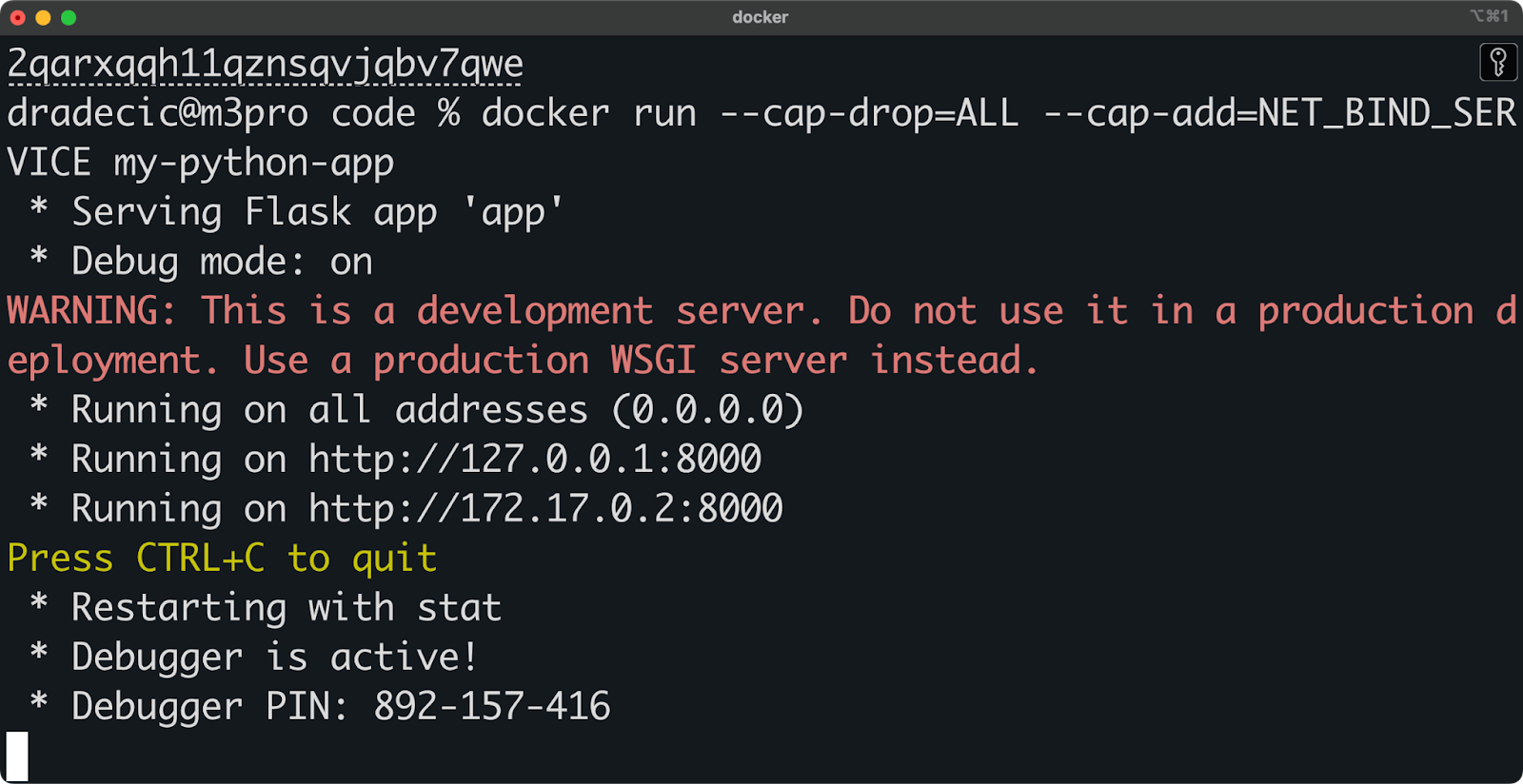

Du kannst einen solchen Container mit den folgenden Befehlen erstellen und ausführen:

# Build the image

docker build -t my-python-app .

# Run the container

docker run --cap-drop=ALL --cap-add=NET_BIND_SERVICE my-python-app

Abbildung 5 - Ausführen eines Containers mit minimalen Rechten

Der neu hinzugefügte Befehl - --cap-drop=ALL - nimmt dem Container alle Linux-Fähigkeiten (schränkt die Privilegien ein), während der Befehl --cap-add=NET_BIND_SERVICE die Fähigkeit NET_BIND_SERVICE wieder hinzufügt, die es dem Container erlaubt, sich an niedrig nummerierte Ports zu binden.

Diese Techniken schränken ein, was ein Container tun kann, selbst wenn jemand mit Docker-Gruppenzugriff versucht, ihn zu missbrauchen.

sudo als Alternative

Wenn du keine Benutzer zur Docker-Gruppe hinzufügen möchtest, ist die Verwendung von sudo eine praktikable Alternative. Dieser Ansatz gibt dir mehr Kontrolle und einen Prüfpfad für Docker-Befehle.

Du kannst einen benutzerdefinierten sudoers-Eintrag erstellen, der es bestimmten Benutzern erlaubt, nur Docker-Befehle ohne Passwort auszuführen:

# Add to /etc/sudoers.d/docker

username ALL=(root) NOPASSWD: /usr/bin/dockerFür eine bessere Benutzerfreundlichkeit kannst du Aliase in deiner .bashrc oder .zshrc Datei erstellen:

alias docker='sudo docker'

alias docker-compose='sudo docker-compose'Dieser sudo-Ansatz bietet bessere Sicherheit denn:

- Du bekommst alle Docker-Befehle in den Systemprotokollen protokolliert.

- Du kannst einschränken, welche Docker-Unterbefehle erlaubt sind.

- Benutzer können die Konfiguration des Docker-Daemons nicht ändern.

Der Nachteil ist etwas mehr Tipparbeit und mögliche Probleme mit Tools, die direkten Docker-Zugriff erwarten.

Überlegungen zu Windows

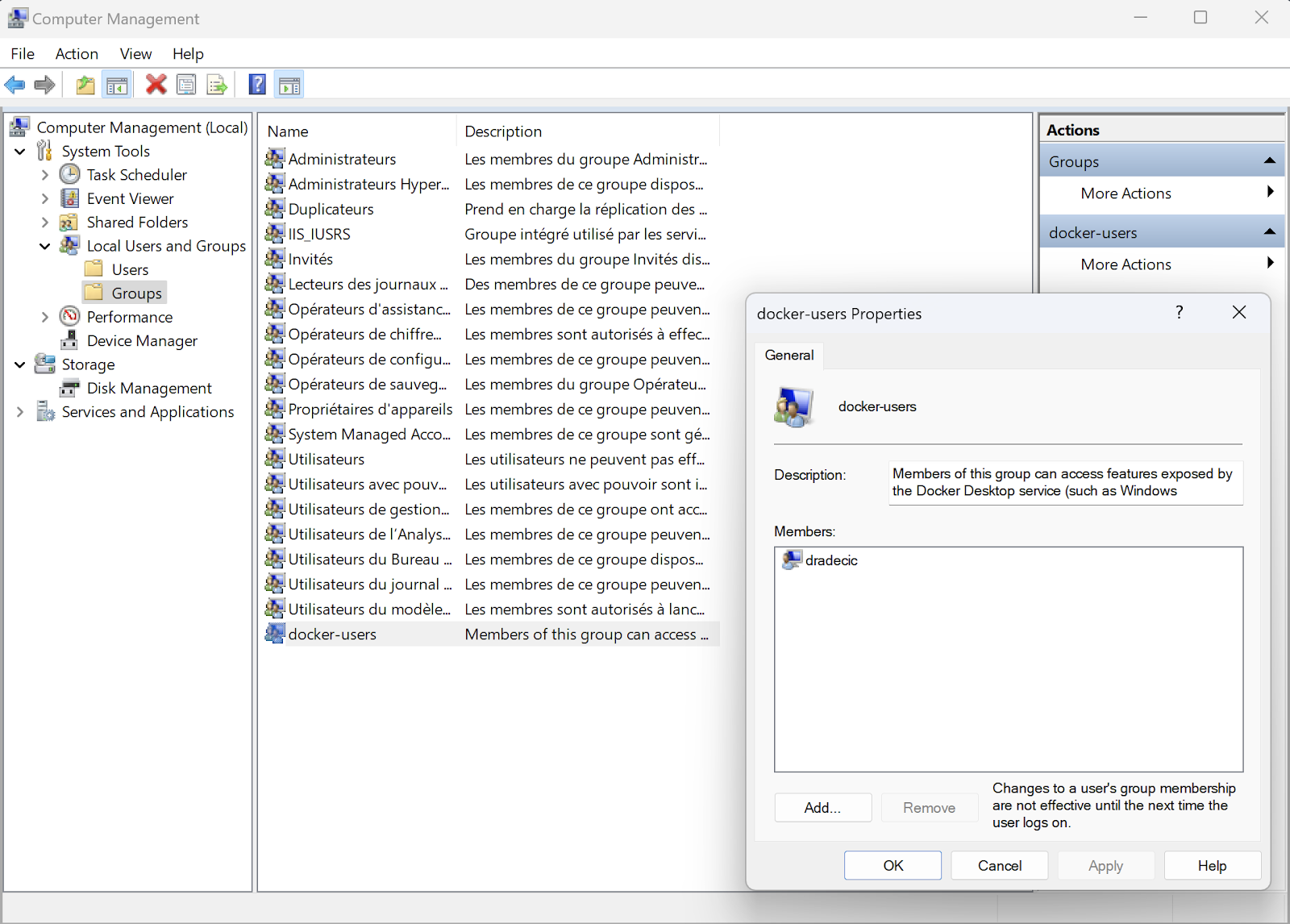

Windows behandelt Docker-Berechtigungen anders als Linux. Anstelle der Docker-Gruppe verwendet Windows die Gruppe docker-users.

So fügst du unter Windows einen Benutzer zur Gruppe docker-users hinzu:

- Öffne die Computerverwaltung (klicke mit der rechten Maustaste auf Start und wähle "Computerverwaltung").

- Navigiere zu Systemprogramme > Lokale Benutzer und Gruppen > Gruppen.

- Doppelklicke auf "docker-users".

- Klicke auf "Hinzufügen" und gib den Benutzernamen ein.

- Klicke auf "OK" und schließe die Computerverwaltung.

Abbildung 6 - Benutzergruppen unter Windows

Alternativ kannst du auch die PowerShell mit Administratorrechten verwenden:

Add-LocalGroupMember -Group "docker-users" -Member "username"Nachdem du einen Benutzer hinzugefügt hast, musst du dich aus- und wieder einloggen, damit die Änderungen wirksam werden, genau wie unter Linux.

Es ist auch erwähnenswert, dass Windows zusätzliche Sicherheitsfunktionen durch Windows Defender Application Control und Hyper-V Isolationsmodi bietet , die unter Linux nicht verfügbar sind. In hochsicheren Umgebungen unter Windows kannst du diese Funktionen nutzen, um eine stärkere Abgrenzung zwischen Containern und dem Host zu schaffen.

> Datenexperten brauchen Docker in 2025, und dieser Leitfaden zeigt dir, wie du es lernen kannst.

Zusammenfassung der Docker-Benutzergruppen

Jetzt weißt du genau, wie du Benutzer zur Docker-Gruppe hinzufügst und warum das wichtig ist. Fassen wir noch einmal zusammen, was wir besprochen haben.

Das Hinzufügen von Benutzern zur Docker-Gruppe macht die Arbeit mit Containern viel einfacher, da die Notwendigkeit von sudo-Befehlen entfällt. Es ist ganz einfach: Überprüfe, ob die Gruppe existiert, füge deinen Benutzer mit usermod -aG docker $USER hinzu und melde dich dann ab und wieder an. Wenn du auf Probleme stößt, überprüfe deine Socket-Berechtigungen und starte Docker neu.

Vergiss aber nicht, dass es fast dasselbe ist, wenn du jemandem das Root-Passwort gibst, wenn er Zugang zur Docker-Gruppe hat. Jeder in dieser Gruppe kann dein gesamtes Dateisystem mounten, Software installieren oder sogar Systemdateien über Container verändern. Deshalb ist es wichtig, dass du genau auswählst, wer diesen Zugang erhält.

Was ist also der richtige Ansatz für deine Umgebung?

Im Allgemeinen ist die Mitgliedschaft in einer Docker-Gruppe für Entwickler, die auf ihren eigenen Rechnern arbeiten, in Ordnung. Für gemeinsam genutzte Server oder Produktionsumgebungen solltest du Alternativen wie den Rootless-Modus, Benutzernamensräume oder die Verwendung von sudo mit eingeschränkten Befehlen in Betracht ziehen. Und was auch immer du tust, befolge immer die besten Sicherheitspraktiken in deinen Dockerdateien, indem du Nicht-Root-Benutzer verwendest und unnötige Fähigkeiten weglässt.

Behalte im Auge, wer Zugriff auf die Docker-Gruppe hat, indem du regelmäßig Audits durchführst. Menschen wechseln ihre Rolle, verlassen Teams oder brauchen bestimmte Berechtigungen einfach nicht mehr. Ein kurzer Check mit getent group docker kann dir helfen, Nutzer/innen zu finden, die nicht mehr dort sein sollten.

Wenn du mehr über Docker und die Containerisierung im Allgemeinen erfahren möchtest, sind diese DataCamp-Kurse die beste Anlaufstelle für dich:

Docker und Kubernetes beherrschen

FAQs

Was ist die Docker-Gruppe, und warum ist sie wichtig?

Die Docker-Gruppe ist eine Systembenutzergruppe, die ihren Mitgliedern das Recht gibt, den Docker-Daemon ohne sudo-Rechte zu benutzen. Es soll die Docker-Befehle bequemer machen, indem es Passwortabfragen und Berechtigungsfehler eliminiert. Wenn du Docker auf Linux-Systemen installierst, wird diese Gruppe automatisch erstellt und kontrolliert den Zugriff auf die Docker-Socket-Datei. Wenn du Benutzer zu dieser Gruppe hinzufügst, können sie alle Docker-Befehle direkt ausführen, was die Effizienz des Arbeitsablaufs erheblich verbessert.

Welche Sicherheitsrisiken birgt die Docker-Gruppenmitgliedschaft?

Die Mitgliedschaft in einer Docker-Gruppe gewährt dir effektiv einen Root-ähnlichen Zugang zu deinem System. Mitglieder können das Host-Dateisystem innerhalb von Containern mounten, Systemdateien verändern und möglicherweise vollen administrativen Zugriff erhalten. Sie können auch Docker-Daemon-Konfigurationen ändern und privilegierte Container mit direktem Hardware-Zugriff ausführen. Bei dieser Zugriffsebene ist es wichtig, nur vertrauenswürdige Benutzer zur Docker-Gruppe hinzuzufügen und zusätzliche Sicherheitsvorkehrungen zu treffen.

Kann ich Docker verwenden, ohne Benutzer zur Docker-Gruppe hinzuzufügen?

Ja, du kannst Docker verwenden, ohne Benutzer zur Docker-Gruppe hinzuzufügen. Die gängigste Alternative ist die Verwendung von sudo vor jedem Docker-Befehl, was bessere Sicherheits- und Kontrollmöglichkeiten bietet. Eine weitere Option ist die Einrichtung des Rootless-Modus von Docker, mit dem der Daemon und die Container als Nicht-Root-Benutzer ausgeführt werden können. Du kannst auch benutzerdefinierte sudoers-Einträge erstellen, die es bestimmten Benutzern erlauben, nur Docker-Befehle ohne Passwort auszuführen.

Wie kann ich überprüfen, ob ein Benutzer erfolgreich zur Docker-Gruppe hinzugefügt wurde?

Du kannst das erfolgreiche Hinzufügen zur Docker-Gruppe überprüfen, indem du den Befehl groups $USERNAME ausführst, um alle Gruppen aufzulisten, denen der Benutzer angehört. Wenn "docker" in der Liste erscheint, ist der Benutzer ein Mitglied. Alternativ kannst du auch mit getent group docker alle Mitglieder der Docker-Gruppe einsehen. Denke daran, dass sich die Benutzer/innen ab- und wieder anmelden müssen, bevor neue Gruppenmitgliedschaften wirksam werden, was eine häufige Fehlerquelle ist.

Wie unterscheidet sich die Docker-Gruppenverwaltung unter Windows im Vergleich zu Linux?

Windows verwendet eine "docker-users"-Gruppe anstelle der "docker"-Gruppe, die es auf Linux-Systemen gibt. Unter Windows fügst du Benutzer über die Computerverwaltung oder die PowerShell mit Administratorrechten mit dem Befehl Add-LocalGroupMember hinzu. Im Gegensatz zu Linux bietet Windows zusätzliche Sicherheit durch Windows Defender Application Control und Hyper-V Isolationsmodi. Genau wie unter Linux müssen sich die Benutzer/innen jedoch ab- und wieder anmelden, nachdem sie der Gruppe hinzugefügt wurden, damit die Änderungen wirksam werden.