programa

Además de mi pareja y yo, hay cuatro personas que tienen llave de nuestra casa: nuestros mejores amigos y mis suegros. Cada uno tiene un juego de llaves para hacer cosas como regar las plantas o pedir prestadas sillas adicionales para fiestas mientras estamos de vacaciones. No les di llaves a ninguno de mis vecinos porque no los conozco muy bien y no veo ninguna razón por la que necesiten entrar en casa mientras estoy fuera. No dejo una llave debajo de una maceta para que cualquiera la use, y desde luego tampoco dejo la puerta abierta cuando salgo. Eso sería un desastre anunciado, ¿verdad?

Pues bien, el mismo concepto se aplica a la ciberseguridad: solo hay que dar a las personas y a los sistemas el acceso que realmente necesitan para hacer su trabajo, nada más. Se llama «principio del privilegio mínimo» o PoLP, por sus siglas en inglés. Sin derechos de administrador predeterminados, sin privilegios de superusuario «por si acaso» y, por supuesto, sin pases de acceso total flotando en cuentas de prueba olvidadas. Cuanto más acceso tenéis, más se puede perder si algo sale mal.

En este artículo, explicaremos cómo funciona PoLP entre bastidores y por qué es una de las formas más eficaces de reducir el riesgo. No necesitas tener conocimientos sobre ciberseguridad para seguir este artículo. De hecho, el objetivo es que el concepto sea lo suficientemente accesible como para que cualquiera que trabaje en un proyecto tecnológico pueda implementarlo y hacer que su aplicación sea un poco más segura.

¿Qué es el principio del privilegio mínimo?

El principio del privilegio mínimo (PoLP) también se denomina en ocasiones principio de privilegio mínimo (PoMP) o autoridad mínima (PoLA). Es exactamente lo que parece: dar a las personas o sistemas el menos acceso que necesitan para realizar su trabajo. No es lo máximo que podrían necesitar, ni lo más fácil de configurar, sino justo lo que realmente necesitan, y nada más.

Es importante destacar que esto no solo se aplica a las personas. PoLP es para todos y para todo: usuarios, servicios, aplicaciones, máquinas virtuales, API e incluso procesos en segundo plano. Si puede iniciar sesión o acceder a un recurso, debe tratarse como un riesgo potencial y solo se le debe permitir hacer lo necesario.

Seguir este principio te obliga a ser intencional: ¿Quién necesita realmente acceder a qué? ¿Por cuánto tiempo? ¿Y qué pasa si esas llaves caen en manos equivocadas?

Cómo funciona el principio del privilegio mínimo

Bien, hemos visto que PoLP consiste en limitar el acceso al mínimo imprescindible. Pero en la práctica, eso no significa simplemente decir «no» muchas veces. Significa diseñar sistemas y procesos que concedan acceso de forma intencionada, temporal y con medidas de protección. Hay varias estrategias para hacerlo:

Acceso basado en roles

En lugar de conceder permisos a usuarios individuales de forma ad hoc, asignas roles, como «programador», «analista» o «finanzas», cada uno con un conjunto predefinido de reglas de acceso. Es más limpio, más fácil de gestionar y evita el desorden que supone acumular excepciones puntuales a lo largo del tiempo.

Acceso limitado en el tiempo o justo a tiempo (JIT)

A veces, la gente realmente necesita permisos elevados, pero solo para una tarea específica o durante un periodo de tiempo determinado. Con el acceso JIT, los usuarios pueden solicitar una elevación temporal de privilegios, normalmente con un tiempo de caducidad claro.

Rango de privilegios

Una versión más técnica de JIT: un script o usuario obtiene derechos elevados de forma temporal para realizar una operación y, a continuación, los pierde inmediatamente después. Esto es bastante habitual en los flujos de trabajo de DevOps.

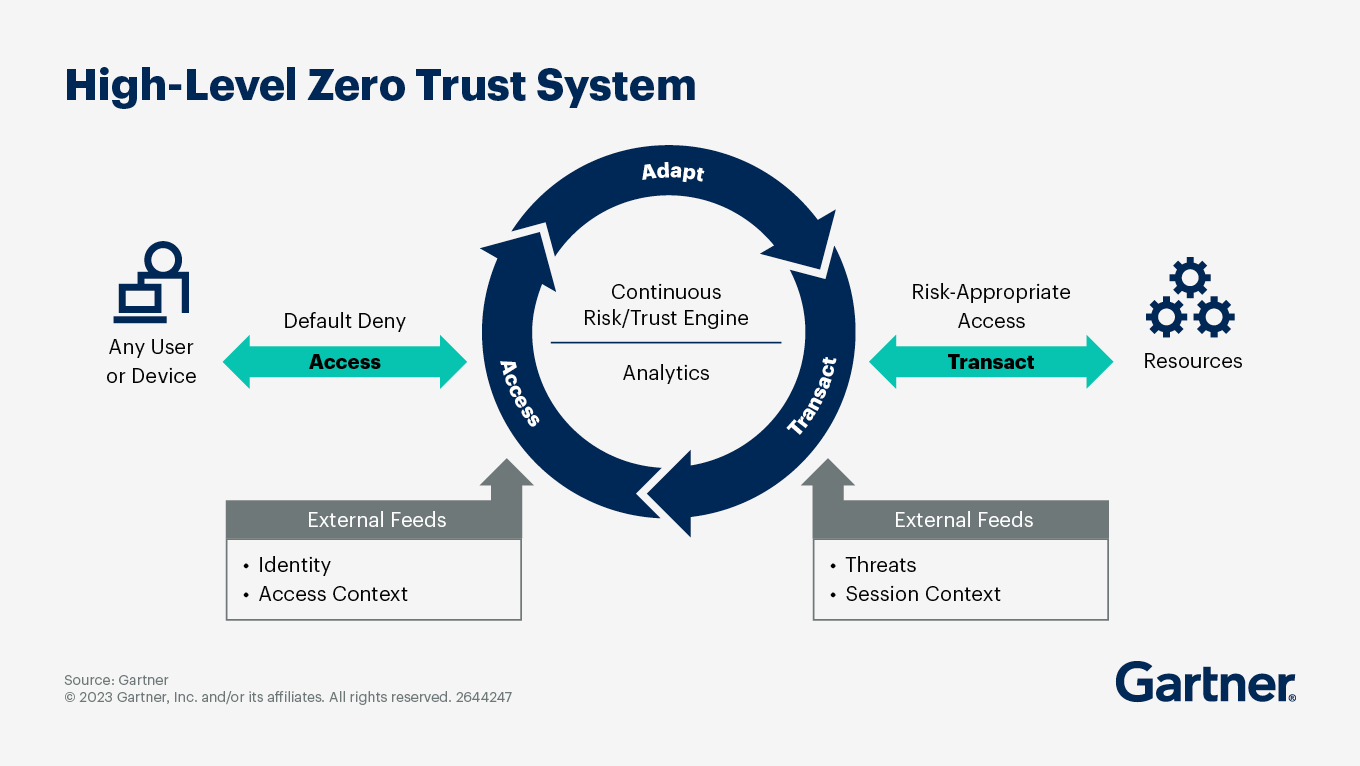

Modelos de acceso modernos como Zero Trust

PoLP también desempeña un papel muy importante en el acceso a redes de confianza cero (ZTNA). En un modelo Zero Trust, ningún usuario ni dispositivo es confiable por defecto: todos deben demostrar quiénes son y justificar a qué desean acceder, cada vez. El privilegio mínimo está presente desde el principio.

Una de las conclusiones clave aquí es que el PoLP no solo se trata de quién eres, sino también de lo que necesitas en este momento.

Por qué es importante el principio del privilegio mínimo

Cuando los sistemas, los usuarios y los procesos solo tienen acceso a lo que realmente necesitan, se reduce el riesgo de accidentes. Lo he repetido bastante desde el principio de este artículo. Pero, ¿cómo se reduce ese riesgo en la práctica?

Reducir la superficie de ataque

Cuanto más acceso concedas, más oportunidades tendrá un atacante para causar daños. Si una cuenta comprometida solo tiene acceso a una base de datos, el daño se limita a eso. ¿Si tiene acceso a todo? Buena suerte.

Limitar la propagación del malware

El malware a menudo se propaga lateralmente, saltando de un sistema a otro. El privilegio mínimo bloquea esas rutas. Incluso si una parte de tu sistema se ve comprometida, PoLP puede ayudar a contener la infección.

Prevención de la escalada de privilegios

A los atacantes les encanta encontrar cuentas de bajo nivel que puedan convertir en cuentas de administrador. Con PoLP implementado, hay menos margen para trucos de escalada, ya que los privilegios ya están estrictamente delimitados.

Protección contra amenazas internas

No todos los riesgos son externos. A veces, los empleados cometen errores o, lamentablemente, actúan con intención. PoLP ayuda a limitar el radio de la explosión en ambos casos.

Permite una contención más rápida de los incidentes.

Si algo sale mal, saber exactamente quién tiene acceso a qué facilita mucho la contención. No estás jugando al bingo de permisos mientras el fuego se propaga.

Cumple con las normas

Normativas como el RGPD, la HIPAA y la PCI DSS exigen controles de acceso estrictos. PoLP ayuda a cumplir esos requisitos al garantizar que solo las personas adecuadas puedan acceder a los datos confidenciales.

Mejora la claridad operativa.

Cuando todos tenéis acceso suficiente para realizar vuestro trabajo, es más fácil auditar, razonar y mucho menos propenso a la «crepa de privilegios» (esos permisos persistentes que nadie recuerda haber concedido y que probablemente ya no son necesarios, pero que se mantienen porque sí).

Si deseas sentar unas bases más sólidas en torno a este tipo de prácticas, nuestro curso Introducción a la seguridad de los datos abordaen mayor profundidad principios fundamentales como PoLP, el cifrado y el diseño de sistemas seguros.

Ejemplo práctico del principio del privilegio mínimo

Bueno, basta de teoría. Veamos un ejemplo práctico de PoLP.

Trabajamos en una empresa tecnológica de tamaño medio y se produce un incidente de última hora: un error en la producción está dañando el panel de control del cliente. Tres personas se ven involucradas en la tarea: Corey, Luca y Sam. Cada uno tiene una función muy diferente y, lo que es más importante, un nivel de acceso muy distinto.

Corey - Programador frontend

Corey escribió la interfaz de usuario del panel de control, por lo que se le ha pedido que investigue. Tiene:

- Acceso al código fuente del frontend y al proceso de CI/CD de la aplicación web.

- Acceso de solo lectura a los registros de la última implementación.

- Sin acceso directo a las bases de datos de producción ni a la infraestructura en la nube.

Corey identifica que un cambio reciente en la forma en que se representan los nombres de los clientes podría estar fallando debido a valores nulos inesperados de la API. Lo marca para investigar más a fondo, pero no puede (ni debe) conectarse por SSH al entorno de producción ni hurgar en la base de datos por su cuenta. Tu acceso se limita exactamente a tu función: Código de interfaz de usuario, registros y nada peligroso.

Luca - Ingeniero de fiabilidad del sitio

Luca se encarga de la infraestructura. Cuando Corey levanta la bandera, Luca interviene para investigar el problema más a fondo. Tiene:

- Acceso al panel de control de Kubernetes y a los registros del clúster.

- La capacidad de reiniciar servicios, revertir implementacionesy escalar temporalmente los sistemas.

- Acceso justo a tiempo para leer las bases de datos de producción, concedido únicamente a través de una herramienta interna de aprobación de acceso.

Luca utiliza tu acceso para comprobar los registros del servicio API y observa que una migración reciente ha provocado una pequeña inconsistencia en los datos. Para confirmarlo, solicita acceso a la base de datos por un tiempo limitado, obtiene la autorización, lee las filas afectadas y, a continuación, tu acceso elevado caduca automáticamente tras 30 minutos.

Si, como Luca, trabajas con bases de datos, canalizaciones o infraestructura en la nube, comprender cómo se construyen los sistemas de datos te ayudará a diseñar un acceso seguro desde el principio. Nuestro curso «Comprensión de la ingeniería de datos » es un punto de partida sólido.

Sam - Responsable financiero

Mientras tanto, se ha pedido a Sam que informe al equipo de éxito del cliente sobre qué usuarios se han visto afectados y qué impacto ha tenido esto en sus suscripciones y acuerdos de nivel de servicio (SLA). Ella tiene:

- Acceso a una herramienta de panel de control impulsada por una réplica analítica de solo lectura de la base de datos de producción.

- Permisos para exportar informes , pero no para ejecutar consultas personalizadas ni ver registros internos confidenciales.

- No hay acceso a los servidores de producción, al código ni a las herramientas de los programadores.

Sam comprueba los ID de los clientes señalados en el informe del incidente y genera un informe utilizando el panel de control interno, filtrando solo por nivel de facturación y datos de uso. No necesita nada más para hacer tu trabajo, y no podrías indagar en nada que no debieras, aunque lo intentaras.

En este ejemplo, todos tienen lo que necesitan y nada más. Corey no podía borrar accidentalmente una tabla de la base de datos. Los permisos elevados de Luca tenían una duración limitada y se registraban en un programa. Sam podía responder a las partes interesadas sin necesidad de ver la infraestructura de producción.

Cómo implementar el principio del privilegio mínimo

Permíteme comenzar diciendo que implementar PoLP no requiere que lo cambies todo de la noche a la mañana. Incluso los cambios más pequeños pueden marcar una gran diferencia, ¡así que no pasa nada si empiezas poco a poco!

Paso 1: Realizar una auditoría de privilegios

Antes de restringir el acceso, debes saber quién tiene qué. Deberás revisar:

- Cuentas de usuario (empleados, contratistas, cuentas de servicio)

- Aplicaciones e integraciones

- Procesos o scripts en segundo plano

- Funciones en la nube, usuarios de bases de datos, claves SSH, todo lo que se te ocurra.

Busca señales de alerta como credenciales compartidas, acceso root en cuentas predeterminadas o roles que no se hayan modificado desde 2018.

Paso 2: Comienza con privilegios mínimos

Al crear nuevas cuentas (humanas o automáticas, no importa), debes establecer por defecto el nivel de acceso más bajo. Permite a los usuarios o servicios solicitar más si es necesario. Es más fácil (y más seguro) añadir permisos más adelante que limpiar cuentas con permisos excesivos después de que algo salga mal.

Puede que resulte un poco molesto durante las primeras semanas, ya que recibirás muchas solicitudes, pero debería normalizarse una vez que todos hayan completado la mayoría de las tareas que requiere su función una o dos veces.

Paso 3: Aplicar la separación de privilegios

Mantén separadas las funciones de administrador y usuario. Si alguien necesita ambos (por ejemplo, un ingeniero de DevOps), utiliza cuentas o sesiones distintas, una para las tareas diarias y otra con derechos elevados para acciones específicas. Esto limita el riesgo de uso indebido accidental (o malintencionado).

Paso 4: Implementa privilegios justo a tiempo (JIT)

Utiliza herramientas que permitan elevar temporalmente los privilegios, tal y como hemos comentado anteriormente. Esto podría verse así:

- Credenciales de la base de datos caducadas

- Funciones en la nube que se revocan automáticamente después de 30 minutos

- Flujos de trabajo de aprobación vinculados a tareas específicas

Paso 5: Supervisar y registrar las actividades

El registro no solo sirve para depurar. programa:

- Quién accede a qué

- Cuando se producen elevaciones de privilegios

- Cambios en las funciones o los grupos de permisos

Estos datos son oro puro cuando se trata de auditorías, respuesta ante incidentes o simplemente comprender cómo se utilizan tus sistemas en el día a día.

Paso 6: Revisa y ajusta periódicamente

Incluso las mejores configuraciones se desvían con el tiempo. Las funciones laborales cambian, los equipos evolucionan y las herramientas antiguas se retiran. Programa revisiones periódicas (una vez al trimestre es un buen comienzo) para limpiar cuentas que no se utilizan, ajustar permisos y detectar cualquier abuso de privilegios antes de que se convierta en un problema.

Retos y limitaciones

En teoría, PoLP parece fácil: simplemente no concedas más acceso del necesario. ¿En la práctica? Es un poco más complicado, especialmente en entornos grandes y dinámicos con muchos sistemas heredados, equipos cambiantes y un flujo interminable de solicitudes.

Complejidad en las grandes organizaciones

En las grandes empresas, nadie tiene una visión completa de quién tiene acceso a qué. Los equipos se solapan, las responsabilidades se difuminan y tratar de desenredar los permisos existentes puede parecer un juego de Jenga. Eliminas permisos que no deberían ser necesarios para el Equipo 1 y eso, de alguna manera, impide que Scott haga su trabajo. Resulta que Scott sustituye a Matt, del equipo 2, cuando está de vacaciones, porque ese era su trabajo hasta que cambió de equipo el año pasado. La implementación de PoLP a menudo requiere coordinación entre departamentos, lo que lleva tiempo (y una buena dosis de diplomacia).

Riesgo de ralentización de la productividad

Cuando restringes el acceso de forma demasiado agresiva, pueden producirse cuellos de botella. La gente se queda bloqueada esperando aprobaciones o no puede hacer su trabajo hasta que alguien les concede ese permiso que les falta. Esto es especialmente cierto en las pequeñas empresas, donde todos hacen un poco de todo. Hubo una ocasión en una startup en la que, tras tres semanas esperando dos horas cada vez que necesitaba permisos (y necesitaba al menos cinco diferentes a la semana), simplemente pedí un puesto de administrador. Me lo concedieron y tenía mucho más acceso del que necesitaba, pero al menos podía hacer mi trabajo.

Todo esto para decir que lo peor que puedes hacer es hacer que PoLP parezca una burocracia. Realmente es necesario combinarlo con fluidos procesos de escalado y una buena comunicación.

En general, es complicado encontrar el equilibrio entre la seguridad y la productividad, especialmente cuando se trata de sistemas heredados oequipos en crecimiento. En nuestra entrada del blog sobre cómo mantener la seguridad de los datos, exploramos cómo garantizar la seguridad en la práctica sin ralentizar el funcionamiento.

Aplicaciones heredadas que lo quieren todo

Algunos sistemas antiguos simplemente no se diseñaron teniendo en cuenta los permisos granulares. Esperan un amplio acceso y pueden fallar (o volverse inutilizables) cuando se ejecutan bajo controles estrictos. En estos casos, es posible que tengas que aislar la aplicación en un entorno aislado y supervisarla de cerca mientras planificas soluciones a más largo plazo.

La extralimitación de privilegios es sigilosa y supervisarla requiere esfuerzo.

Con el tiempo, los usuarios acumulan accesos. Alguien se añade a un grupo «solo temporalmente» y luego nadie lo elimina. Esta acumulación lenta y silenciosa se denomina «crecimiento gradual de privilegios» y es una de las principales razones por las que es importante realizar auditorías periódicas. Lo que tenía sentido hace seis meses puede que hoy sea completamente innecesario. E incluso si restringes los permisos a la perfección, seguirás necesitando un programa que te permita saber quién está utilizando qué, cuándo y por qué. Sin un registro y una supervisión sólidos, el PoLP resulta más difícil de aplicar y más difícil de demostrar ante los auditores o durante la respuesta a incidentes.

Seamos sinceros, PoLP no es fácil, ni tampoco es especialmente interesante de gestionar, por cierto. Solo tenemos que aceptar que vale la pena hacerlo de todos modos. Al igual que cerrar con llave la puerta de casa, añade una pequeña capa de fricción a cambio de mucha seguridad.

Principios similares y conceptos relacionados

Arquitecturas Zero Trust

Zero Trust da un giro radical al antiguo modelo de seguridad. En lugar de dar por sentado que todo lo que haydentro de la red es seguro, trata a todos los usuarios, dispositivos y aplicaciones como no fiables por defecto (¡incluso si ya están «dentro»!).

En una configuración de confianza cero, el privilegio mínimo no es solo una buena práctica, es obligatorio. Cada solicitud de acceso se evalúa en tiempo real y a los usuarios o servicios solo se les concede el acceso mínimo necesario, a menudo durante un tiempo limitado y para una tarea específica.

Esto se aplica mediante:

- Controles de acceso dinámicos y detallados basados en quién es el usuario, qué dispositivo está utilizando, dónde se encuentra y qué está intentando hacer. Más información al respecto a continuación.

- Motores de políticas que evalúan el riesgo de forma continua, no solo al iniciar sesión.

- Acceso justo a tiempo combinado con registros detallados y revocación automatizada.

Arquitectura de confianza cero. Fuente: Gartner

Rango de privilegios

Ya hemos hablado anteriormente sobre los privilegios. Es la práctica de elevar los permisos solo durante el momento exacto en que es necesario realizar una acción privilegiada, y volver a reducirlos inmediatamente después.

Se utiliza a menudo en entornos seguros en los que sería demasiado arriesgado dejar abierto el acceso completo de administrador. Por ejemplo:

- Un script se ejecuta con un usuario con pocos privilegios, pero utiliza sudo para reiniciar un servicio del sistema, solo para ese comando.

- Un proceso de implementación asume temporalmente un rol privilegiado para modificar la infraestructura y, a continuación, revoca automáticamente el acceso una vez completado.

Esto resulta especialmente eficaz en DevOps y la automatización. Mantener los procesos en segundo plano ejecutándose como root las 24 horas del día, los 7 días de la semana, es una bomba de relojería.

Minimización de la Base de Computación Confiable (TCB)

Tu Base de Computación Confiable incluye todo aquello de lo que depende tu sistema para garantizar su seguridad. Puede incluir elementos como el núcleo del sistema operativo, hipervisores, bibliotecas criptográficas y lógica de control de acceso. Cuanto menor sea tu TCB, más fácil será auditarlo y confiar en él.

PoLP influye en esto porque el software con privilegios excesivos amplía tu TCB. Si un demonio de registro, por ejemplo, puede escribir en archivos arbitrarios del sistema, pasa a formar parte del TCB (aunque probablemente no debería). La reducción de privilegios disminuye el riesgo de que un componente pueda socavar el sistema.

Es posible que te encuentres con la minimización de TCB si te dedicas al diseño de sistemas operativos seguros, la virtualización, los sistemas integrados o los entornos en la nube de alta seguridad.

Control de acceso basado en atributos (ABAC)

Mientras que el control de acceso tradicional se basa en roles estáticos (como «admin» o «soporte»), ABAC toma decisiones basadas en atributos, que son datos contextuales sobre el usuario, el recurso o la solicitud.

Por ejemplo:

- «Permitir el acceso si el usuario pertenece al departamento de RR. HH. y está utilizando un dispositivo proporcionado por la empresa y es durante el horario laboral».

- «Bloquea el acceso a datos confidenciales si la solicitud proviene de fuera de la VPN corporativa».

ABAC es una parte fundamental de los entornos Zero Trust, ya que permite tomar decisiones de acceso precisas y en tiempo real que se adaptan a las condiciones cambiantes. No sustituye a PoLP, sino que lo mejora añadiendo permisos de contexto a los permisos básicos mínimos.

Puntos clave

¡Vale, eso ha sido mucho! Espero que ahora entiendas un poco mejor el PoLP. Recuerda:

- El acceso siempre debe ser intencional. Los usuarios, los sistemas y las aplicaciones solo deben tener los permisos que realmente necesitan para realizar su trabajo, nada más, nada permanente y nada «por si acaso».

- PoLP no es solo para personas. Se aplica a cuentas de servicio, scripts, API, dispositivos IoT, contenedores... literalmente cualquier cosa que pueda comunicarse con cualquier otra cosa.

- El privilegio progresivo es una realidad. Sin revisiones periódicas, las personas acumulan permisos que ya no necesitan. Las auditorías periódicas y las funciones bien definidas ayudan a mantener todo en orden.

- El acceso justo a tiempo y temporal es tu mejor aliado. Eleva los privilegios por el momento y luego retíralos. Cuanto menos tiempo pase un sistema en un estado de privilegios elevados, mejor.

Aunque pueda parecerlo a corto plazo, PoLP no pretende complicarte la vida. ¡Se trata de que los errores y las infracciones sean menos costosos cuando inevitablemente ocurran!

Conviértete en Ingeniero de Datos

Soy un líder tecnológico con mentalidad de producto, especializado en el crecimiento de startups en fase inicial, desde el primer prototipo hasta la adaptación del producto al mercado y más allá. Siento una curiosidad infinita por saber cómo utiliza la gente la tecnología, y me encanta trabajar estrechamente con fundadores y equipos multifuncionales para dar vida a ideas audaces. Cuando no estoy creando productos, busco inspiración en nuevos rincones del mundo o me desahogo en el estudio de yoga.

Preguntas frecuentes

¿Cómo se aplica PoLP a los proveedores externos o a las integraciones SaaS?

Cuando conectes herramientas externas o proveedores a tus sistemas, debes tratarlos como si fueran usuarios internos y limitar su acceso solo a lo necesario. Utiliza claves API con ámbito definido, restringe los rangos de IP y evita conceder un acceso amplio de nivel administrativo a las integraciones, a menos que sea absolutamente necesario.

¿Se puede aplicar el principio del privilegio mínimo de forma programática en los procesos de CI/CD?

Sí. Muchas plataformas (como GitHub Actions, GitLab CI y Jenkins) te permiten utilizar permisos detallados, tokens de corta duración y secretos específicos del entorno. El objetivo es garantizar que los procesos de compilación e implementación solo accedan a lo que necesitan por entorno o paso.

¿Existe alguna forma de visualizar las relaciones de privilegios en un sistema grande?

Sí, algunas herramientas de gestión de acceso ofrecen funciones de visualización que mapean las relaciones entre usuarios, roles y recursos. También puedes generar gráficos utilizando políticas de IAM (en AWS, por ejemplo) o utilizar herramientas de política como código, como Open Policy Agent (OPA), para validar la lógica de acceso.