programa

En un mundo cada vez más digital, la seguridad de los datos se ha convertido en algo imprescindible para las empresas de todos los tamaños. Con el aumento del trabajo a distancia y la creciente adopción de la computación en nube, la protección de la información sensible es cada día más difícil e importante.

Más allá de las preocupaciones operativas, la seguridad de los datos desempeña un papel crucial a la hora de cumplir los requisitos normativos y preservar la reputación de la marca de una empresa. La pérdida de seguridad de los datos puede acarrear no sólo repercusiones legales o financieras, sino también la destrucción de las relaciones con los clientes.

Esta guía explorará temas esenciales como el cumplimiento de la seguridad de los datos, el desarrollo de una sólida política de seguridad de los datos, estrategias de gestión eficaces y mejores prácticas para proteger tanto los entornos locales como en la nube.

También puedes consultar nuestro Ética de los datos y GDPR para profesionales de los datos para obtener más información.

Refuerza tu privacidad y gobernanza de datos

Garantiza el cumplimiento y protege tu empresa con DataCamp para empresas. Cursos especializados y seguimiento centralizado para salvaguardar tus datos.

Principios clave de la seguridad de los datos

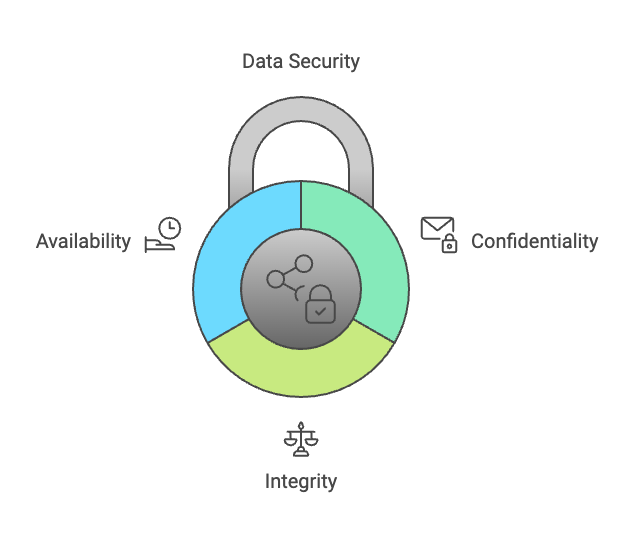

Confidencialidad, integridad y disponibilidad (Tríada CIA)

La Tríada CIA -Confidencialidad, Integridad y Disponibilidad- es la base de cualquier estrategia de datos seguros.

- La confidencialidad garantiza que la información sensible sólo sea accesible a las personas autorizadas. Técnicas como el cifrado, los mecanismos de control de acceso y la autenticación multifactor (AMF) se utilizan habitualmente para proteger la confidencialidad.

- La integridad se centra en mantener la exactitud y coherencia de los datos, garantizando que no se alteren durante su almacenamiento o transmisión. Prácticas como las firmas digitales y las sumas de comprobación verifican que los datos permanecen inalterados.

- La disponibilidad garantiza que los usuarios autorizados puedan acceder a los datos siempre que lo necesiten. Este principio hace hincapié en sistemas fiables, soluciones de copia de seguridad sólidas y planes de recuperación ante desastres para minimizar el tiempo de inactividad.

Comprender y aplicar la Tríada de la CIA ayuda a los profesionales de los datos a diseñar sistemas que equilibren la protección con la usabilidad, garantizando que las operaciones empresariales sigan siendo eficaces y seguras.

Imagen creada con Napkin.ai

Privacidad de los datos frente a seguridad de los datos

Aunque están estrechamente relacionadas, la privacidad y la seguridad de los datos tienen finalidades distintas.

- La seguridad de los datos se centra en protegerlos de accesos no autorizados, robos o daños mediante medidas técnicas como cortafuegos, encriptación y detección de intrusos.

- La privacidad de los datos rige cómo se recopila, comparte y utiliza la información personal, garantizando el cumplimiento de normativas como la GDPR y la CCPA.

El éxito de las prácticas de privacidad y seguridad es esencial para mantener el cumplimiento y garantizar la confianza de los clientes. Los clientes esperan que las organizaciones protejan su información personal, y los fallos en la seguridad pueden provocar violaciones de la privacidad que dañen tanto la reputación de la marca como la confianza del consumidor.

Amenazas y riesgos comunes para la seguridad de los datos

Existen varias amenazas potenciales cuando se trata de proteger los datos, y el conocimiento de estos riesgos puede ayudar a tu organización a mitigarlos.

Ciberataques y amenazas internas

A la cabeza de la lista de preocupaciones organizativas están las ciberamenazas -ransomware y ataques de phishing- que aprovechan las vulnerabilidades del sistema y los comportamientos de los usuarios para robar o cifrar datos. Las amenazas internas, ya sean malintencionadas o accidentales, también representan riesgos graves; los empleados con acceso a sistemas sensibles pueden revelar información de forma accidental o malintencionada.

Para mitigar estos riesgos, deben aplicarse prácticas sólidas de gestión de accesos, como RBAC y la supervisión continua de la actividad de los usuarios. Estas medidas contribuyen a mitigar las amenazas potenciales y a imponer la responsabilidad dentro de la organización.

Vulnerabilidades de seguridad en la nube

Con una mayor dependencia de la computación en nube, surgen retos de seguridad únicos. Una de las principales causas de violación de datos en la nube son las configuraciones erróneas, como los cubos de almacenamiento no seguros. Otras vulnerabilidades son la pérdida de datos, el cifrado inadecuado y el acceso no autorizado a los recursos de la nube.

Esto requeriría, entre otras cosas, auditorías de seguridad rutinarias y el establecimiento de configuraciones seguras. Además, el uso de herramientas como el CSPM y el cifrado de los datos en reposo y en tránsito será beneficioso para garantizar que estas prácticas ayudan realmente a proteger un entorno en la nube para almacenar y procesar datos sensibles.

Error humano y exposición accidental

El error humano sigue siendo la principal causa de las violaciones de datos. Los errores, como enviar archivos sensibles a los destinatarios equivocados, perder un dispositivo o caer en ataques de phishing, podrían comprometer fácilmente información crítica.

La inversión en formación de concienciación sobre seguridad es necesaria para que cualquier organización eduque a sus empleados sobre los riesgos y las medidas preventivas. Además, herramientas de automatización como las soluciones DLP pueden ayudar a identificar y bloquear la exposición accidental de datos sensibles.

Buenas prácticas para mantener la seguridad de los datos

Aunque hemos mencionado algunas de las formas en que puedes minimizar el riesgo, hay varios principios básicos que debes establecer al crear tu política de seguridad de datos:

Implantar controles de acceso sólidos

Un control de acceso eficaz es fundamental para minimizar el acceso no autorizado a datos sensibles. El principio del mínimo privilegio garantiza que los usuarios sólo tengan el acceso necesario para sus funciones, reduciendo el riesgo de uso indebido accidental o intencionado.

Además, la autenticación multifactor (MFA) añade una capa extra de seguridad al requerir múltiples formas de verificación para el acceso.

Para aplicar eficazmente las políticas de control de acceso, revisa periódicamente los permisos de los usuarios y revoca rápidamente los accesos innecesarios. Utiliza herramientas de gestión de identidades y accesos (IAM) para automatizar los procesos y mantener una pista de auditoría clara de los cambios de acceso. Estos pasos ayudan a garantizar que sólo las personas autorizadas interactúen con los datos sensibles.

Auditorías de seguridad y supervisión periódicas

La supervisión continua y las auditorías de seguridad periódicas son esenciales para mantener una postura proactiva de seguridad de los datos. Herramientas como los sistemas de detección de intrusos (IDS) y las plataformas de gestión de eventos e información de seguridad (SIEM) pueden ayudar a identificar actividades inusuales y amenazas potenciales en tiempo real.

Realiza auditorías rutinarias para evaluar las vulnerabilidades de tus sistemas y garantizar el cumplimiento de las políticas de seguridad. Abordar los puntos débiles antes de que sean explotados reduce el riesgo de infracciones y garantiza el conocimiento de las amenazas en evolución. Cada vez se adoptan soluciones más sólidas para la Seguridad de los Datos con IA.

Cifrado y enmascaramiento de datos

La encriptación es una de las formas más eficaces de proteger los datos tanto en reposo como en tránsito. Al convertir la información en un formato ilegible, la encriptación garantiza que, aunque los datos sean interceptados, permanezcan inaccesibles sin las claves de desencriptación adecuadas. Entre los métodos de encriptación habituales están el AES (Estándar de Encriptación Avanzada) para el almacenamiento de datos y el TLS (Seguridad de la Capa de Transporte) para la comunicación segura a través de redes.

Para los datos sensibles utilizados en entornos de prueba o desarrollo, el enmascaramiento de datos proporciona una capa adicional de protección. El enmascaramiento sustituye los datos reales por valores ficticios pero realistas, impidiendo el acceso no autorizado y manteniendo al mismo tiempo la usabilidad para análisis y pruebas. Puedes aprender los fundamentos de la privacidad y anonimización de datos en Python a través de nuestro curso.

Seguridad de los datos en la computación en nube

Una de las últimas fronteras de la seguridad de los datos es la de la computación en nube. Este entorno evoluciona rápidamente, por lo que es importante mantenerse al día de los avances para seguir cumpliendo la normativa.

Retos de la seguridad en la nube

La computación en nube introduce retos de seguridad únicos, como la multitenencia (varias organizaciones que comparten la misma infraestructura) y el modelo de responsabilidad compartida, en el que los proveedores gestionan la seguridad de la infraestructura mientras que los clientes se ocupan de sus datos y aplicaciones. Los errores de configuración, los controles de acceso débiles y la falta de visibilidad pueden exponer datos sensibles en entornos de nube.

Para hacer frente a estos retos, implanta la gestión de accesos con permisos basados en roles y autenticación multifactor (MFA). Utiliza herramientas como la gestión de la postura de seguridad en la nube (CSPM) para identificar y corregir los errores de configuración. Cifra los datos en reposo y en tránsito, y garantiza una clara delimitación de responsabilidades entre tu organización y los proveedores de la nube.

Puedes aprender los principios clave de la seguridad en la nube de Azure con nuestro curso online.

Resistencia y redundancia de los datos

La resistencia y la redundancia son fundamentales para mantener la seguridad y la continuidad de la empresa en la nube. Las copias de seguridad periódicas de los datos, los planes de recuperación ante desastres y los sistemas redundantes minimizan el impacto de las filtraciones de datos o los fallos del sistema. Las copias de seguridad deben automatizarse, cifrarse y almacenarse en varias ubicaciones para evitar puntos únicos de fallo.

Para la recuperación en caso de catástrofe, considera estrategias como la georredundancia y los sistemas de conmutación por error para garantizar el tiempo de actividad incluso durante acontecimientos críticos. Herramientas como la recuperación ante desastres como servicio (DRaaS) basada en la nube pueden proporcionar tiempos de recuperación rápidos y reducir el tiempo de inactividad, ayudando a las empresas a mantener sus operaciones sin comprometer la integridad de los datos.

Seguridad en entornos híbridos y multi-nube

Las estrategias híbridas y multi-nube permiten a las organizaciones aprovechar varios proveedores de nube o integrar sistemas en la nube y locales. Sin embargo, estos enfoques introducen complejidad a la hora de mantener políticas y controles de seguridad coherentes en todos los entornos.

Las herramientas centralizadas de gestión de la seguridad, como los agentes de seguridad de acceso a la nube (CASB) y las plataformas unificadas de gestión de políticas, pueden garantizar la coherencia entre los distintos proveedores. Audita periódicamente las configuraciones y aplica el principio del mínimo privilegio a todos los sistemas. Equilibrar los requisitos de seguridad entre proveedores implica una comunicación clara, protocolos estandarizados y una supervisión diligente.

Cumplimiento de la seguridad de los datos y normas reglamentarias

Uno de los aspectos clave que hay que tener en cuenta es el de las normas reglamentarias. Mantenerse informado de la legislación más reciente es crucial para las organizaciones que trabajan en la seguridad de sus datos.

Principales marcos de cumplimiento

El cumplimiento de la normativa sobre seguridad de datos es esencial para las empresas que manejan información sensible. Marcos como el Reglamento General de Protección de Datos (RGPD) en Europa, la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) en la sanidad, y la Norma de Seguridad de Datos del Sector de las Tarjetas de Pago (PCI DSS) en el procesamiento de pagos establecen requisitos estrictos para la protección de datos.

Estas normas hacen hincapié en prácticas como limitar el acceso a los datos, encriptar la información sensible y mantener registros detallados con fines de auditoría. Para seguir cumpliendo la normativa, los profesionales de los datos deben supervisar periódicamente el acceso a los datos, utilizar tecnologías de encriptación para salvaguardar la información y establecer prácticas claras de elaboración de informes para demostrar el cumplimiento de la normativa.

También está entrando en vigor nueva legislación, como la Ley de AI de la UE, y las organizaciones deben estar familiarizadas con estas leyes.

Prepara a tu equipo para la Ley de IA de la UE

Garantiza el cumplimiento y fomenta la innovación dotando a tu equipo de los conocimientos de IA que necesitan. Empieza hoy mismo a crear tu programa de formación en IA con DataCamp para empresas.

Implantar informes de cumplimiento automatizados

La automatización puede simplificar el cumplimiento agilizando los procesos de información y auditoría. Herramientas como las plataformas de gestión del cumplimiento y las soluciones de supervisión en tiempo real permiten a las organizaciones realizar un seguimiento continuo de su cumplimiento de los requisitos normativos. Estas herramientas pueden identificar y señalar posibles problemas, generar informes listos para la auditoría y proporcionar información procesable para mantener el cumplimiento.

Al automatizar estas tareas, las organizaciones reducen el riesgo de error humano y liberan recursos para centrarse en mejoras estratégicas. Los sistemas automatizados también garantizan respuestas más rápidas a posibles infracciones, minimizando los riesgos de cumplimiento y las sanciones.

Elaborar una política de seguridad de datos

Una política de seguridad de datos bien elaborada es la piedra angular del cumplimiento de la normativa. Esta política sirve como modelo de cómo una organización maneja, protege y responde a los incidentes de seguridad que afectan a datos sensibles.

Para crear una política global, incluye componentes clave como:

- Controles de acceso: Define quién tiene acceso a determinados tipos de datos y cómo se conceden o revocan los permisos.

- Procedimientos de tratamiento de datos: Esboza protocolos para almacenar, procesar y transmitir información sensible.

- Respuesta al incumplimiento: Establece un plan claro para identificar, informar y mitigar las violaciones de datos.

- Formación de los trabajadores: Proporciona formación periódica sobre las mejores prácticas de seguridad y los requisitos normativos.

Comprender la Ética de los Datos y las nuevas políticas de cumplimiento, como el GDPR, es esencial para adaptar tu política a las normas específicas del sector, garantizando que todos los empleados comprendan sus funciones en el mantenimiento del cumplimiento y la protección de la información sensible.

Herramientas y tecnologías para la seguridad de los datos

A la hora de implantar medidas de seguridad de los datos, hay varias áreas en las que debes centrarte:

Información de seguridad y gestión de eventos (SIEM)

Las soluciones SIEM proporcionan visibilidad centralizada de los eventos de seguridad en toda la red de una organización, lo que las hace inestimables para la detección y respuesta ante amenazas. Al agregar y analizar registros de múltiples fuentes, las plataformas SIEM pueden identificar patrones sospechosos, permitiendo respuestas proactivas a posibles violaciones.

Las herramientas SIEM también desempeñan un papel vital en el cumplimiento normativo, ya que generan informes listos para la auditoría y mantienen los registros detallados que exigen marcos como GDPR y PCI DSS. Funciones como las alertas en tiempo real y los paneles de control ayudan a las organizaciones a supervisar continuamente sus sistemas de seguridad y a responder eficazmente a las amenazas.

Soluciones de prevención de pérdida de datos (DLP)

Las herramientas DLP ayudan a evitar transferencias de datos no autorizadas o la exposición accidental de información sensible. Estas soluciones supervisan y controlan los flujos de datos dentro de una organización, garantizando el cumplimiento de las políticas de seguridad.

En entornos B2B, en los que la colaboración basada en la nube y el intercambio de datos son habituales, las herramientas de DLP protegen la información de los clientes y los datos confidenciales. Permiten compartir de forma segura aplicando el cifrado o restringiendo el acceso a usuarios concretos, reduciendo el riesgo de violación de datos y manteniendo al mismo tiempo la eficacia operativa.

Soluciones de cifrado y gestión de claves

La encriptación es fundamental para proteger la información sensible, convirtiendo los datos en formatos ilegibles para impedir el acceso no autorizado. Los métodos modernos de encriptación, como AES (Advanced Encryption Standard) para el almacenamiento y TLS (Transport Layer Security) para los datos en tránsito, garantizan la protección contra la interceptación o el compromiso.

La gestión de claves regula cómo se generan, almacenan y acceden a las claves de encriptación. Sin una gestión adecuada de las claves, incluso los datos encriptados pueden ser vulnerables a un uso indebido. Herramientas como los módulos de seguridad de hardware (HSM) o los servicios de gestión de claves basados en la nube proporcionan un almacenamiento seguro y un control centralizado de las claves de cifrado, garantizando que sólo las partes autorizadas puedan descifrar los datos sensibles.

Crear una cultura de seguridad de datos en tu organización

El punto de partida para mantener la seguridad de los datos en tu empresa es crear una cultura en la que el concepto sea un punto de atención en todos los niveles de la organización. Hay varias formas de conseguirlo:

Formación y sensibilización de los empleados

Las sesiones de formación periódicas pueden dotar al personal de los conocimientos necesarios para reconocer los ataques de phishing, identificar las tácticas de ingeniería social y seguir los procedimientos adecuados de tratamiento de datos. DataCamp para empresas es una gran solución para mantener a todos los empleados al día sobre temas importantes de seguridad y privacidad de datos. DataCamp para empresas permite a las organizaciones crear temas personalizados para cualquier tema relacionado con los datos.

Para que la formación sea eficaz y atractiva, incorpora elementos interactivos, como simulaciones de correos electrónicos de phishing o escenarios de juegos de rol. Utiliza la gamificación para incentivar la participación y recompensar a los empleados que demuestren unas prácticas de seguridad sólidas. Mantener el contenido práctico y actualizado garantiza que los empleados estén preparados contra las amenazas cambiantes.

Aprovechar una plataforma como DataCamp for Business permite a las organizaciones crear una sólida cultura de privacidad y seguridad de los datos, al tiempo que impulsa la alfabetización informática en muchas otras áreas a través de nuestra amplia biblioteca de cursos sobre datos.

Capacita a tu equipo con la alfabetización informática

Mejora los conocimientos sobre datos y la capacidad de toma de decisiones de tu equipo con DataCamp para empresas. Accede a diversos cursos, proyectos prácticos y conocimientos centralizados para equipos de 2 o más personas.

Establecer una cultura de seguridad desde el diseño

Un enfoque de seguridad por diseño garantiza que la protección de datos se integre en cada proceso y decisión. Esta mentalidad anima a los empleados y equipos a dar prioridad a la seguridad desde el principio, tanto si manejan datos como si desarrollan software o establecen sistemas.

Las estrategias para integrar la seguridad en tu organización incluyen:

- Incorporar puntos de control de seguridad en cada fase del desarrollo del software, como revisiones del código y análisis de vulnerabilidades.

- Exigir evaluaciones de seguridad antes de lanzar nuevos proyectos o servicios.

- Promover el uso de herramientas y tecnologías seguras para el tratamiento de datos, como el almacenamiento encriptado y las plataformas de comunicación seguras.

Conclusión

La seguridad de los datos es un pilar fundamental del éxito para las empresas y las personas que trabajan con información sensible. Al comprender los principios básicos, abordar las amenazas comunes y aprovechar las herramientas y prácticas eficaces, los profesionales de los datos pueden ayudar a crear sistemas seguros que protejan los datos, garanticen el cumplimiento y mantengan la confianza. Crear una cultura de seguridad en las organizaciones refuerza aún más estos esfuerzos, haciendo de la protección de datos una parte integral de cada proceso y decisión.

Para los nuevos en el tema, nuestro curso Introducción a la Seguridad de los Datos ayuda a establecer los fundamentos con ejemplos interactivos y prácticos.

Preguntas frecuentes sobre seguridad de datos

¿Cuál es la diferencia entre privacidad y seguridad de los datos?

La privacidad de los datos se centra en cómo se recopila, comparte y utiliza la información personal, mientras que la seguridad de los datos implica las medidas técnicas utilizadas para proteger los datos de accesos no autorizados o infracciones. Ambos son esenciales para salvaguardar la información sensible.

¿Qué es la Tríada de la CIA en seguridad de datos?

La tríada CIA significa Confidencialidad, Integridad y Disponibilidad. Es un modelo fundacional en la seguridad de los datos que garantiza que los datos sensibles sólo sean accesibles a los usuarios autorizados, sigan siendo precisos y estén disponibles cuando se necesiten.

¿Qué son las soluciones de prevención de pérdida de datos (DLP) y cómo funcionan?

Las soluciones DLP impiden el acceso no autorizado o el intercambio accidental de datos sensibles, supervisando y controlando el movimiento de los datos. Son especialmente eficaces en entornos de nube y B2B para garantizar una colaboración segura.

¿Cómo protege la encriptación la información sensible?

La encriptación convierte los datos en formatos ilegibles, garantizando que sólo los usuarios autorizados con las claves de desencriptación correctas puedan acceder a ellos. Protege los datos tanto en reposo como en tránsito.

¿Cómo pueden las organizaciones crear una cultura de seguridad de los datos?

Las organizaciones pueden crear una cultura que dé prioridad a la seguridad impartiendo formación periódica a los empleados, integrando las prácticas de seguridad en los flujos de trabajo y haciendo hincapié en la seguridad por diseño en el tratamiento de los datos y el desarrollo del software.