Programa

Além de mim e do meu parceiro, tem mais quatro pessoas que têm a chave da nossa casa: nossos melhores amigos e meus sogros. Eles têm um conjunto de chaves cada um, pra fazer coisas como regar as plantas ou pegar cadeiras extras emprestadas pra festas enquanto estamos de férias. Não dei chave pra nenhum dos meus vizinhos porque não os conheço muito bem e não vejo motivo pra eles precisarem entrar na minha casa enquanto eu estiver fora. Eu não deixo a chave debaixo do vaso de planta pra ninguém pegar e, claro, também não deixo a porta aberta quando saio. Isso seria um desastre anunciado, né?

Bem, o mesmo vale pra segurança cibernética: só dá pra pessoas e sistemas o acesso que eles realmente precisam pra fazer o trabalho, nada mais. É o chamado Princípio do Privilégio Mínimo, ou PoLP, pra encurtar. Sem direitos administrativos padrão, sem privilégios de superusuário “por precaução” e, definitivamente, sem passes de acesso total espalhados por contas de teste esquecidas. Quanto mais acesso as pessoas têm, mais a gente perde se algo der errado!

Neste artigo, vamos ver como o PoLP funciona nos bastidores e por que é uma das maneiras mais eficazes de reduzir riscos. Você não precisa ter experiência em segurança cibernética pra entender este artigo. Na verdade, o objetivo é tornar o conceito acessível o suficiente para que qualquer pessoa que esteja trabalhando em um projeto de tecnologia possa implementá-lo e tornar sua aplicação um pouco mais segura!

O que é o princípio do privilégio mínimo?

O Princípio do Privilégio Mínimo (PoLP) às vezes também é chamado de Princípio da Autoridade Mínima (PoMP) ou Princípio da Autoridade Mínima (PoLA). É exatamente o que parece: só dá às pessoas ou sistemas o menos acesso necessário para fazer o trabalho delas. Não é o máximo que eles poderiam precisar, nem o mais fácil de configurar, mas é exatamente o que eles precisam, e nada mais.

É importante ressaltar que isso não vale só para pessoas. O PoLP é para todos e tudo: usuários, serviços, aplicativos, máquinas virtuais, APIs e até mesmo processos em segundo plano. Se ele conseguir entrar ou acessar um recurso, deve ser tratado como um risco potencial e só deve fazer o que for necessário.

Seguir esse princípio te obriga a ser intencional: Quem realmente precisa acessar o quê? Por quanto tempo? E se essas chaves caírem nas mãos erradas?

Como funciona o princípio do privilégio mínimo

Ok, então vimos que o PoLP trata de limitar o acesso ao mínimo necessário. Mas, na prática, isso não quer dizer só dizer “não” muitas vezes. Significa criar sistemas e processos que dão acesso de propósito, por um tempo e com proteções. Tem várias maneiras de fazer isso:

Acesso baseado em funções

Em vez de dar permissões para usuários individuais de forma ad hoc, você atribui funções, como “desenvolvedor”, “analista” ou “finanças”, cada uma com um conjunto pré-definido de regras de acesso. É mais limpo, mais fácil de gerenciar e evita a bagunça de exceções pontuais que se acumulam com o tempo.

Acesso por tempo limitado ou Just-in-Time (JIT)

Às vezes, as pessoas realmente precisam de permissões mais altas, mas só pra uma tarefa específica ou por um tempinho. Com o acesso JIT, os usuários podem pedir uma elevação temporária de privilégios, geralmente com um prazo de validade claro.

Faixas de privilégios

Um toque mais técnico do JIT: um script ou usuário ganha direitos elevados por um tempo para uma operação e depois volta ao normal logo em seguida. Isso é bem comum nos fluxos de trabalho de DevOps.

Modelos de acesso modernos, como Zero Trust

O PoLP também é super importante no Acesso à Rede Zero Trust (ZTNA). Num modelo Zero Trust, nenhum usuário ou dispositivo é confiável por padrão: todo mundo precisa provar quem é e justificar o que quer acessar, sempre. O privilégio mínimo está presente desde o início.

Uma das principais lições aqui é que o PoLP não é só sobre quem você é, mas também sobre o que você precisa no momento.

Por que o princípio do privilégio mínimo é importante

Quando os sistemas, usuários e processos só têm acesso ao que realmente precisam, você reduz o risco de acidentes. Já repeti isso várias vezes desde o começo deste artigo. Mas como é que esse risco é reduzido na prática?

Reduzindo a área de ataque

Quanto mais acesso você dá, mais chances o invasor tem de causar danos. Se uma conta comprometida só tem acesso a um banco de dados, o dano fica por aí. Se ele tem acesso a tudo? Boa sorte.

Limitando a propagação de malware

O malware geralmente se espalha lateralmente, pulando de um sistema para outro. O privilégio mínimo bloqueia esses caminhos. Mesmo que uma parte do seu sistema esteja comprometida, o PoLP pode ajudar a conter a infecção.

Prevenindo a escalada de privilégios

Os invasores adoram encontrar contas de baixo nível que podem transformar em contas de administrador. Com o PoLP em ação, tem menos chance de truques de escalonamento, porque os privilégios já estão bem controlados.

Proteção contra ameaças internas

Nem todo risco é externo. Às vezes, os funcionários cometem erros ou, infelizmente, agem de propósito. O PoLP ajuda a limitar o raio da explosão nos dois casos.

Permite uma contenção mais rápida de incidentes

Se algo der errado, saber exatamente quem tem acesso a quê facilita muito a contenção. Você não está jogando bingo de permissão enquanto o fogo se espalha.

Dá suporte à conformidade

Regulamentos como GDPR, HIPAA e PCI DSS exigem controles de acesso robustos. O PoLP ajuda a garantir isso, certificando-se de que só as pessoas certas possam acessar dados confidenciais.

Melhora a clareza operacional

Quando todo mundo tem acesso suficiente para fazer seu trabalho, fica mais fácil de auditar, mais fácil de entender e muito menos propenso a “privilégios indevidos” (aquelas permissões que ninguém lembra de ter concedido e que provavelmente não são mais necessárias, mas continuam lá só porque estão).

Se você quer construir uma base mais sólida em torno dessas práticas, nosso curso Introdução à segurança de dados abordaprincípios básicos como PoLP, criptografia e design de sistemas seguros com mais detalhes.

Exemplo prático do princípio do privilégio mínimo

Ok, chega de teoria. Vamos ver um exemplo prático do PoLP.

A gente tá numa empresa de tecnologia de tamanho médio e rola um problema de última hora: um bug na produção tá bagunçando o painel do cliente. Três pessoas são chamadas pra essa tarefa: Corey, Luca e Sam. Cada um tem um papel bem diferente e, mais importante, um nível de acesso bem diferente.

Corey - Desenvolvedor Front-end

Corey criou a interface do usuário do painel, então ele foi chamado pra dar uma olhada. Ele tem:

- Acesso ao código-fonte do front-end base de código front-end e ao pipeline de CI/CD para o aplicativo web.

- Acesso só pra ler aos registros da última implantação.

- Sem acesso direto aos bancos de dados de produção ou à infraestrutura em nuvem.

Corey percebeu que uma mudança recente na forma como os nomes dos clientes são mostrados pode estar dando errado por causa de valores nulos inesperados da API. Ele marca para uma investigação mais aprofundada, mas não pode (e não deve) acessar o SSH na produção ou mexer no banco de dados por conta própria. O acesso dele é restrito exatamente à sua função: Código da interface do usuário, registros e nada de perigoso.

Luca - Engenheiro de Confiabilidade do Site

Luca cuida da infraestrutura. Quando o Corey levanta a bandeira, o Luca entra em ação pra investigar melhor o problema. Ele tem:

- Acesso ao painel do Kubernetes e aos logs do cluster.

- A capacidade de reiniciar serviços, reverter implantaçõese dimensionar temporariamente sistemas.

- Acesso just-in-time para ler bancos de dados de produção, concedido apenas por meio de uma ferramenta interna de aprovação de acesso.

O Luca usa o seu acesso pra conferir os registros do serviço API e percebe que uma migração recente causou uma pequena inconsistência nos dados. Para confirmar isso, ele pede acesso temporário ao banco de dados, consegue a aprovação, lê as linhas afetadas e, depois de 30 minutos, seu acesso especial acaba automaticamente.

Se, como Luca, você trabalha com bancos de dados, pipelines ou infraestrutura em nuvem, entender como os sistemas de dados são construídos ajuda a projetar um acesso seguro desde o início. Nosso curso Entendendo a Engenharia de Dados é um ótimo lugar pra começar.

Sam - Líder de Finanças

Enquanto isso, o Sam foi chamado pra avisar a equipe de sucesso do cliente sobre quais usuários foram afetados e como isso afetou as assinaturas e os SLAs deles. Ela tem:

- Acesse uma ferramenta de painel que funciona com uma cópia só para leitura da análise do banco de dados de produção.

- Permissões para exportar relatórios , mas não para executar consultas personalizadas ou visualizar logs internos confidenciais.

- Sem acesso a servidores de produção, código ou ferramentas de desenvolvimento.

O Sam dá uma olhada nos IDs dos clientes que apareceram no relatório de incidentes e pega um relatório usando o painel interno, filtrando só por nível de cobrança e dados de uso. Ela não precisa de mais nada pra fazer o trabalho dela e não conseguiria descobrir nada que não devesse, mesmo que tentasse.

Neste exemplo, todo mundo tem o que precisa, e nada mais. Corey não poderia apagar uma tabela do banco de dados sem querer. As permissões elevadas do Luca tinham prazo e eram monitoradas pelo programa. O Sam conseguia responder às pessoas interessadas sem precisar ver a infraestrutura de produção.

Como implementar o princípio do privilégio mínimo

Primeiro, implementando o PoLP você não precisa mudar tudo de uma vez. Mesmo pequenas mudanças podem fazer uma grande diferença, então tá tudo bem se você começar aos poucos!

Passo 1: Faça uma auditoria de privilégios

Antes de restringir o acesso, você precisa saber quem tem acesso a quê. Você vai precisar revisar:

- Contas de usuário (funcionários, prestadores de serviços, contas de serviço)

- Aplicativos e integrações

- Processos ou scripts em segundo plano

- Funções na nuvem, usuários de banco de dados, chaves SSH, tudo o que você imaginar.

Fica de olho em sinais de alerta, como credenciais compartilhadas, acesso root em contas padrão ou funções que não são usadas desde 2018.

Passo 2: Comece com o mínimo de privilégios

Quando você criar novas contas (sejam elas humanas ou automáticas, não importa), você precisa definir como padrão o nível mais baixo de acesso. Deixa os usuários ou serviços pedirem mais se precisarem. É mais fácil (e mais seguro) adicionar permissões depois do que ter que limpar contas com permissões demais depois que algo der errado.

Pode ser um pouco chato nas primeiras semanas, porque você vai receber muitos pedidos, mas isso deve se acalmar quando todo mundo tiver feito a maioria das tarefas que precisa fazer uma ou duas vezes.

Passo 3: Fazer valer a separação de privilégios

Mantenha as funções de administrador e usuário separadas. Se alguém precisar dos dois (por exemplo, um engenheiro de DevOps), use contas ou sessões diferentes, uma para as tarefas do dia a dia e outra com direitos especiais para ações específicas. Isso reduz o risco de uso errado acidental (ou mal intencionado).

Passo 4: Implementar privilégios just-in-time (JIT)

Use ferramentas que permitem elevar temporariamente o acesso, como falamos antes. Isso pode ficar assim:

- Credenciais do banco de dados expirando

- Funções na nuvem que se auto-revogam após 30 minutos

- Fluxos de trabalho de aprovação ligados a tarefas específicas

Passo 5: Monitorar e registrar atividades

O registro em log não serve só pra depurar. programa:

- Quem acessa o quê

- Quando rola uma elevação de privilégios

- Mudanças nas funções ou grupos de permissões

Esses dados são super importantes quando se trata de auditorias, resposta a incidentes ou só pra entender como seus sistemas são usados no dia a dia.

Passo 6: Dá uma olhada e faz ajustes de vez em quando

Mesmo as melhores configurações mudam com o tempo. As funções mudam, as equipes evoluem, as ferramentas antigas são aposentadas. Agende revisões recorrentes (trimestrais são uma boa ideia) para limpar contas que não estão sendo usadas, ajustar permissões e identificar qualquer abuso de privilégios antes que se torne um problema.

Desafios e limitações

Na teoria, o PoLP parece fácil: basta não dar mais acesso do que o necessário. Na prática? É um pouco mais complicado, principalmente em ambientes grandes e dinâmicos, com muitos sistemas antigos, equipes que mudam e um fluxo interminável de solicitações.

A complexidade nas grandes organizações

Nas grandes empresas, ninguém tem uma visão completa de quem tem acesso a quê. As equipes se sobrepõem, as responsabilidades ficam confusas e tentar desvincular as permissões existentes pode parecer um pouco como jogar Jenga. Você tira permissões que não deveriam ser necessárias para a Equipe 1 e isso, de alguma forma, impede o Scott de fazer o trabalho dele. Acontece que o Scott dá uma força pro Matt da Equipe 2 quando ele tá de folga, porque era isso que ele fazia antes de trocar de equipe no ano passado. Implementar o PoLP muitas vezes precisa de coordenação entre departamentos, o que leva tempo (e um pouco de diplomacia).

Risco de queda na produtividade

Quando você restringe o acesso de forma muito agressiva, isso pode causar gargalos. As pessoas ficam paradas esperando aprovações ou não conseguem fazer o trabalho até que alguém dê aquela permissão que tá faltando. Isso é ainda mais verdadeiro em empresas pequenas, onde todo mundo faz um pouco de tudo. Teve uma vez numa startup que, depois de esperar 3 semanas, 2 horas cada vez que precisava de permissões (e precisava de pelo menos 5 diferentes por semana), acabei pedindo uma função de administrador. Consegui e tive muito mais acesso do que precisava, mas pelo menos pude fazer meu trabalho.

Tudo isso pra dizer que a pior coisa que você pode fazer é deixar o PoLP parecer uma burocracia chata. É preciso mesmo combinar isso com fluxos de trabalho de escalonamento tranquilos e uma boa comunicação.

Equilibrar segurança e produtividade é complicado em geral, principalmente quando se lida com sistemas antigos ouequipes que estão crescendo. A nossa publicação no blogue sobre como manter a segurança dos dados fala sobre como se manter seguro na prática sem deixar tudo lento.

Aplicativos antigos que querem tudo

Alguns sistemas mais antigos simplesmente não foram feitos pensando em permissões detalhadas. Eles esperam um acesso amplo e podem quebrar (ou ficar inutilizáveis) quando são usados com controles rígidos. Nesses casos, pode ser preciso isolar o aplicativo em um ambiente sandbox e ficar de olho nele enquanto planeja soluções mais duradouras.

O aumento gradual de privilégios é sorrateiro e monitorar isso dá trabalho.

Com o tempo, os usuários vão ganhando acesso. Alguém é adicionado a um grupo “só temporariamente” e depois ninguém o remove. Esse acúmulo lento e silencioso é chamado de “privilégio gradual” e é uma das principais razões pelas quais as auditorias regulares são importantes. O que fazia sentido há seis meses pode ser completamente desnecessário hoje. E mesmo que você restrinja as permissões direitinho, ainda precisa acompanhar quem está usando o quê, quando e por quê. Sem um registro e monitoramento de verdade, o PoLP fica mais difícil de seguir e mais complicado de provar para os auditores ou durante a resposta a incidentes.

Vamos ser sinceros, o PoLP não é fácil, nem é muito interessante de gerenciar, aliás. Só temos que aceitar que vale a pena fazer isso de qualquer maneira. É como trancar a porta da frente, adiciona um pouco de atrito em troca de muita segurança.

Princípios semelhantes e conceitos relacionados

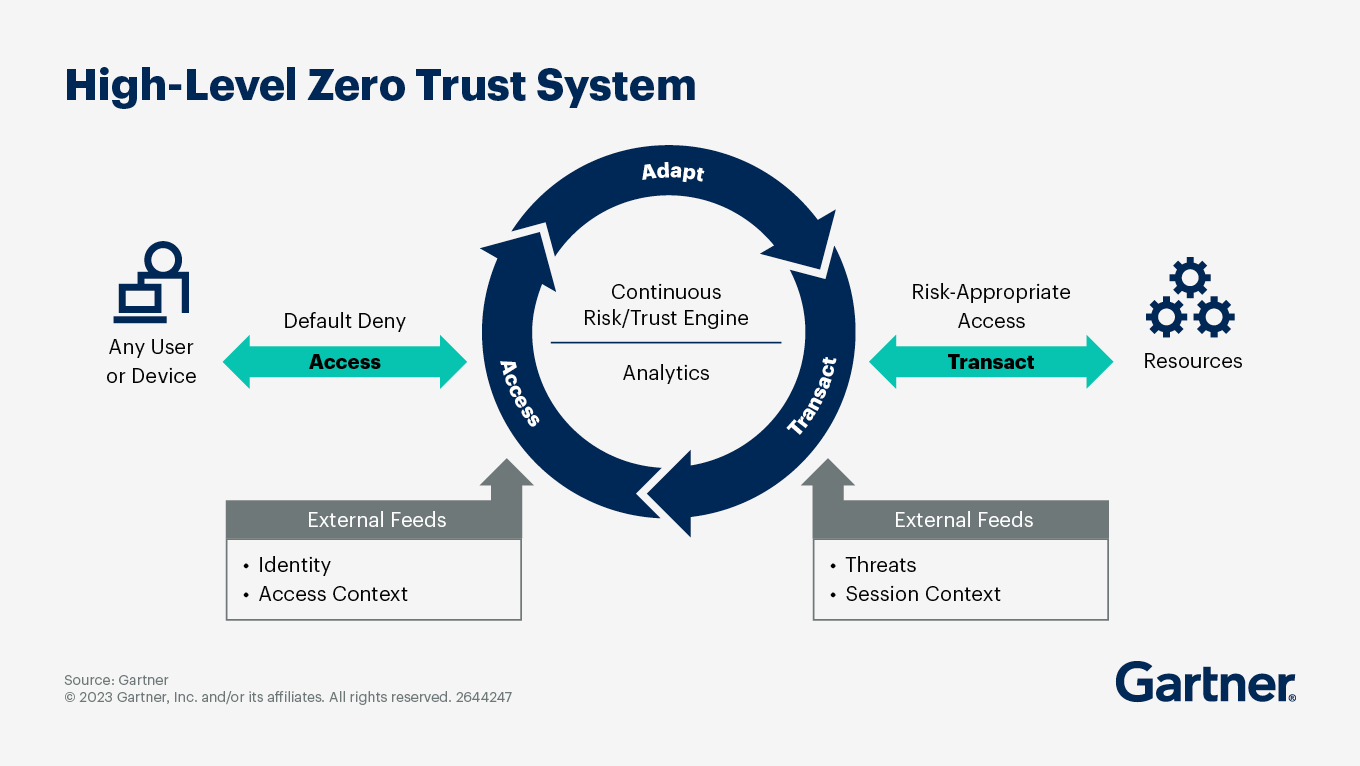

Arquiteturas Zero Trust

O Zero Trust vira o antigo modelo de segurança de cabeça para baixo. Em vez de achar que tudoo que está dentro da rede é seguro, ele trata todos os usuários, dispositivos e aplicativos como não confiáveis por padrão (mesmo que já estejam “dentro”!).

Em uma configuração Zero Trust, o privilégio mínimo não é só uma boa prática, é obrigatório. Cada pedido de acesso é avaliado em tempo real, e os usuários ou serviços só recebem o acesso mínimo necessário, muitas vezes por um tempo limitado e para uma tarefa específica.

Isso é garantido por meio de:

- Controles de acesso dinâmicos e detalhados, baseados em quem é o usuário, qual dispositivo ele está usando, onde está localizado e o que está tentando fazer. Mais sobre isso abaixo.

- Motores de políticas que avaliam o risco o tempo todo, não só quando você entra no sistema.

- Acesso na hora certa, junto com registros detalhados e cancelamento automático.

Arquitetura zero trust. Fonte: Gartner

Faixas de privilégios

Já falamos sobre privilégios anteriormente. É a prática de aumentar as permissões só no momento exato em que uma ação privilegiada precisa ser feita e, em seguida, voltar ao normal.

É muito usado em ambientes seguros, onde deixar o acesso de administrador totalmente aberto seria muito arriscado. Por exemplo:

- Um script rola com um usuário com poucos privilégios, mas usa sudo para reiniciar um serviço do sistema, só para esse comando.

- Um processo de implantação assume temporariamente uma função privilegiada para modificar a infraestrutura e, em seguida, revoga automaticamente o acesso após a conclusão.

Isso é super útil em DevOps e automação. Manter processos em segundo plano rodando como root 24 horas por dia, 7 dias por semana, é tipo uma bomba-relógio.

Minimização da Base de Computação Confiável (TCB)

A sua Base de Computação Confiável inclui tudo o que o seu sistema precisa para garantir a segurança. Pode incluir coisas como o kernel do sistema operacional, hipervisores, bibliotecas criptográficas e lógica de controle de acesso. Quanto menor for o seu TCB, mais fácil vai ser fazer auditorias e confiar.

O PoLP entra nessa porque softwares com privilégios demais aumentam o seu TCB. Se um daemon de registro, por exemplo, puder gravar em arquivos arbitrários do sistema, ele se tornará parte do TCB (mesmo que provavelmente não devesse). Reduzir privilégios diminui o risco de que algum componente possa prejudicar o sistema.

Você pode se deparar com a minimização do TCB se estiver envolvido com design de sistemas operacionais seguros, virtualização, sistemas embarcados ou ambientes de nuvem de alta segurança.

Controle de acesso baseado em atributos (ABAC)

Enquanto o controle de acesso tradicional depende de funções estáticas (como “admin” ou “suporte”), o ABAC toma decisões com base em atributos, que são dados contextuais sobre o usuário, o recurso ou a solicitação.

Por exemplo:

- Permitir acesso se o usuário estiver no departamento de RH e estiver usando um dispositivo fornecido pela empresa e se for durante o horário de trabalho.”

- Bloqueie o acesso a dados importantes se a solicitação vier de fora da VPN da empresa.

O ABAC é uma parte essencial dos ambientes Zero Trust porque permite decisões de acesso detalhadas e em tempo real que se adaptam às mudanças nas condições. Ele não substitui o PoLP, mas o aprimora, adicionando permissões de contexto às permissões básicas mínimas.

Pontos principais

Ok, isso foi muita coisa! Espero que agora você entenda um pouco melhor o PoLP. Lembre-se:

- O acesso deve ser sempre intencional. Os usuários, sistemas e aplicativos só devem ter as permissões que realmente precisam para fazer o trabalho, nada mais, nada permanente e nada “por precaução”.

- O PoLP não é só pra gente. Isso vale pra contas de serviço, scripts, APIs, dispositivos IoT, contêineres... tipo, qualquer coisa que possa se comunicar com outra coisa.

- O aumento gradual dos privilégios é uma realidade. Sem revisões regulares, as pessoas acumulam permissões que não precisam mais. Auditorias periódicas e funções bem definidas ajudam a manter tudo em ordem.

- O acesso na hora certa e temporário são seus amigos. Dá um upgrade nos privilégios por um tempo e depois tira de novo. Quanto menos tempo um sistema fica em um estado de privilégios elevados, melhor.

Embora possa parecer que sim no curto prazo, o PoLP não tem como objetivo tornar sua vida mais difícil. É sobre tornar os erros e as violações menos dispendiosos quando inevitavelmente acontecem!

Torne-se um engenheiro de dados

Sou um líder técnico voltado para produtos, especializado no crescimento de startups em estágio inicial, desde o primeiro protótipo até a adequação do produto ao mercado e além. Tenho uma curiosidade infinita sobre como as pessoas usam a tecnologia e adoro trabalhar com fundadores e equipes multifuncionais para dar vida a ideias ousadas. Quando não estou criando produtos, estou em busca de inspiração em novos cantos do mundo ou desabafando no estúdio de ioga.

Perguntas frequentes

Como o PoLP se aplica a fornecedores terceirizados ou integrações SaaS?

Quando conectar ferramentas externas ou fornecedores aos seus sistemas, trate-os como se fossem usuários internos e limite o acesso deles apenas ao necessário. Use chaves API com escopo, limite os intervalos de IP e evite dar acesso de administrador para integrações, a menos que seja mesmo necessário.

Dá pra aplicar o Princípio do Privilégio Mínimo de forma programada em pipelines de CI/CD?

Sim. Muitas plataformas (como GitHub Actions, GitLab CI e Jenkins) permitem usar permissões detalhadas, tokens de curta duração e segredos específicos do ambiente. O objetivo é garantir que os processos de compilação e implantação só acessem o que precisam por ambiente ou etapa.

Tem como visualizar as relações de privilégios em um sistema grande?

Sim, algumas ferramentas de gerenciamento de acesso têm recursos de visualização que mostram as relações entre usuários, funções e recursos. Você também pode criar gráficos usando políticas de IAM (na AWS, por exemplo) ou usar ferramentas de política como código, como o Open Policy Agent (OPA), para validar a lógica de acesso.