Lernpfad

Außer meinem Partner und mir haben noch vier Leute einen Schlüssel zu unserer Wohnung: unsere besten Freunde und meine Schwiegereltern. Sie haben jeder einen Schlüssel, um zum Beispiel die Pflanzen zu gießen oder zusätzliche Stühle für Partys auszuleihen, wenn wir im Urlaub sind. Ich hab keinem meiner Nachbarn einen Schlüssel gegeben, weil ich sie nicht so gut kenne und keinen Grund sehe, warum sie in meiner Abwesenheit ins Haus sollten. Ich leg den Schlüssel nicht unter einen Blumentopf, damit ihn irgendjemand nehmen kann, und ich lass die Tür auch nicht offen, wenn ich weg bin. Das wäre doch eine Katastrophe, oder?

Das gleiche Prinzip gilt auch für die Cybersicherheit: Gib Leuten und Systemen nur den Zugriff, den sie für ihre Arbeit wirklich brauchen, nicht mehr. Das nennt man das Prinzip der geringsten Privilegien, kurz PoLP. Keine Admin-Rechte standardmäßig, keine Superuser-Rechte für den Fall der Fälle und auf keinen Fall irgendwelche Allzugriffsrechte in vergessenen Testkonten. Je mehr Leute Zugriff haben, desto mehr kann man verlieren, wenn was schiefgeht!

In diesem Artikel zeigen wir dir, wie PoLP im Hintergrund funktioniert und warum es eine der besten Möglichkeiten ist, Risiken zu reduzieren. Du brauchst keine Vorkenntnisse in Cybersicherheit, um diesen Artikel zu verstehen. Tatsächlich geht's darum, das Konzept so zugänglich zu machen, dass jeder, der an einem Tech-Projekt arbeitet, es umsetzen und seine Anwendung ein bisschen sicherer machen kann!

Was ist das Prinzip der geringsten Privilegien?

Das Prinzip der geringsten Berechtigungen (PoLP) wird manchmal auch als Prinzip der minimalen Berechtigungen (PoMP) oder geringste Autorität (PoLA) bezeichnet. Es ist genau das, was es sagt: Gib Leuten oder Systemen nur so viel Zugriff, wie sie für ihre Arbeit brauchen. least Nicht das Maximum, was sie brauchen könnten, nicht das Einfachste, was man einrichten kann, sondern genau das, was sie tatsächlich brauchen, und nicht mehr.

Wichtig ist, dass das nicht nur für Menschen gilt. PoLP ist für alle und alles da: Nutzer, Dienste, Apps, virtuelle Maschinen, APIs und sogar Hintergrundprozesse. Wenn es sich anmelden oder auf eine Ressource zugreifen kann, sollte es wie ein potenzielles Risiko behandelt werden und nur das tun dürfen, was nötig ist.

Wenn du dich an diesen Grundsatz hältst, musst du bewusst handeln: Wer braucht wirklich Zugriff auf was? Wie lange schon? Und was passiert, wenn diese Schlüssel in die falschen Hände geraten?

So funktioniert das Prinzip der geringsten Berechtigungen

Okay, wir haben also gesehen, dass es bei PoLP darum geht, den Zugriff auf das Nötigste zu beschränken. Aber in der Praxis heißt das nicht, einfach nur „nein“ zu sagen. Das heißt, man muss Systeme und Prozesse entwickeln, die den Zugriff bewusst, vorübergehend und mit Sicherheitsvorkehrungen ermöglichen. Dafür gibt's ein paar Tricks:

Rollenbasierter Zugriff

Anstatt einzelnen Benutzern Ad-hoc-Berechtigungen zu erteilen, kannst du Rollen wie „Entwickler“, „Analyst“ oder „Finanzen“ zuweisen, die jeweils über vordefinierte Zugriffsregeln verfügen. Das ist übersichtlicher, einfacher zu verwalten und verhindert, dass sich mit der Zeit einmalige Ausnahmen stapeln.

Zeitlich begrenzter oder Just-in-Time-Zugang (JIT)

Manchmal brauchen Leute echt höhere Berechtigungen, aber nur für eine bestimmte Aufgabe oder einen bestimmten Zeitraum. Mit JIT-Zugriff können Benutzer vorübergehende Berechtigungserweiterungen anfordern, die in der Regel mit einer eindeutigen Ablaufzeit versehen sind.

Privilegien-Bracketing

Ein etwas technischerer Aspekt von JIT: Ein Skript oder Benutzer erhält kurzzeitig erhöhte Rechte für einen Vorgang und verliert diese sofort wieder. Das ist in DevOps-Workflows ziemlich üblich.

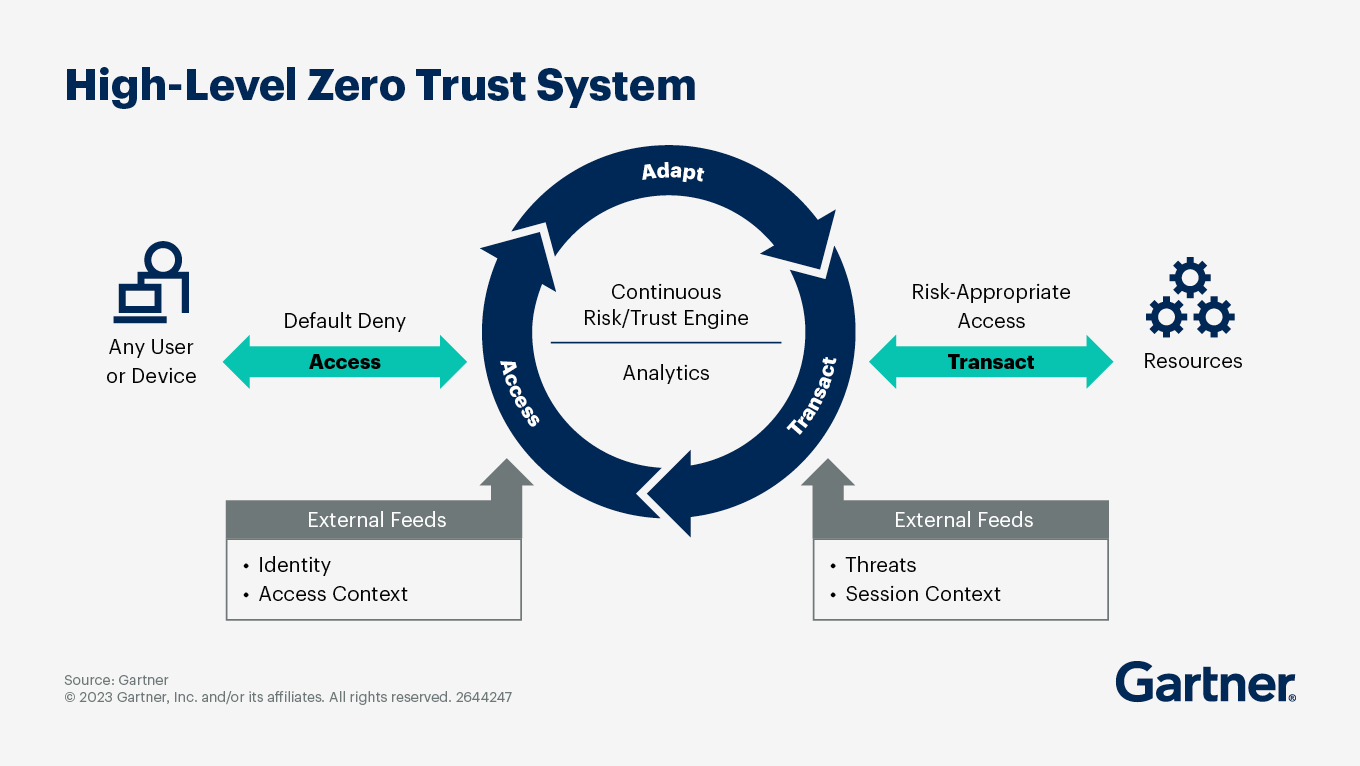

Moderne Zugriffsmodelle wie Zero Trust

PoLP ist auch super wichtig für Zero Trust Network Access (ZTNA). In einem Zero Trust-Modell wird keinem Benutzer oder Gerät standardmäßig vertraut: Jeder muss jedes Mal seine Identität nachweisen und begründen, worauf er zugreifen möchte. Das Prinzip der geringsten Berechtigungen ist von Anfang an dabei.

Einer der wichtigsten Punkte hier ist, dass es bei PoLP nicht nur darum geht, wer du bist, sondern auch darum, was du gerade brauchst gerade jetzt.

Warum das Prinzip der geringsten Berechtigungen wichtig ist

Wenn Systeme, Leute und Prozesse nur auf das zugreifen können, was sie wirklich brauchen, verringert man das Risiko von Unfällen. Ich hab das seit Anfang des Artikels oft genug gesagt. Aber wie wird dieses Risiko in der Praxis reduziert?

Angriffsfläche verkleinern

Je mehr Zugriff du gibst, desto mehr Chancen hat jemand, Schaden anzurichten. Wenn ein gehacktes Konto nur auf eine Datenbank zugreifen kann, bleibt der Schaden begrenzt. Wenn es Zugriff auf alles hat? Viel Glück.

Verbreitung von Malware einschränken

Malware verbreitet sich oft quer durchs System, indem sie von einem Rechner zum nächsten springt. Least Privilege sperrt diese Pfade ab. Selbst wenn ein Teil deines Systems angegriffen wird, kann PoLP helfen, die Infektion einzudämmen.

Verhindern, dass jemand mehr Rechte bekommt, als er eigentlich haben sollte

Angreifer lieben es, Accounts mit geringen Rechten zu finden, die sie in Admin-Accounts verwandeln können. Mit PoLP gibt's weniger Spielraum für Eskalationstricks, weil die Rechte schon streng begrenzt sind.

Schutz vor Bedrohungen von innen

Nicht jedes Risiko kommt von außen. Manchmal machen Mitarbeiter Fehler oder handeln leider absichtlich falsch. PoLP hilft in beiden Fällen, den Explosionsradius zu begrenzen.

Lässt sich schneller eindämmen

Wenn mal was schiefgeht, ist es viel einfacher, das Problem einzudämmen, wenn man genau weiß, wer Zugriff auf was hat. Du spielst doch nicht Permission-Bingo, während das Feuer weiter brennt.

Unterstützt die Einhaltung von Vorschriften

Vorschriften wie die DSGVO, HIPAA und PCI DSS verlangen strenge Zugriffskontrollen. PoLP hilft dabei, diese Punkte zu checken, indem es sicherstellt, dass nur die richtigen Leute auf sensible Daten zugreifen können.

Macht die Abläufe klarer

Wenn jeder gerade genug Zugriff hat, um seine Arbeit zu erledigen, ist es einfacher zu kontrollieren, einfacher zu verstehen und viel weniger anfällig für „Privilegienausweitung“ (diese Berechtigungen, an die sich niemand mehr erinnert, die wahrscheinlich nicht mehr gebraucht werden, aber einfach so bleiben, weil sie schon da sind).

Wenn du eine solidere Grundlage für solche Praktiken aufbauen möchtest, bietet unser Kurs „Einführung in die Datensicherheit“eine ausführliche Einführung in die wichtigsten Prinzipien wie PoLP, Verschlüsselung und sicheres Systemdesign.

Beispiel für das Prinzip der geringsten Berechtigungen in der Praxis

Okay, genug Theorie. Schauen wir uns mal ein praktisches Beispiel für PoLP an.

Wir sind ein mittelständisches Tech-Unternehmen und haben plötzlich ein Problem: Ein Fehler in der Produktion legt das Kunden-Dashboard lahm. Drei Leute sind in die Aufgabe verwickelt: Corey, Luca und Sam. Jeder hat eine ganz andere Aufgabe und, was super wichtig ist, ganz unterschiedliche Zugriffsrechte.

Corey – Frontend-Entwickler

Corey hat die Benutzeroberfläche für das Dashboard geschrieben, also ist er jetzt dabei, um das zu checken. Er hat:

- Zugriff auf den Frontend-Codebasis und die CI/CD-Pipeline für die Web-App.

- Nur-Lese-Zugriff auf die Protokolle der letzten Bereitstellung.

- Kein direkter Zugriff auf Produktionsdatenbanken oder Cloud-Infrastruktur.

Corey hat rausgefunden, dass eine neue Änderung bei der Anzeige von Kundennamen vielleicht nicht richtig funktioniert, weil die API unerwartete Nullwerte liefert. Er markiert es für weitere Untersuchungen, aber er kann (und sollte) sich nicht selbst per SSH in die Produktionsumgebung einloggen oder in der Datenbank herumstochern. Sein Zugriff ist genau auf seine Rolle zugeschnitten: UI-Code, Protokolle und nichts Gefährliches.

Luca – Ingenieur für Website-Zuverlässigkeit

Luca kümmert sich um die Infrastruktur. Wenn Corey das Problem anspricht, springt Luca ein, um der Sache auf den Grund zu gehen. Er hat:

- Zugang zum Kubernetes-Dashboard und Cluster-Protokolle.

- Die Möglichkeit, Dienste neu zu starten, Bereitstellungen zurückzusetzenund Systeme vorübergehend zu skalieren.

- Just-in-Time-Zugriff zum Lesen von Produktionsdatenbanken, der nur über ein internes Tool für die Zugriffsgenehmigung möglich ist.

Luca nutzt seinen Zugang, um die API-Serviceprotokolle zu checken, und merkt, dass eine kürzlich durchgeführte Migration eine kleine Dateninkonsistenz verursacht hat. Um das zu checken, bittet er um einen zeitlich begrenzten Datenbankzugriff, kriegt die Freigabe, liest die betroffenen Zeilen und dann läuft sein erweiterter Zugriff automatisch nach 30 Minuten ab.

Wenn du wie Luca mit Datenbanken, Pipelines oder Cloud-Infrastrukturen arbeitest, hilft dir das Verständnis der Struktur von Datensystemen dabei, von Anfang an einen sicheren Zugriff zu konzipieren. Unser Kurs „Data Engineering verstehen“ ist ein guter Startpunkt.

Sam – Leiter Finanzen

In der Zwischenzeit wurde Sam gebeten, das Kundenerfolgsteam darüber zu informieren, welche Nutzer betroffen sind und welche Auswirkungen dies auf ihre Abonnements und SLAs hat. Sie hat:

- Zugang zu einem Dashboard-Tool , das auf einer schreibgeschützten Analyse-Kopie der Produktionsdatenbank läuft.

- Berechtigungen zum Exportieren von Berichten , aber keine benutzerdefinierten Abfragen ausführen oder sensible interne Protokolle anzeigen.

- Kein Zugriff auf Produktionsserver, Code oder Entwicklertools.

Sam checkt die Kunden-IDs, die im Vorfallbericht markiert sind, und holt über das interne Dashboard einen Bericht, in dem er nur nach Abrechnungsstufe und Nutzungsdaten filtert. Sie braucht nichts weiter, um ihre Arbeit zu erledigen, und sie könnte sich nicht in etwas einmischen, das sie nichts angeht, selbst wenn sie es versuchen würde.

In diesem Beispiel hat jeder das, was er braucht, und nicht mehr. Corey konnte nicht aus Versehen eine Tabelle in der Datenbank löschen. Lucas erweiterte Berechtigungen waren zeitlich begrenzt und wurden über einen Lernpfad nachverfolgt. Sam konnte den Stakeholdern antworten, ohne die Produktionsinfrastruktur zu sehen.

Wie man das Prinzip der geringsten Berechtigungen umsetzt

Zuerst mal: Um PoLP einzuführen, musst du nicht alles über Nacht umkrempeln. Selbst kleine Änderungen können einen großen Unterschied machen, also fang ruhig klein an!

Schritt 1: Mach eine Privilegienprüfung

Bevor du den Zugriff einschränken kannst, musst du wissen, wer was hat. Du musst Folgendes überprüfen:

- Benutzerkonten (Mitarbeiter, Auftragnehmer, Dienstkonten)

- Anwendungen und Integrationen

- Hintergrundprozesse oder Skripte

- Cloud-Rollen, Datenbankbenutzer, SSH-Schlüssel, alles, was dir sonst noch einfällt.

Achte auf Warnsignale wie gemeinsam genutzte Anmeldedaten, Root-Zugriff auf Standardkonten oder Rollen, die seit 2018 nicht mehr genutzt wurden.

Schritt 2: Mit minimalen Rechten anfangen

Wenn du neue Accounts anlegst (egal ob für Menschen oder Maschinen), solltest du immer die niedrigste Zugriffsebene als Standard wählen. Lass Benutzer oder Dienste bei Bedarf mehr anfordern. Es ist einfacher (und sicherer), Berechtigungen später hinzuzufügen, als Konten mit zu vielen Berechtigungen zu bereinigen, wenn etwas schief geht.

In den ersten Wochen kann das vielleicht etwas nervig sein, weil du viele Anfragen bekommst, aber das sollte sich einpendeln, sobald alle ein oder zwei Mal die meisten Aufgaben erledigt haben, die zu ihrem Job gehören.

Schritt 3: Trenn die Rechte

Trenne Admin- und Benutzerrollen voneinander. Wenn jemand beides braucht (z. B. ein DevOps-Ingenieur), solltest du verschiedene Konten oder Sitzungen verwenden, eins für die täglichen Aufgaben und ein anderes mit mehr Rechten für bestimmte Aktionen. Das verringert das Risiko, dass jemand aus Versehen oder mit böser Absicht was falsch macht.

Schritt 4: Just-in-Time-Berechtigungen (JIT) einrichten

Benutz Tools, die vorübergehend höhere Zugriffsrechte geben, wie wir schon besprochen haben. Das könnte so aussehen:

- Ablaufende Datenbank-Anmeldedaten

- Cloud-Rollen, die nach 30 Minuten automatisch widerrufen werden

- Genehmigungs-Workflows für bestimmte Aufgaben

Schritt 5: Aktivitäten überwachen und protokollieren

Protokollierung ist nicht nur zum Debuggen da. Lernpfad:

- Wer greift auf was zu?

- Wenn Privilegien erhöht werden

- Änderungen an Rollen oder Berechtigungsgruppen

Diese Infos sind echt Gold wert, wenn es um Audits, die Reaktion auf Vorfälle oder einfach nur darum geht, zu verstehen, wie deine Systeme im Alltag genutzt werden.

Schritt 6: Regelmäßig überprüfen und anpassen

Selbst die besten Einstellungen verändern sich mit der Zeit. Jobrollen ändern sich, Teams entwickeln sich weiter, alte Tools werden ausgemustert. Mach dir einen Plan für regelmäßige Überprüfungen (vierteljährlich ist ein guter Anfang), um nicht genutzte Konten zu löschen, Berechtigungen anzupassen und unberechtigte Zugriffsrechte zu erkennen, bevor sie zum Problem werden.

Herausforderungen und Einschränkungen

Theoretisch klingt PoLP einfach: Gib einfach nicht mehr Zugriff, als du musst. In der Praxis? Es ist ein bisschen chaotischer, vor allem in großen, schnelllebigen Umgebungen mit vielen alten Systemen, wechselnden Teams und einem nie endenden Strom von Anfragen.

Komplexität in großen Organisationen

In großen Firmen weiß niemand so richtig, wer auf was zugreifen kann. Teams überschneiden sich, Zuständigkeiten verschwimmen, und der Versuch, bestehende Berechtigungen zu entwirren, kann sich ein bisschen wie Jenga spielen anfühlen. Du hebst Berechtigungen auf, die für Team 1 nicht nötig sein sollten, und das hindert Scott irgendwie daran, seine Arbeit zu machen. Es stellt sich heraus, dass Scott für Matt aus Team 2 einspringt, wenn der im Urlaub ist, weil das früher seine Aufgabe war, bevor er letztes Jahr das Team gewechselt hat. Die Umsetzung von PoLP braucht oft die Zusammenarbeit verschiedener Abteilungen, was Zeit (und eine gute Portion Diplomatie) kostet.

Risiko von Produktivitätsverlusten

Wenn du den Zugriff zu stark einschränkst, kann das zu Engpässen führen. Leute hängen fest, weil sie auf Genehmigungen warten oder ihre Arbeit nicht machen können, bis jemand ihnen die eine fehlende Berechtigung gibt. Das gilt vor allem für kleine Firmen, wo jeder ein bisschen von allem macht. In einem Startup gab's mal so 'ne Situation, wo ich drei Wochen lang jedes Mal zwei Stunden auf Berechtigungen gewartet hab (und ich brauchte mindestens fünf verschiedene pro Woche), bis ich einfach nach einer Admin-Rolle gefragt hab. Ich hab's bekommen und hatte viel mehr Zugriff, als ich brauchte, aber wenigstens konnte ich meine Arbeit machen.

Das alles soll nur sagen, dass das Schlimmste, was du machen kannst, ist, PoLP wie Bürokratie wirken zu lassen. Das muss echt mit reibungslosen Eskalationsabläufen und guter Kommunikation zusammenlaufen.

Sicherheit und Produktivität unter einen Hut zu bringen, ist generell nicht einfach, vor allem bei alten Systemen oder wachsendenTeams. In unserem Blogbeitrag zum Thema Datensicherheit geht es darum, wie du in der Praxis für Sicherheit sorgen kannst, ohne dass alles langsamer wird.

Alte Programme, die alles können sollen

Einige ältere Systeme wurden einfach nicht mit detaillierten Berechtigungen im Hinterkopf entwickelt. Sie erwarten einen breiten Zugriff und können unter strengen Kontrollen kaputtgehen (oder unbrauchbar werden). In solchen Fällen musst du die App vielleicht in einer Sandbox isolieren und genau beobachten, während du über eine langfristige Lösung nachdenkst.

Privilegienausweitung ist heimtückisch und die Überwachung erfordert Aufwand.

Mit der Zeit sammeln die Nutzer Zugriffsrechte. Jemand wird „nur vorübergehend“ zu einer Gruppe hinzugefügt, und dann entfernt ihn niemand mehr. Dieser langsame, stille Aufbau wird als „Privilegienausweitung“ bezeichnet und ist einer der wichtigsten Gründe, warum regelmäßige Audits so wichtig sind. Was vor sechs Monaten noch Sinn gemacht hat, kann heute total überflüssig sein. Und selbst wenn du die Berechtigungen perfekt einschränkst, musst du trotzdem im Lernpfad verfolgen, wer was wann und warum nutzt. Ohne ordentliche Protokollierung und Überwachung wird es schwieriger, PoLP durchzusetzen und gegenüber Prüfern oder bei der Reaktion auf Vorfälle nachzuweisen.

Seien wir mal ehrlich: PoLP ist nicht einfach und auch nicht besonders spannend. Wir müssen einfach akzeptieren, dass es sich trotzdem lohnt. Genau wie beim Abschließen der Haustür sorgt das für ein bisschen mehr Aufwand, bringt aber viel mehr Sicherheit.

Ähnliche Prinzipien und verwandte Konzepte

Zero-Trust-Architekturen

Zero Trust stellt das alte Sicherheitsmodell auf den Kopf. Anstatt davon auszugehen, dass alles, was sich innerhalb des Netzwerksbefindet, sicher ist, behandelt es standardmäßig jeden Benutzer, jedes Gerät und jede Anwendung als nicht vertrauenswürdig (auch wenn sie sich bereits „im Netzwerk“ befinden!).

In einer Zero Trust-Umgebung ist das Prinzip der geringsten Berechtigungen nicht nur eine gute Idee, sondern ein Muss. Jeder Zugriff wird sofort geprüft und Benutzer oder Dienste kriegen nur das Nötigste, oft nur für eine bestimmte Zeit und für eine bestimmte Aufgabe.

Das wird so gemacht:

- Dynamische, fein abgestimmte Zugriffskontrollen, die darauf basieren, wer der Benutzer ist, welches Gerät er benutzt, wo er sich befindet und was er machen will. Mehr dazu weiter unten.

- Richtlinien-Engines, die Risiken nicht nur beim Einloggen, sondern ständig im Auge behalten.

- Just-in-Time-Zugriff mit detaillierter Protokollierung und automatischer Sperrung.

Zero-Trust-Architektur. Quelle: Gartner

Privilegien-Bracketing

Wir haben das Thema Privilegien bereits kurz angeschnitten. Es ist üblich, Berechtigungen nur für den genauen Moment zu erhöhen, in dem eine privilegierte Aktion durchgeführt werden muss, und sie danach sofort wieder zu senken.

Es wird oft in sicheren Umgebungen verwendet, wo es zu riskant wäre, vollen Administratorzugriff offen zu lassen. Zum Beispiel:

- Ein Skript läuft unter einem Benutzer mit geringen Rechten, nutzt aber sudo , um einen Systemdienst neu zu starten, und zwar nur für diesen einen Befehl.

- Ein Bereitstellungsprozess übernimmt vorübergehend eine privilegierte Rolle, um die Infrastruktur zu ändern, und widerruft den Zugriff nach Abschluss automatisch.

Das ist besonders cool in DevOps und bei der Automatisierung. Hintergrundprozesse rund um die Uhr als Root laufen zu lassen, ist echt gefährlich.

Minimierung der Trusted Computing Base (TCB)

Deine Trusted Computing Base umfasst alles, was dein System braucht, um seine Sicherheit zu gewährleisten. Dazu können Sachen wie der Betriebssystemkern, Hypervisoren, kryptografische Bibliotheken und die Logik für die Zugriffskontrolle gehören. Je kleiner dein TCB ist, desto einfacher ist es, ihn zu prüfen und ihm zu vertrauen.

PoLP kommt hier ins Spiel, weil überprivilegierte Software deinen TCB vergrößert. Wenn zum Beispiel ein Logging-Daemon in beliebige Systemdateien schreiben kann, wird er Teil der TCB (auch wenn er das wahrscheinlich nicht sein sollte). Durch das Einschränken von Rechten wird das Risiko verringert, dass eine einzelne Komponente das System beeinträchtigen kann.

Du wirst vielleicht mit TCB-Minimierung konfrontiert, wenn du dich mit sicherem Betriebssystemdesign, Virtualisierung, eingebetteten Systemen oder hochsicheren Cloud-Umgebungen beschäftigst.

Attributbasierte Zugriffskontrolle (ABAC)

Während traditionelle Zugriffskontrollen auf statischen Rollen (wie „Admin“ oder „Support“) basieren, trifft ABAC Entscheidungen anhand von Attributen, also Kontextdaten über den Benutzer, die Ressource oder die Anfrage.

Zum Beispiel:

- Zugriff erlauben, wenn der Benutzer in der Personalabteilung ist und ein vom Unternehmen bereitgestelltes Gerät benutzt und es sich um die Arbeitszeit handelt.”

- „Blockier den Zugriff auf sensible Daten, wenn die Anfrage von außerhalb des Firmen-VPN kommt.“

ABAC ist ein wichtiger Teil von Zero-Trust-Umgebungen, weil es detaillierte Zugriffsentscheidungen in Echtzeit ermöglicht, die sich an veränderte Bedingungen anpassen. Es ersetzt PoLP nicht, sondern macht es besser, indem es auf die minimalen Basisberechtigungen noch Kontextberechtigungen draufpackt.

Wichtigste Erkenntnisse

Okay, das war eine ganze Menge! Ich hoffe, du verstehst PoLP jetzt ein bisschen besser. Denk dran:

- Der Zugriff sollte immer absichtlich sein. Benutzer, Systeme und Anwendungen sollten nur die Berechtigungen haben, die sie wirklich brauchen, um ihre Arbeit zu erledigen – nicht mehr, nicht dauerhaft und nicht „nur für den Fall“.

- PoLP ist nicht nur für Menschen gedacht. Das gilt für Dienstkonten, Skripte, APIs, IoT-Geräte, Container ... echt alles, was mit irgendwas anderem reden kann.

- Privilegienausweitung ist echt ein Ding. Ohne regelmäßige Überprüfungen sammeln Leute Berechtigungen an, die sie nicht mehr brauchen. Regelmäßige Audits und klar abgegrenzte Rollen sorgen für Ordnung.

- Just-in-time und temporärer Zugriff sind deine Freunde. Erhebt die Privilegien vorübergehend und entzieht sie dann wieder. Je weniger Zeit ein System in einem Zustand mit hohen Berechtigungen verbringt, desto besser.

Auch wenn es kurzfristig so klingen mag, geht es bei PoLP nicht darum, dein Leben schwieriger zu machen. Es geht darum, Fehler und Verstöße weniger kostspielig zu machen, wenn sie unvermeidlich passieren!

Werde Dateningenieur

Ich bin ein produktorientierter technischer Leiter, der sich darauf spezialisiert hat, Start-ups in der Frühphase vom ersten Prototyp bis zur Marktreife und darüber hinaus zu entwickeln. Ich bin unendlich neugierig darauf, wie Menschen Technologie nutzen, und ich liebe es, eng mit Gründern und funktionsübergreifenden Teams zusammenzuarbeiten, um mutige Ideen zum Leben zu erwecken. Wenn ich nicht gerade Produkte entwickle, bin ich auf der Suche nach Inspiration in neuen Ecken der Welt oder lasse im Yogastudio Dampf ab.

Häufig gestellte Fragen

Wie funktioniert PoLP bei Drittanbietern oder SaaS-Integrationen?

Wenn du externe Tools oder Anbieter mit deinen Systemen verbindest, solltest du sie wie interne Benutzer behandeln und ihren Zugriff auf das Nötigste beschränken. Benutze API-Schlüssel mit Zugriffsbeschränkung, schränke IP-Bereiche ein und gib nur dann weitreichende Admin-Zugriffsrechte für Integrationen, wenn es wirklich nötig ist.

Kann das Prinzip der geringsten Berechtigungen in CI/CD-Pipelines programmgesteuert durchgesetzt werden?

Ja. Viele Plattformen (wie GitHub Actions, GitLab CI und Jenkins) bieten dir die Möglichkeit, detaillierte Berechtigungen, kurzlebige Tokens und umgebungsspezifische Geheimnisse zu verwenden. Das Ziel ist, dass Build- und Bereitstellungsprozesse nur auf das zugreifen, was sie pro Umgebung oder Schritt brauchen.

Gibt's eine Möglichkeit, die Beziehungen zwischen Berechtigungen in einem großen System zu zeigen?

Ja, einige Tools für die Zugriffsverwaltung haben Visualisierungsfunktionen, die die Beziehungen zwischen Benutzern, Rollen und Ressourcen zeigen. Du kannst auch Diagramme mit IAM-Richtlinien (z. B. in AWS) erstellen oder Policy-as-Code-Tools wie Open Policy Agent (OPA) nutzen, um die Zugriffslogik zu überprüfen.