Lernpfad

In einer zunehmend digitalen Welt ist Datensicherheit ein Muss für Unternehmen aller Größenordnungen geworden. Mit der Zunahme der Fernarbeit und der zunehmenden Nutzung von Cloud Computing wird der Schutz sensibler Informationen immer schwieriger und wichtiger.

Neben den betrieblichen Belangen spielt die Datensicherheit eine entscheidende Rolle bei der Einhaltung gesetzlicher Vorschriften und der Wahrung des guten Rufs eines Unternehmens. Ein Verlust der Datensicherheit kann nicht nur rechtliche oder finanzielle Folgen haben, sondern auch zerstörte Kundenbeziehungen nach sich ziehen.

Dieser Leitfaden befasst sich mit wichtigen Themen wie der Einhaltung von Datensicherheitsvorschriften, der Entwicklung einer soliden Datensicherheitsrichtlinie, effektiven Verwaltungsstrategien und Best Practices für die Sicherung von On-Premises- und Cloud-Umgebungen.

Du kannst dir auch unsere Datenethik und GDPR für Datenpraktiker Webinar ansehen, um mehr zu erfahren.

Stärken Sie Ihren Datenschutz und Ihre Governance

Stelle die Einhaltung von Vorschriften sicher und schütze dein Unternehmen mit DataCamp for Business. Spezialisierte Kurse und zentralisierte Nachverfolgung zum Schutz deiner Daten.

Die wichtigsten Grundsätze der Datensicherheit

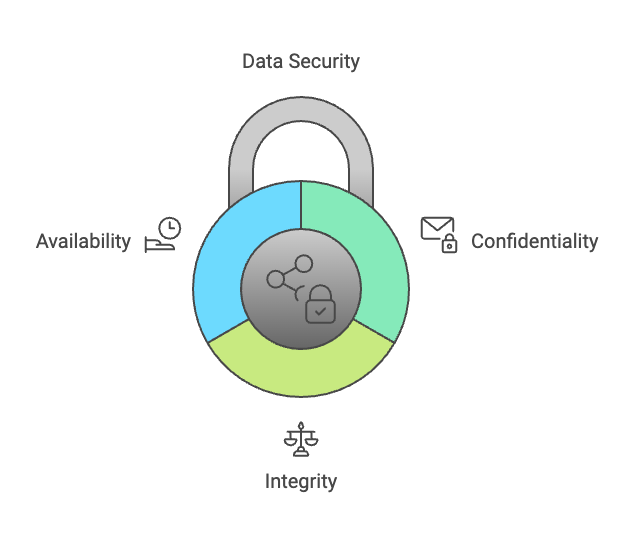

Vertraulichkeit, Integrität und Verfügbarkeit (CIA-Trias)

Der CIA-Dreiklang - Vertraulichkeit, Integrität und Verfügbarkeit - ist die Grundlage jeder Strategie für sichere Daten.

- Die Vertraulichkeit stellt sicher, dass sensible Informationen nur für autorisierte Personen zugänglich sind. Techniken wie Verschlüsselung, Zugangskontrollmechanismen und Multi-Faktor-Authentifizierung (MFA) werden üblicherweise zum Schutz der Vertraulichkeit eingesetzt.

- Bei der Integrität geht es darum, die Genauigkeit und Konsistenz der Daten zu wahren und sicherzustellen, dass sie während der Speicherung oder Übertragung nicht verändert werden. Praktiken wie digitale Signaturen und Prüfsummen stellen sicher, dass die Daten unverändert bleiben.

- Die Verfügbarkeit stellt sicher, dass autorisierte Nutzer bei Bedarf auf die Daten zugreifen können. Dieses Prinzip legt Wert auf zuverlässige Systeme, robuste Backup-Lösungen und Notfallpläne, um Ausfallzeiten zu minimieren.

Das Verständnis und die Anwendung der CIA-Trias helfen Datenexperten dabei, Systeme zu entwickeln, die ein Gleichgewicht zwischen Schutz und Benutzerfreundlichkeit herstellen und so sicherstellen, dass der Geschäftsbetrieb effizient und sicher bleibt.

Bild erstellt mit Napkin.ai

Datenschutz vs. Datensicherheit

Obwohl sie eng miteinander verbunden sind, dienen Datenschutz und Datensicherheit unterschiedlichen Zwecken.

- Die Datensicherheit konzentriert sich auf den Schutz von Daten vor unbefugtem Zugriff, Diebstahl oder Beschädigung durch technische Maßnahmen wie Firewalls, Verschlüsselung und Einbruchserkennung.

- Der Datenschutz regelt, wie personenbezogene Daten gesammelt, weitergegeben und verwendet werden, und stellt sicher, dass Vorschriften wie die GDPR und CCPA eingehalten werden.

Erfolgreiche Datenschutz- und Sicherheitspraktiken sind entscheidend für die Einhaltung von Vorschriften und das Vertrauen der Kunden. Kunden erwarten von Unternehmen, dass sie ihre persönlichen Daten schützen, und Sicherheitsmängel können zu Datenschutzverletzungen führen, die sowohl dem Ruf der Marke als auch dem Vertrauen der Verbraucher schaden.

Häufige Bedrohungen und Risiken für die Datensicherheit

Es gibt mehrere potenzielle Bedrohungen, wenn es um die Sicherung von Daten geht, und das Wissen um diese Risiken kann deinem Unternehmen helfen, sie zu mindern.

Cyberangriffe und Insider-Bedrohungen

Ganz oben auf der Liste der Sorgen von Unternehmen stehen Cyber-Bedrohungen - Ransomware und Phishing-Angriffe -, die Schwachstellen im System und das Verhalten der Nutzer ausnutzen, um Daten zu stehlen oder zu verschlüsseln. Insider-Bedrohungen, ob böswillig oder versehentlich, stellen ebenfalls ein ernsthaftes Risiko dar; Mitarbeiter mit Zugang zu sensiblen Systemen können versehentlich oder böswillig Informationen weitergeben.

Um diese Risiken zu minimieren, müssen strenge Zugriffsverwaltungspraktiken wie RBAC und eine kontinuierliche Überwachung der Benutzeraktivitäten vorhanden sein. Diese Maßnahmen tragen dazu bei, potenzielle Bedrohungen abzuschwächen und die Verantwortlichkeit innerhalb der Organisation durchzusetzen.

Sicherheitsschwachstellen in der Cloud

Mit der zunehmenden Abhängigkeit vom Cloud Computing entstehen einzigartige Sicherheitsherausforderungen. Eine der Hauptursachen für Datenschutzverletzungen in der Cloud sind Fehlkonfigurationen, wie z. B. ungesicherte Speicherbereiche. Andere Schwachstellen sind Datenverlust, unzureichende Verschlüsselung und unbefugter Zugriff auf Cloud-Ressourcen.

Diese würden unter anderem routinemäßige Sicherheitsprüfungen und die Festlegung sicherer Konfigurationen erfordern. Darüber hinaus ist der Einsatz von Tools wie CSPM und Verschlüsselung für Daten im Ruhezustand und bei der Übertragung von Vorteil, um sicherzustellen, dass diese Praktiken wirklich zur Sicherung einer Cloud-Umgebung für die Speicherung und Verarbeitung sensibler Daten beitragen.

Menschliches Versagen und versehentliche Exposition

Menschliches Versagen ist nach wie vor die Hauptursache für Datenschutzverletzungen. Fehler, wie das Versenden sensibler Dateien an die falschen Empfänger, der Verlust eines Geräts oder Phishing-Angriffe, können leicht dazu führen, dass wichtige Informationen gefährdet werden.

Investitionen in Sicherheitsschulungen sind für jedes Unternehmen notwendig, um die Mitarbeiter über Risiken und Präventivmaßnahmen aufzuklären. Außerdem können Automatisierungstools wie DLP-Lösungen dabei helfen, die versehentliche Offenlegung sensibler Daten zu erkennen und zu verhindern.

Best Practices für die Aufrechterhaltung der Datensicherheit

Wir haben zwar schon einige Möglichkeiten aufgezeigt, wie du Risiken minimieren kannst, aber es gibt einige Grundprinzipien, die du bei der Erstellung deiner Datensicherheitsrichtlinie beachten solltest:

Implementierung robuster Zugangskontrollen

Eine wirksame Zugangskontrolle ist entscheidend, um den unbefugten Zugriff auf sensible Daten zu minimieren. Das Prinzip der geringsten Privilegien stellt sicher, dass die Nutzer/innen nur den für ihre Rolle notwendigen Zugang haben, um das Risiko eines versehentlichen oder absichtlichen Missbrauchs zu verringern.

Außerdem bietet die Multifaktor-Authentifizierung (MFA) eine zusätzliche Sicherheitsebene, indem sie mehrere Formen der Verifizierung für den Zugang verlangt.

Um die Zugriffskontrollrichtlinien wirksam durchzusetzen, solltest du die Benutzerrechte regelmäßig überprüfen und unnötigen Zugriff umgehend widerrufen. Verwende Tools für das Identitäts- und Zugriffsmanagement (IAM), um Prozesse zu automatisieren und einen klaren Prüfpfad für Zugriffsänderungen zu erstellen. Diese Schritte stellen sicher, dass nur befugte Personen mit sensiblen Daten arbeiten.

Regelmäßige Sicherheitsaudits und Überwachung

Kontinuierliche Überwachung und regelmäßige Sicherheitsprüfungen sind für die Aufrechterhaltung einer proaktiven Datensicherheitslage unerlässlich. Tools wie Intrusion Detection Systems (IDS) und Security Information and Event Management (SIEM) Plattformen können helfen, ungewöhnliche Aktivitäten und potenzielle Bedrohungen in Echtzeit zu erkennen.

Führe routinemäßige Audits durch, um Schwachstellen in deinen Systemen zu bewerten und die Einhaltung der Sicherheitsrichtlinien zu gewährleisten. Die Behebung von Schwachstellen, bevor sie ausgenutzt werden, verringert das Risiko von Verstößen und stellt sicher, dass das Bewusstsein für sich entwickelnde Bedrohungen erhalten bleibt. Immer mehr robuste Lösungen für Datensicherheit mit KI werden eingesetzt.

Datenverschlüsselung und Maskierung

Verschlüsselung ist eine der effektivsten Methoden, um Daten sowohl im Ruhezustand als auch bei der Übertragung zu schützen. Durch die Umwandlung von Informationen in ein unlesbares Format stellt die Verschlüsselung sicher, dass die Daten, selbst wenn sie abgefangen werden, ohne die entsprechenden Entschlüsselungsschlüssel unzugänglich bleiben. Zu den gängigen Verschlüsselungsmethoden gehören AES (Advanced Encryption Standard) für die Datenspeicherung und TLS (Transport Layer Security) für die sichere Kommunikation über Netzwerke.

Für sensible Daten, die in Test- oder Entwicklungsumgebungen verwendet werden, bietet die Datenmaskierung eine zusätzliche Schutzschicht. Durch die Maskierung werden reale Daten durch fiktive, aber realistische Werte ersetzt. So wird ein unbefugter Zugriff verhindert, während die Nutzbarkeit für Analysen und Tests erhalten bleibt. In unserem Kurs kannst du die Grundlagen des Datenschutzes und der Anonymisierung in Python lernen.

Datensicherheit im Cloud Computing

Eine der neuesten Grenzen der Datensicherheit ist die des Cloud Computing. Dieses Umfeld entwickelt sich rasant, daher ist es wichtig, mit den Entwicklungen Schritt zu halten, um die Vorschriften einzuhalten.

Herausforderungen der Cloud-Sicherheit

Cloud Computing bringt einzigartige Sicherheitsherausforderungen mit sich, wie z.B. Multitenancy (mehrere Organisationen nutzen dieselbe Infrastruktur) und das Modell der geteilten Verantwortung, bei dem die Anbieter die Sicherheit der Infrastruktur verwalten, während die Kunden ihre Daten und Anwendungen verwalten. Fehlkonfigurationen, schwache Zugangskontrollen und mangelnde Transparenz können sensible Daten in Cloud-Umgebungen offenlegen.

Um diese Herausforderungen zu bewältigen, solltest du ein Zugriffsmanagement mit rollenbasierten Berechtigungen und Multi-Faktor-Authentifizierung (MFA) einführen. Verwende Tools wie Cloud Security Posture Management (CSPM), um Fehlkonfigurationen zu erkennen und zu korrigieren. Verschlüsseln Sie Daten im Ruhezustand und bei der Übertragung und sorgen Sie für eine klare Abgrenzung der Verantwortlichkeiten zwischen Ihrem Unternehmen und den Cloud-Anbietern.

Mit unserem Online-Kurs kannst du die wichtigsten Prinzipien der Cloud-Sicherheit in Azure erlernen.

Datenausfallsicherheit und Redundanz

Ausfallsicherheit und Redundanz sind der Schlüssel zur Aufrechterhaltung von Sicherheit und Geschäftskontinuität in der Cloud. Regelmäßige Datensicherungen, Disaster-Recovery-Pläne und redundante Systeme minimieren die Auswirkungen von Datenverletzungen oder Systemausfällen. Backups sollten automatisiert, verschlüsselt und an mehreren Orten gespeichert werden, um einzelne Fehlerquellen zu vermeiden.

Für die Notfallwiederherstellung solltest du Strategien wie Geo-Redundanz und Failover-Systeme in Betracht ziehen, um die Betriebszeit auch bei kritischen Ereignissen sicherzustellen. Tools wie Cloud-basierte Disaster Recovery as a Service (DRaaS) können schnelle Wiederherstellungszeiten und geringere Ausfallzeiten bieten und helfen Unternehmen, den Betrieb aufrechtzuerhalten, ohne die Datenintegrität zu gefährden.

Sicherheit in hybriden und Multi-Cloud-Umgebungen

Hybrid- und Multi-Cloud-Strategien ermöglichen es Unternehmen, mehrere Cloud-Anbieter zu nutzen oder Cloud- und On-Premises-Systeme zu integrieren. Diese Ansätze machen es jedoch schwierig, in verschiedenen Umgebungen einheitliche Sicherheitsrichtlinien und -kontrollen aufrechtzuerhalten.

Zentralisierte Sicherheitsmanagement-Tools wie Cloud Access Security Broker (CASBs) und Unified Policy Management-Plattformen können die Konsistenz zwischen verschiedenen Anbietern sicherstellen. Überprüfe regelmäßig die Konfigurationen und wende das Prinzip der geringsten Berechtigung auf alle Systeme an. Der Ausgleich der Sicherheitsanforderungen zwischen den Anbietern erfordert eine klare Kommunikation, standardisierte Protokolle und eine sorgfältige Überwachung.

Einhaltung von Datensicherheitsvorschriften und regulatorischen Standards

Einer der wichtigsten Bereiche, die es zu beachten gilt, ist der der gesetzlichen Standards. Für Organisationen, die an ihrer Datensicherheit arbeiten, ist es wichtig, über die neuesten Gesetze informiert zu sein.

Wichtige Rahmenwerke zur Einhaltung von Vorschriften

Die Einhaltung von Datensicherheitsvorschriften ist für Unternehmen, die mit sensiblen Informationen umgehen, unerlässlich. Rahmenwerke wie die General Data Protection Regulation (GDPR ) in Europa, der Health Insurance Portability and Accountability Act (HIPAA) im Gesundheitswesen und der Payment Card Industry Data Security Standard (PCI DSS) in der Zahlungsabwicklung stellen strenge Anforderungen an den Datenschutz.

Diese Standards betonen Praktiken wie die Beschränkung des Datenzugriffs, die Verschlüsselung sensibler Informationen und die Führung detaillierter Protokolle für Prüfungszwecke. Um die Vorschriften einzuhalten, sollten Datenpraktiker/innen den Datenzugriff regelmäßig überwachen, Verschlüsselungstechnologien zum Schutz der Daten einsetzen und klare Berichtsverfahren einführen, um die Einhaltung der Vorschriften nachzuweisen.

Außerdem treten neue Gesetze wie das KI-EU-Gesetz in Kraft, mit denen die Unternehmen vertraut sein müssen.

Bereite dein Team auf das EU-KI-Gesetz vor

Stelle die Einhaltung von Vorschriften sicher und fördere Innovationen, indem du dein Team mit den nötigen KI-Fähigkeiten ausstattest. Beginne noch heute mit dem Aufbau deines KI-Schulungsprogramms mit DataCamp for Business.

Automatisierte Compliance-Berichterstattung einführen

Automatisierung kann die Einhaltung von Vorschriften vereinfachen, indem sie die Berichterstattungs- und Prüfungsprozesse rationalisiert. Tools wie Compliance-Management-Plattformen und Echtzeit-Überwachungslösungen ermöglichen es Unternehmen, die Einhaltung gesetzlicher Vorschriften kontinuierlich zu überwachen. Diese Tools können potenzielle Probleme identifizieren und kennzeichnen, prüfungsreife Berichte erstellen und verwertbare Erkenntnisse für die Einhaltung von Vorschriften liefern.

Durch die Automatisierung dieser Aufgaben verringern die Unternehmen das Risiko menschlicher Fehler und setzen Ressourcen frei, um sich auf strategische Verbesserungen zu konzentrieren. Automatisierte Systeme sorgen auch für eine schnellere Reaktion auf potenzielle Verstöße und minimieren die Risiken und Strafen für die Einhaltung von Vorschriften.

Aufbau einer Datensicherheitspolitik

Eine gut ausgearbeitete Datensicherheitsrichtlinie ist ein Eckpfeiler der Einhaltung von Vorschriften. Diese Richtlinie dient als Entwurf dafür, wie eine Organisation mit Sicherheitsvorfällen im Zusammenhang mit sensiblen Daten umgeht, sie schützt und auf sie reagiert.

Um eine umfassende Richtlinie zu erstellen, solltest du die wichtigsten Punkte berücksichtigen:

- Zugangskontrollen: Lege fest, wer Zugriff auf bestimmte Datentypen hat und wie Berechtigungen erteilt oder entzogen werden.

- Verfahren zur Datenverarbeitung: Skizziere Protokolle für die Speicherung, Verarbeitung und Übermittlung sensibler Informationen.

- Reaktion auf Verstöße: Erstelle einen klaren Plan zur Erkennung, Meldung und Eindämmung von Datenschutzverletzungen.

- Mitarbeiterschulung: Informiere dich regelmäßig über bewährte Sicherheitspraktiken und gesetzliche Anforderungen.

Ein Verständnis der Datenethik und neuer Compliance-Richtlinien wie der DSGVO ist unerlässlich, um deine Richtlinien auf branchenspezifische Standards zuzuschneiden und sicherzustellen, dass alle Beschäftigten ihre Rolle bei der Einhaltung der Vorschriften und dem Schutz sensibler Daten verstehen.

Tools und Technologien für die Datensicherheit

Wenn es um die Umsetzung von Datensicherheitsmaßnahmen geht, gibt es mehrere Bereiche, auf die du dich konzentrieren solltest:

Sicherheitsinformations- und Ereignisverwaltung (SIEM)

SIEM-Lösungen bieten einen zentralen Einblick in Sicherheitsereignisse im gesamten Netzwerk eines Unternehmens und sind daher von unschätzbarem Wert für die Erkennung von und Reaktion auf Bedrohungen. Durch das Zusammenfassen und Analysieren von Protokollen aus verschiedenen Quellen können SIEM-Plattformen verdächtige Muster erkennen und proaktiv auf mögliche Verstöße reagieren.

SIEM-Tools spielen auch eine wichtige Rolle bei der Einhaltung von Vorschriften, indem sie revisionssichere Berichte erstellen und detaillierte Protokolle führen, die von Rahmenwerken wie GDPR und PCI DSS gefordert werden. Funktionen wie Echtzeitwarnungen und Dashboards helfen Unternehmen, ihre Sicherheitssysteme kontinuierlich zu überwachen und effektiv auf Bedrohungen zu reagieren.

Lösungen zum Schutz vor Datenverlust (DLP)

DLP-Tools helfen dabei, unbefugte Datenübertragungen oder die versehentliche Preisgabe sensibler Informationen zu verhindern. Diese Lösungen überwachen und kontrollieren den Datenfluss innerhalb eines Unternehmens und gewährleisten die Einhaltung von Sicherheitsrichtlinien.

In B2B-Umgebungen, in denen cloudbasierte Zusammenarbeit und Datenaustausch üblich sind, schützen DLP-Tools Kundeninformationen und geschützte Daten. Sie ermöglichen eine sichere gemeinsame Nutzung durch Verschlüsselung oder die Beschränkung des Zugriffs auf bestimmte Nutzer/innen, wodurch das Risiko von Datenschutzverletzungen verringert und gleichzeitig die betriebliche Effizienz aufrechterhalten wird.

Lösungen für Verschlüsselung und Schlüsselverwaltung

Verschlüsselung ist die Grundlage für die Sicherung sensibler Informationen, indem sie Daten in ein unlesbares Format umwandelt, um unbefugten Zugriff zu verhindern. Moderne Verschlüsselungsmethoden wie AES (Advanced Encryption Standard) für die Speicherung und TLS (Transport Layer Security) für die Übertragung von Daten sorgen für Schutz vor Abhören oder Kompromittierung.

Die Schlüsselverwaltung regelt, wie Verschlüsselungsschlüssel erzeugt, gespeichert und abgerufen werden. Ohne eine angemessene Schlüsselverwaltung können auch verschlüsselte Daten missbraucht werden. Tools wie Hardware-Sicherheitsmodule (HSMs) oder Cloud-basierte Schlüsselverwaltungsdienste bieten eine sichere Speicherung und zentrale Kontrolle über die Verschlüsselungsschlüssel und stellen sicher, dass nur autorisierte Parteien sensible Daten entschlüsseln können.

Schaffung einer Kultur der Datensicherheit in deinem Unternehmen

Der Ausgangspunkt für die Aufrechterhaltung der Datensicherheit in deinem Unternehmen ist die Schaffung einer Kultur, in der das Konzept auf allen Ebenen der Organisation einen Schwerpunkt bildet. Es gibt mehrere Möglichkeiten, wie du das erreichen kannst:

Schulung und Sensibilisierung der Mitarbeiter

Regelmäßige Schulungen können den Mitarbeitern das Wissen vermitteln, um Phishing-Angriffe zu erkennen, Social-Engineering-Taktiken zu identifizieren und den richtigen Umgang mit Daten einzuhalten. DataCamp for Business ist eine großartige Lösung, um alle Beschäftigten über wichtige Themen der Datensicherheit und des Datenschutzes auf dem Laufenden zu halten. Mit DataCamp for Business können Unternehmen eigene Lernpfade für jedes Datenthema erstellen.

Um die Schulung effektiv und ansprechend zu gestalten, solltest du interaktive Elemente wie Simulationen von Phishing-E-Mails oder Rollenspiele einbauen. Nutze Gamification, um Anreize für die Teilnahme zu schaffen und Mitarbeiter zu belohnen, die starke Sicherheitspraktiken zeigen. Indem wir die Inhalte praxisnah und auf dem neuesten Stand halten, stellen wir sicher, dass die Beschäftigten auf die sich entwickelnden Bedrohungen vorbereitet sind.

Mit einer Plattform wie DataCamp for Business können Unternehmen eine starke Kultur des Datenschutzes und der Datensicherheit aufbauen und gleichzeitig die Datenkompetenz in vielen anderen Bereichen durch unsere umfangreiche Datenkursbibliothek fördern.

Befähige dein Team mit Data Literacy

Verbessere die Datenkompetenz und Entscheidungsfähigkeit deines Teams mit dem DataCamp for Business. Erhalte Zugang zu verschiedenen Kursen, praktischen Projekten und zentralen Einblicken für Teams von 2 oder mehr Personen.

Eine Kultur der Sicherheit durch Design etablieren

Ein Security-by-Design-Ansatz sorgt dafür, dass der Datenschutz in jeden Prozess und jede Entscheidung integriert wird. Diese Denkweise ermutigt Mitarbeiter/innen und Teams, der Sicherheit von Anfang an Priorität einzuräumen, egal ob sie mit Daten umgehen, Software entwickeln oder Systeme einrichten.

Zu den Strategien, um die Sicherheit in deinem Unternehmen zu verankern, gehören:

- Einbeziehung von Sicherheitskontrollen in jeder Phase der Softwareentwicklung, z. B. Code-Reviews und Schwachstellen-Scans.

- Vor der Einführung neuer Projekte oder Dienste eine Sicherheitsbewertung verlangen.

- Förderung des Einsatzes von sicheren Tools und Technologien für die Datenverarbeitung, wie verschlüsselte Speicherung und sichere Kommunikationsplattformen.

Fazit

Datensicherheit ist eine wichtige Säule für den Erfolg von Unternehmen und Einzelpersonen, die mit sensiblen Informationen arbeiten. Indem sie die grundlegenden Prinzipien verstehen, häufige Bedrohungen abwehren und wirksame Tools und Praktiken einsetzen, können Datenexperten dabei helfen, sichere Systeme aufzubauen, die Daten schützen, die Einhaltung von Vorschriften gewährleisten und das Vertrauen erhalten. Der Aufbau einer Sicherheitskultur in den Unternehmen verstärkt diese Bemühungen noch und macht den Datenschutz zu einem integralen Bestandteil aller Prozesse und Entscheidungen.

Für diejenigen, die neu im Thema sind, hilft unser Kurs Einführung in die Datensicherheit dabei, die Grundlagen mit interaktiven und praktischen Beispielen zu schaffen.

FAQ zur Datensicherheit

Was ist der Unterschied zwischen Datenschutz und Datensicherheit?

Der Datenschutz konzentriert sich darauf, wie personenbezogene Daten gesammelt, weitergegeben und verwendet werden, während die Datensicherheit die technischen Maßnahmen zum Schutz der Daten vor unbefugtem Zugriff oder Verstößen umfasst. Beides ist wichtig, um sensible Informationen zu schützen.

Was ist die CIA-Triade in der Datensicherheit?

Die CIA-Triade steht für Vertraulichkeit, Integrität und Verfügbarkeit. Es ist ein grundlegendes Modell der Datensicherheit, das sicherstellt, dass sensible Daten nur für befugte Nutzer/innen zugänglich sind, korrekt bleiben und bei Bedarf verfügbar sind.

Was sind Data Loss Prevention (DLP)-Lösungen, und wie funktionieren sie?

DLP-Lösungen verhindern den unbefugten Zugriff oder die versehentliche Weitergabe sensibler Daten, indem sie Datenbewegungen überwachen und kontrollieren. Sie sind besonders effektiv in Cloud- und B2B-Umgebungen, um eine sichere Zusammenarbeit zu gewährleisten.

Wie schützt die Verschlüsselung sensible Informationen?

Bei der Verschlüsselung werden die Daten in ein unlesbares Format umgewandelt, so dass nur autorisierte Nutzer mit den richtigen Entschlüsselungsschlüsseln darauf zugreifen können. Sie schützt Daten sowohl im Ruhezustand als auch bei der Übertragung.

Wie können Unternehmen eine Kultur der Datensicherheit schaffen?

Unternehmen können eine Sicherheitskultur aufbauen, indem sie ihre Mitarbeiter regelmäßig schulen, Sicherheitspraktiken in die Arbeitsabläufe einbetten und bei der Datenverarbeitung und Softwareentwicklung auf Sicherheit durch Design setzen.