Cursus

La sécurisation des identités des utilisateurs et la gestion des accès aux applications n'ont jamais été aussi complexes, en particulier avec l'évolution des applications modernes et des menaces. Tout au long de mon expérience en tant que développeur, j'ai constaté que des systèmes d'authentification robustes sont essentiels, mais que les créer de toutes pièces peut rapidement devenir une tâche colossale. C'est pourquoi je fais confiance à AWS Cognito, une plateforme puissante de gestion des identités et des accès qui simplifie l'authentification et l'autorisation, s'intègre facilement à d'autres services AWS et offre une sécurité de niveau entreprise dès le déploiement.

Dans ce guide, je vais vous présenter les principales fonctionnalités, l'architecture, la configuration et les capacités de sécurité avancées d'AWS Cognito afin de vous aider à créer des solutions sécurisées, évolutives et conviviales.

Si vous découvrez les services technologiques et de sécurité AWS, nous vous recommandons de suivre l'une de nos formations, telle que Technologie et services cloud AWS, Sécurité et gestion des risques liés à l'IAou Éthique de l'IA.

Qu'est-ce qu'AWS Cognito ?

Je considère AWS Cognito comme une évolution fondamentale dans la manière dont les développeurs abordent la gestion des identités pour les applications modernes. Ce service entièrement géré offre des fonctionnalités de gestion des identités et des accès clients (CIAM) qui éliminent la nécessité de créer des systèmes d'authentification à partir de zéro.

AWS Cognito est un service d'identité complet qui gère l'enregistrement, l'authentification et l'autorisation des utilisateurs pour les applications Web et mobiles. Il s'intègre parfaitement aux autres services AWS tout en prenant en charge les fournisseurs d'identité externes, créant ainsi une expérience d'authentification unifiée.

Je pense que la compréhension de son architecture est essentielle pour les développeurs qui créent des applications évolutives nécessitant une gestion sécurisée des utilisateurs, car elle a un impact direct sur la manière dont les utilisateurs interagissent avec les applications et accèdent aux ressources.

Principaux avantages d'AWS Cognito

Dans le cadre de mon travail avec divers systèmes d'identité, j'ai constaté que les avantages liés à la mise en œuvre d'AWS Cognito vont bien au-delà des capacités d'authentification de base. AWS Cognito transforme la manière dont les organisations abordent la gestion des identités en fournissant des solutions de niveau entreprise sans la complexité des systèmes traditionnels.

Gestion évolutive des identités et des accès clients (CIAM)

La nature sécurisée et évolutive de Cognito en fait une solution idéale pour la gestion des identités et des accès clients (CIAM), capable de gérer des millions d'utilisateurs sans compromettre les performances.

Le service s'adapte automatiquement à la demande, garantissant une expérience utilisateur constante pendant les pics de trafic ou les périodes de croissance. Les fonctionnalités de sécurité sont intégrées dès la conception et non ajoutées après coup, offrant ainsi une protection robuste contre les vulnérabilités courantes en matière d'authentification.

Intégration et personnalisation flexibles

L'intégration constitue un autre avantage significatif, car AWS Cognito prend en charge divers types d'applications, notamment les applications Web, mobiles et de bureau.

Le service offre de nombreuses options de personnalisation, permettant aux développeurs d'adapter les flux d'authentification aux exigences spécifiques de leur entreprise. Cette flexibilité s'étend à l'image de marque, à la conception de l'expérience utilisateur et à l'intégration avec les systèmes existants.

Gestion simplifiée des accès à l'ensemble des services AWS

AWS Cognito simplifie également la gestion des accès aux services et ressources AWS, éliminant ainsi la nécessité de maintenir plusieurs systèmes d'authentification. Les utilisateurs peuvent s'authentifier une seule fois et obtenir l'accès approprié à divers services AWS en fonction de leurs rôles et autorisations.

Des fonctionnalités de sécurité avancées améliorent les processus d'inscription et de connexion grâce à l'authentification multifactorielle, à l'authentification adaptative et à des capacités complètes de détection des menaces.

Cas d'utilisation courants d'AWS Cognito

D'après mon expérience sur divers projets, les applications d'AWS Cognito démontrent sa polyvalence dans différents secteurs et cas d'utilisation. La compréhension de ces scénarios aide les développeurs à identifier les stratégies de mise en œuvre optimales.

Engager les clients grâce à une authentification flexible

L'un des principaux cas d'utilisation consiste à interagir avec les clients grâce à des processus d'authentification flexibles et personnalisés. Les plateformes de commerce électronique utilisent AWS Cognito pour créer des expériences d'achat personnalisées, tandis que les plateformes de contenu s'en servent pour gérer l'accès par abonnement. Le service prend en charge l'intégration de la connexion via les réseaux sociaux, permettant aux utilisateurs de se connecter avec leurs comptes existants auprès de fournisseurs tels que Google, Facebook et d'autres, ce qui réduit les frictions lors du processus d'inscription.

Gestion des identités B2B dans les applications multi-locataires

Une deuxième application importante que j'ai rencontrée est la gestion des identités interentreprises (B2B) dans des applications multi-locataires, qui met en valeur les capacités d'AWS Cognito pour les entreprises. Les organisations peuvent créer des groupes d'utilisateurs distincts pour différents clients tout en conservant une gestion centralisée. Cette approche permet de proposer des solutions en marque blanche où chaque client conserve son image de marque et son expérience utilisateur tout en tirant parti d'une infrastructure partagée.

Sécurisation des autorisations de machine à machine (M2M)

Au-delà de l'authentification des utilisateurs, AWS Cognito excelle dans la sécurisation des autorisations machine-à-machine (M2M) pour les architectures IoT ou microservices, démontrant ainsi sa flexibilité technique. Les appareils IoT peuvent s'authentifier et recevoir des informations d'identification temporaires pour accéder à des ressources AWS spécifiques, tandis que les microservices peuvent valider les jetons utilisateur afin de garantir une autorisation appropriée. Cette fonctionnalité est essentielle pour les architectures distribuées modernes où plusieurs services doivent vérifier l'identité des utilisateurs.

Activation de l'accès aux ressources AWS basé sur les rôles

Enfin, l'un des cas d'utilisation les plus puissants que j'ai rencontrés est l'octroi d'un accès basé sur les rôles à des ressources AWS spécifiques. AWS Cognito s'intègre parfaitement à l'écosystème AWS plus large, permettant aux utilisateurs de bénéficier de différents niveaux d'accès à des services tels que compartiments S3, fonctions Lambda, et bien plus encore, en fonction de leurs rôles et attributs. Cela permet la mise en œuvre de systèmes d'autorisation sophistiqués et très précis.

Comprendre l'architecture AWS Cognito

L'architecture d'AWS Cognito s'articule autour de deux composants principaux qui fonctionnent ensemble pour fournir une gestion complète des identités. D'après mon expérience, la compréhension de ces éléments architecturaux est essentielle pour une mise en œuvre efficace.

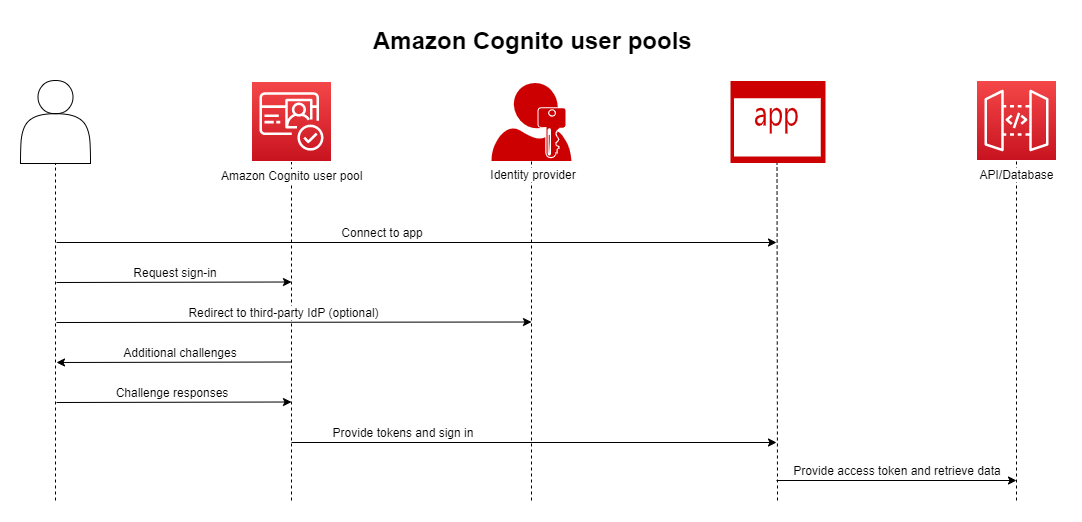

Pools d'utilisateurs : moteur d'authentification

Les pools d'utilisateurs constituent, selon moi, le moteur d'authentification au sein d'AWS Cognito. Ils gèrent tous les aspects liés à l'enregistrement des utilisateurs, à la connexion et à la gestion des profils. Ils gèrent les répertoires d'utilisateurs et fournissent des services d'authentification pour les applications, prenant en charge plusieurs méthodes d'authentification, notamment les combinaisons traditionnelles nom d'utilisateur/mot de passe, les fournisseurs d'identité sociale et les systèmes d'identité d'entreprise basés sur SAML.

Pools d'utilisateurs AWS Cognito

Il est important de noter que les options d'authentification ne se limitent pas aux informations d'identification de base. Les fournisseurs de services sociaux tels que Google, Facebook et Amazon peuvent être intégrés de manière transparente, permettant aux utilisateurs de se connecter à l'aide de leurs comptes existants.

Dans le cadre d'une utilisation en entreprise, l'intégration des identités via SAML et OpenID Connect permet aux organisations de conserver leur infrastructure d'identité actuelle tout en tirant parti des fonctionnalités d'AWS Cognito.

Les fonctionnalités de sécurité dans les pools d'utilisateurs constituent également des aspects essentiels à prendre en considération. Elles comprennent notamment une authentification multifactorielle (MFA) robuste, des politiques de mot de passe personnalisables et des options de récupération de compte.

Ces paramètres peuvent être configurés pour répondre aux politiques de l'organisation ou aux exigences réglementaires. Je recommande toujours de planifier les schémas d'attributs avant de créer des pools d'utilisateurs, car ces schémas définissent les informations collectées et stockées sur les utilisateurs, ce qui a une incidence sur les fonctionnalités et la conformité.

Pools d'identités : courtier d'autorisation

Les pools d'identités fonctionnent comme ce que j'appelle des courtiers d'autorisation, traduisant les identités authentifiées des utilisateurs en informations d'identification AWS temporaires. Contrairement aux pools d'utilisateurs, ils ne stockent pas les informations utilisateur. Au lieu de cela, ils se concentrent sur la fourniture d'un accès contrôlé aux ressources AWS sur la base d'identités vérifiées provenant de diverses sources.

La fonction principale des pools d'identités est de fournir des informations d'identification AWS temporaires via le service AWS Security Token Service (STS). Ces informations d'identification ont une durée de vie limitée et des autorisations spécifiques, conformément au principe du moindre privilège. Cette approche garantit que les utilisateurs et les applications ont uniquement accès aux ressources nécessaires à leurs opérations en cours.

Ce que j'apprécie particulièrement dans les pools d'identités, c'est leur capacité à associer les identités aux IAM à des rôles IAM à l'aide de règles basées sur des attributs. Ce mappage peut être basé sur les attributs des utilisateurs, leur appartenance à un groupe ou d'autres informations contextuelles. La flexibilité de ce système permet de mettre en place des schémas d'autorisation sophistiqués qui s'adaptent à différents types d'utilisateurs et à différentes exigences d'accès.

Pools d'utilisateurs et pools d'identités : Comprendre les différences

La distinction entre les pools d'utilisateurs et les pools d'identités est souvent source de confusion. Cependant, il est essentiel de bien comprendre leurs rôles respectifs :

- Les pools d'utilisateurs gèrent l'authentification, en vérifiant l' ité de l'utilisateur. Ils sont particulièrement adaptés aux scénarios nécessitant l'enregistrement des utilisateurs, des workflows de connexion, la gestion des profils et l'intégration avec des fournisseurs d'identité externes.

- Les pools d'identité gèrent les autorisations et déterminent les informations auxquelles l'utilisateur peut accéder. Ils sont utilisés pour attribuer l'accès aux ressources AWS aux utilisateurs authentifiés, qu'ils proviennent des pools d'utilisateurs AWS Cognito ou de fournisseurs externes.

Le support SDK diffère également entre les deux. Les pools d'utilisateurs offrent une prise en charge SDK complète pour les applications Web et mobiles axées sur la gestion des utilisateurs, tandis que les pools d'identités sont étroitement intégrés aux SDK AWS pour un accès temporaire et sécurisé aux ressources AWS.

Dans de nombreux cas, les deux composants sont utilisés conjointement. Les pools d'utilisateurs gèrent l'authentification, tandis que les pools d'identités facilitent l'autorisation d'accès aux services AWS.

Fonctionnement de l'authentification AWS Cognito

Il est essentiel que les développeurs comprennent le processus d'authentification afin de mettre en œuvre AWS Cognito de manière efficace et de résoudre les problèmes potentiels. Le flux de travail comprend plusieurs étapes distinctes conçues pour garantir une authentification sécurisée et efficace des utilisateurs.

Processus d'authentification étape par étape

Le processus d'authentification standard commence par l'inscription de l'utilisateur, au cours de laquelle il fournit les informations requises et vérifie son identité par e-mail ou SMS. Vous pouvez personnaliser ce processus afin d'inclure des étapes de vérification supplémentaires ou une intégration avec des systèmes d'identité externes.

Veuillez ensuite procéder à la connexion, qui consiste à vérifier les informations d'identification de l'utilisateur par rapport au pool d'utilisateurs. Une fois l'authentification réussie, AWS Cognito émetdes jetons Web JSON (JWT) d' s contenant les informations utilisateur. Ces jetons peuvent être utilisés pour accéder à des ressources et services protégés. Les jetons ont des durées d'expiration configurables et peuvent être actualisés pour maintenir les sessions utilisateur sans nécessiter de réauthentification.

Une fois les utilisateurs authentifiés, la gestion des sessions devient essentielle pour garantir qu'ils restent authentifiés lorsqu'ils interagissent avec l'application. AWS Cognito fournit des mécanismes intégrés pour l'actualisation des jetons, l'invalidation des sessions et la déconnexion sécurisée. Une gestion efficace des sessions renforce la sécurité tout en garantissant une expérience utilisateur fluide.

Synchronisation des données utilisateur avec AWS Cognito Sync

Pour les applications nécessitant une fonctionnalité multi-appareils, AWS Cognito Sync permet la synchronisation des données utilisateur liées à l'application sur tous les appareils et toutes les plateformes, créant ainsi une expérience cohérente, quel que soit le mode d'accès des utilisateurs aux applications. Cette fonctionnalité est particulièrement utile pour les applications mobiles, où les utilisateurs peuvent changer d'appareil.

La synchronisation des données améliore l'expérience utilisateur en conservant l'état des applications, les préférences des utilisateurs et les paramètres personnalisés d'une session à l'autre et d'un appareil à l'autre. Les cas d'utilisation courants incluent la synchronisation de la progression dans un jeu, des paramètres d'une application et du contenu généré par les utilisateurs. Le service gère la résolution des conflits lorsque des modifications de données surviennent simultanément sur plusieurs appareils.

Configuration de votre environnement AWS Cognito

Une configuration adéquate des composants AWS Cognito est essentielle pour une mise en œuvre réussie. Dans cette section, je vais vous fournir des conseils pratiques pour configurer votre environnement AWS Cognito.

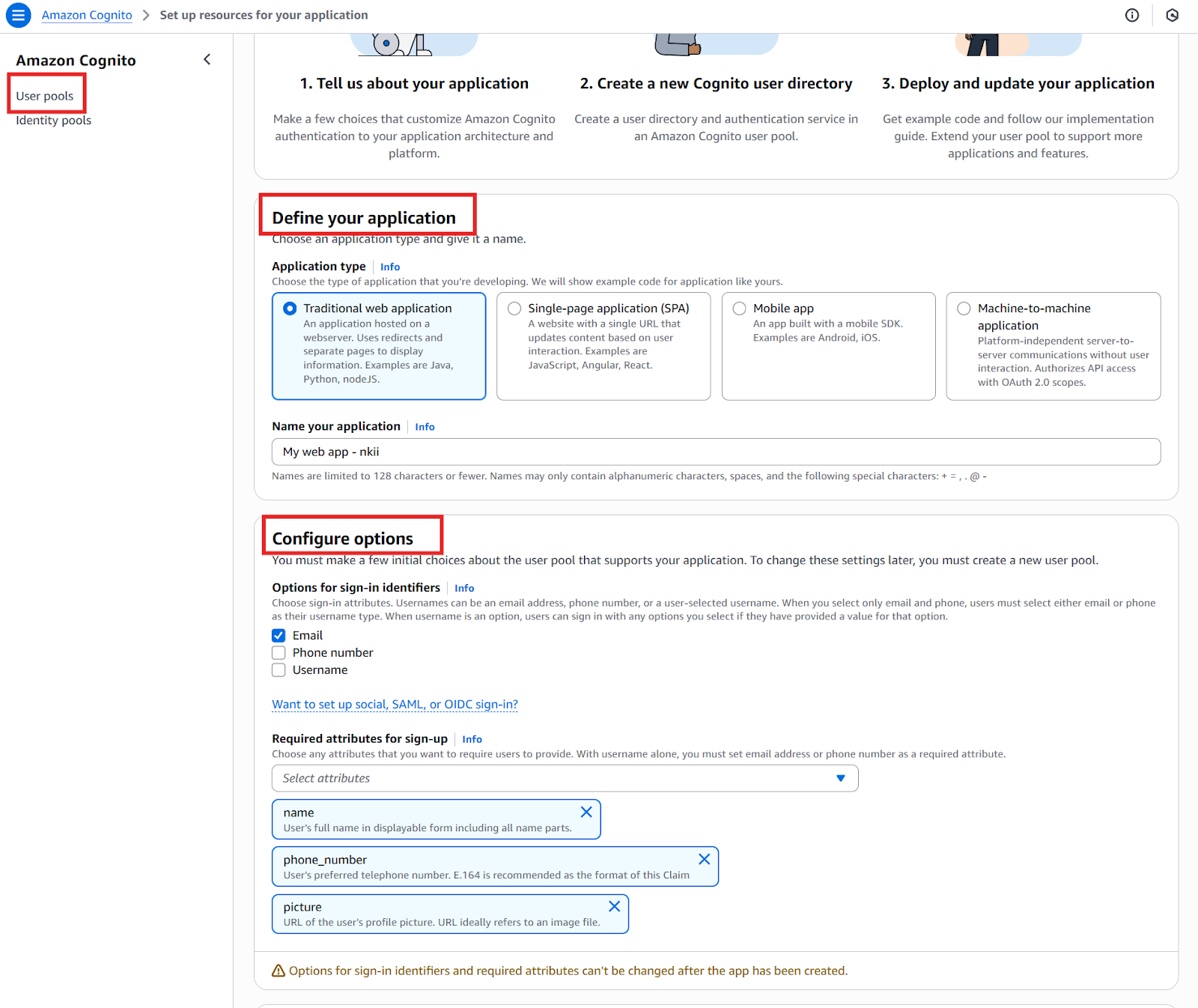

Création d'un pool d'utilisateurs

La configuration d'un pool d'utilisateurs implique plusieurs décisions de configuration importantes qui ont un impact direct sur les fonctionnalités et la sécurité. Le processus commence par la définition des paramètres de base, tels que le type d'application, le nom du pool et les attributs requis pour l'inscription et la connexion.

La configuration des méthodes d'authentification implique la sélection des options prises en charge pour l'enregistrement et la connexion des utilisateurs. Cela comprend la définition de politiques relatives aux mots de passe, l'activation ou la désactivation des options de connexion par nom d'utilisateur/adresse e-mail/numéro de téléphone, ainsi que la configuration de l'authentification multifacteur (MFA).

L'image ci-dessous présente la section des méthodes d'authentification dans le pool d'utilisateurs. Ici, vous pouvez configurer la manière dont votre pool d'utilisateurs gère les messages électroniques et les SMS pour les utilisateurs, définir des politiques de mot de passe et gérer d'autres paramètres d'authentification. Par exemple, vous pouvez définir des exigences relatives aux mots de passe, telles que la longueur minimale et la complexité des caractères, afin de renforcer la sécurité.

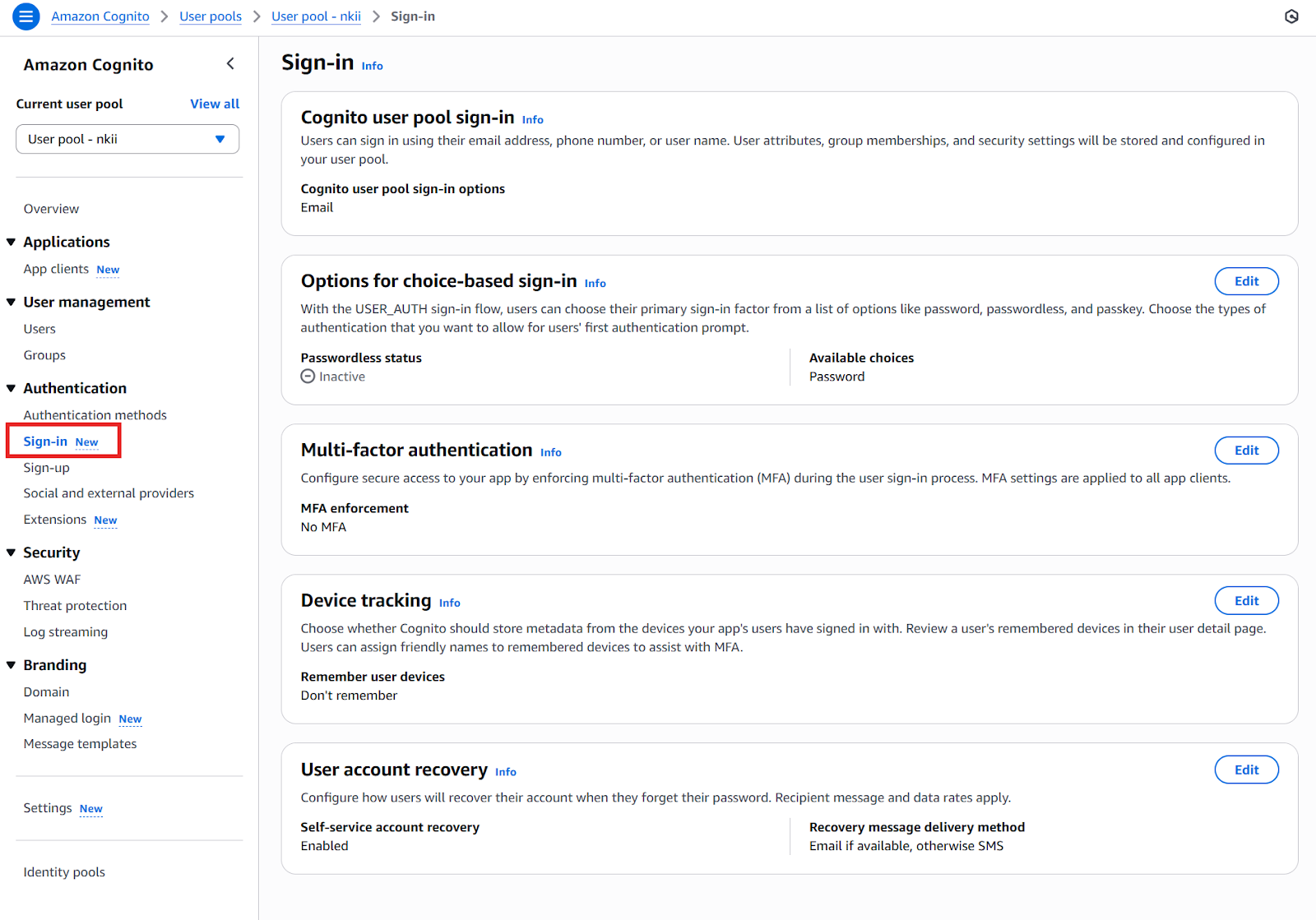

La section Connexion offre des options permettant de configurer l'expérience de connexion des utilisateurs. Ici, vous pouvez activer l'authentification multifactorielle (MFA) pour ajouter un niveau de sécurité supplémentaire et configurer le suivi des appareils afin de mémoriser les appareils des utilisateurs. Vous pouvez également configurer la manière dont les utilisateurs peuvent récupérer leur compte s'ils oublient leur mot de passe, comme indiqué dans la section Récupération du compte utilisateur.

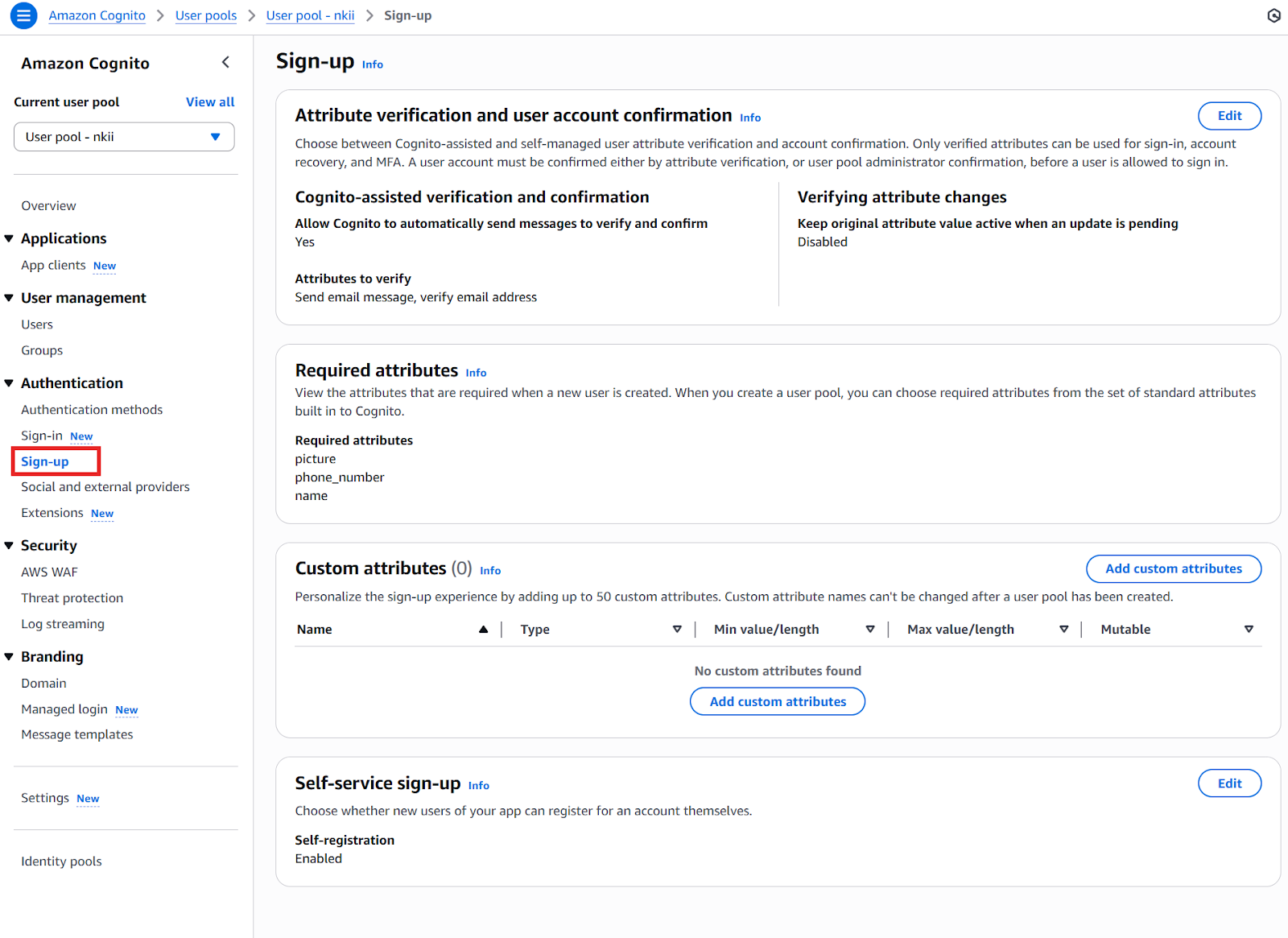

La section Inscription vous permet de gérer le processus d'inscription des nouveaux utilisateurs. Comme illustré dans l'image, vous pouvez choisir d'activer l'envoi automatique de messages par AWS Cognito afin de vérifier et de confirmer les attributs des utilisateurs. Vous pouvez également spécifier les attributs requis pour les nouveaux utilisateurs, tels que la photo, le numéro de téléphone et le nom. C'est ici que vous déterminez quelles informations sont collectées auprès des utilisateurs lors de leur inscription.

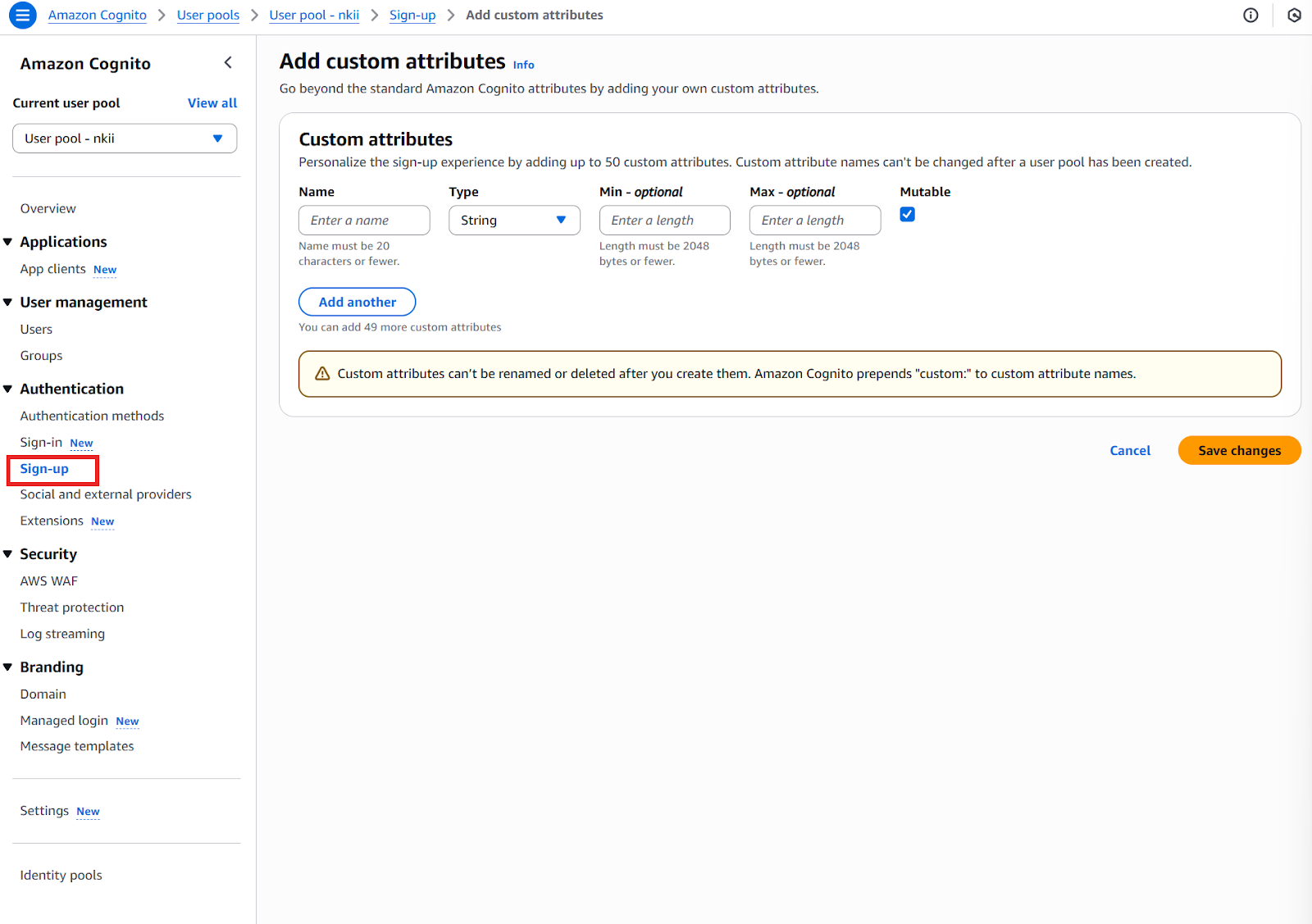

La définition des schémas d'attributs constitue une autre étape essentielle. Vous pouvez choisir parmi des attributs standard (par exemple, adresse e-mail, numéro de téléphone) ou définir des attributs personnalisés adaptés aux besoins spécifiques de votre application. Ces attributs déterminent les informations utilisateur qui sont collectées et la manière dont elles sont utilisées. De plus, vous pouvez personnaliser les revendications de jetons afin d'inclure les données utilisateur pertinentes utilisées dans les décisions d'autorisation au sein de votre application.

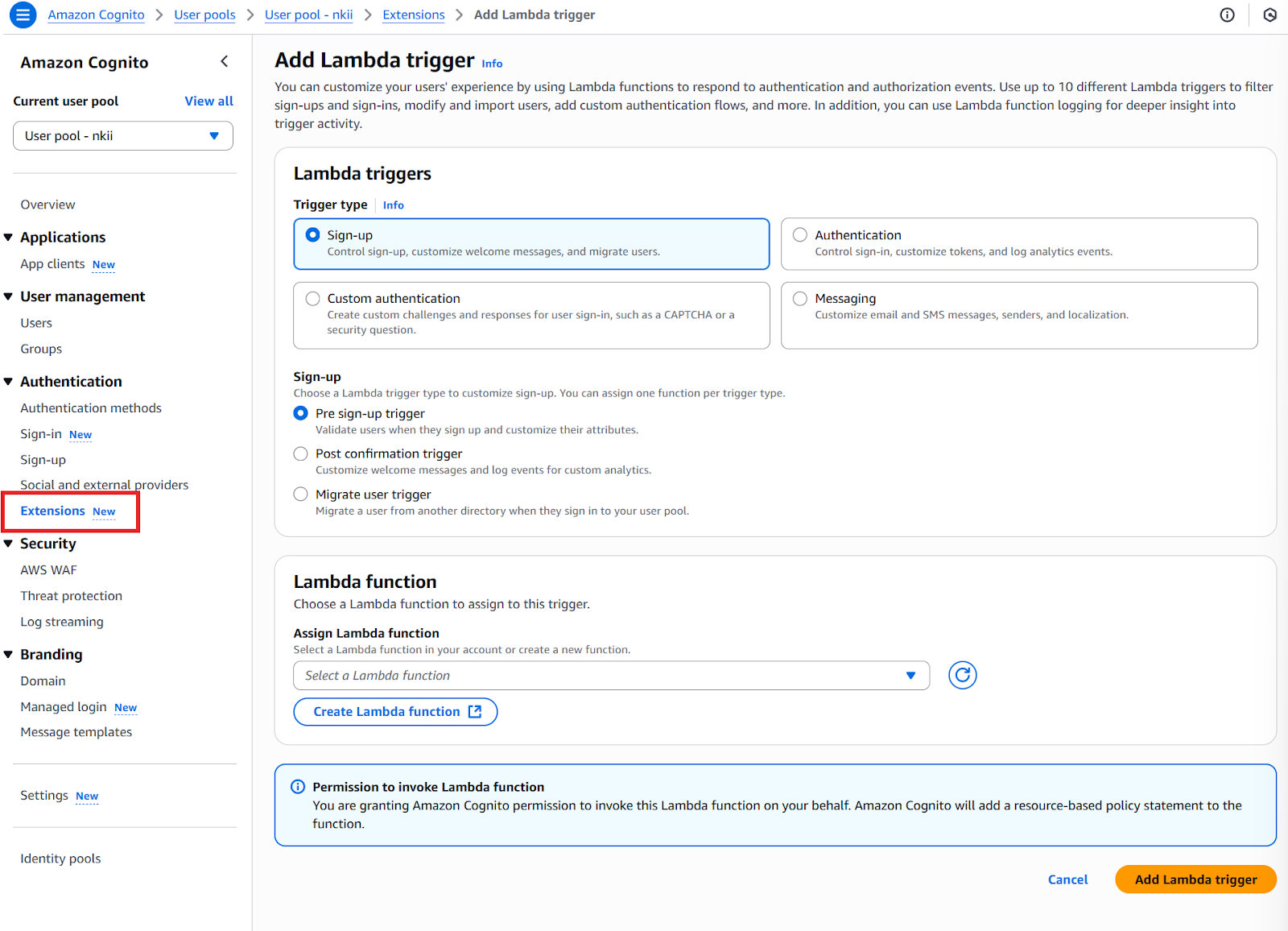

Pour une personnalisation plus avancée, AWS Cognito prend en charge les déclencheurs Lambda (abordés dans le chapitre suivant), vous permettant d'intégrer une logique métier à différentes étapes du workflow d'authentification. L'image affiche les options permettant d'ajouter un déclencheur Lambda, par exemple pour les événements d'inscription ou d'authentification personnalisée. Vous pouvez utiliser ces déclencheurs pour filtrer les inscriptions, modifier les utilisateurs ou ajouter des flux d'authentification personnalisés.

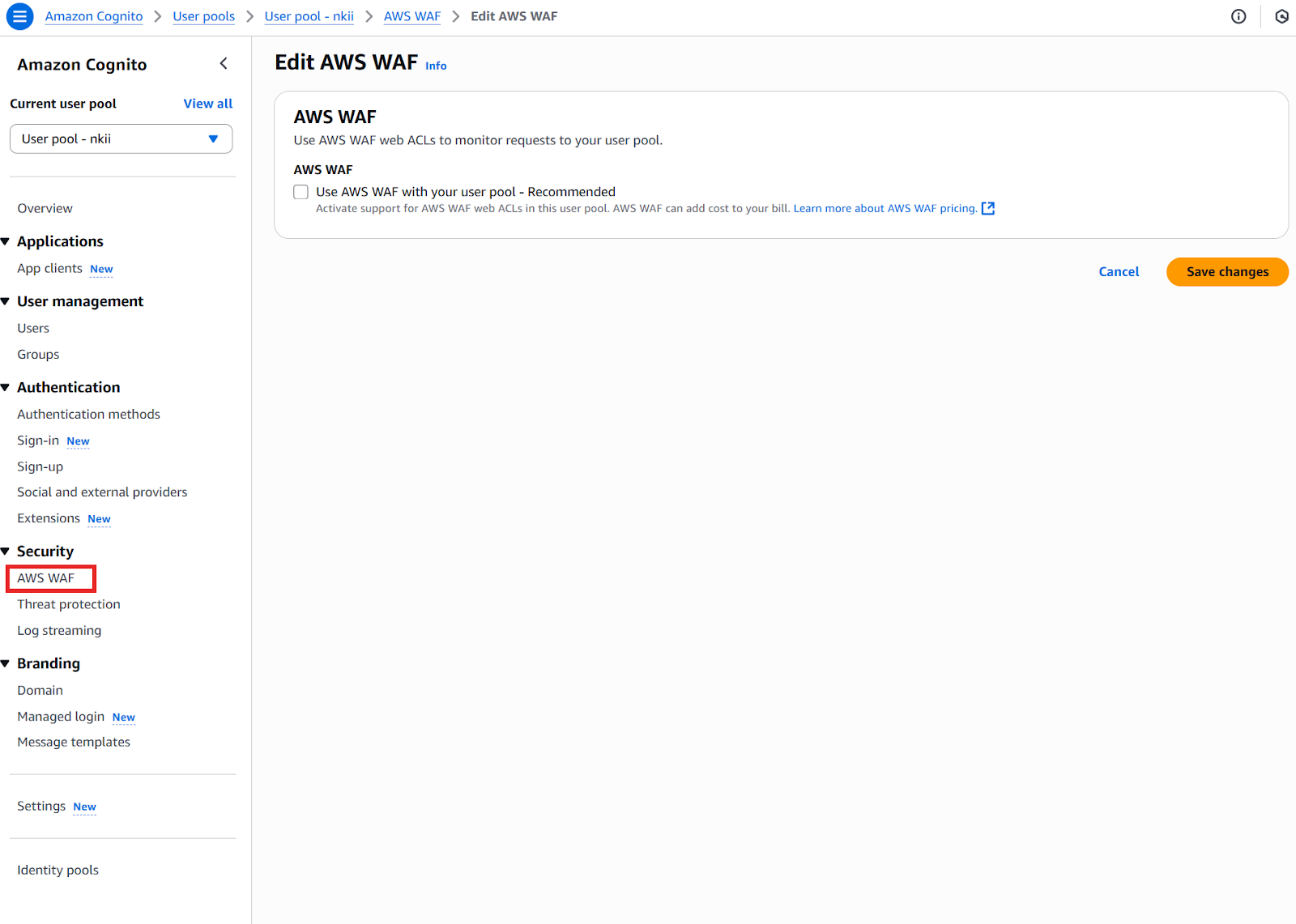

Les paramètres de sécurité améliorent encore la configuration de votre pool d'utilisateurs, comme illustré dans l'image. Il s'agit notamment des éléments suivants :

- Intégration AWS WAF (pare-feu pour applications Web) (abordée dans le chapitre suivant)

- Authentification adaptative pour détecter et répondre aux comportements suspects

- Détection des identifiants compromis pour avertir les utilisateurs des violations potentielles

- Enregistrez les journaux sur Amazon CloudWatch ou d'autres services pour auditer et surveiller l'activité d'authentification.

Tous ces paramètres doivent être conformes aux exigences de conformité de votre application, aux attentes des utilisateurs en matière d'expérience utilisateur et à votre modèle de menaces.

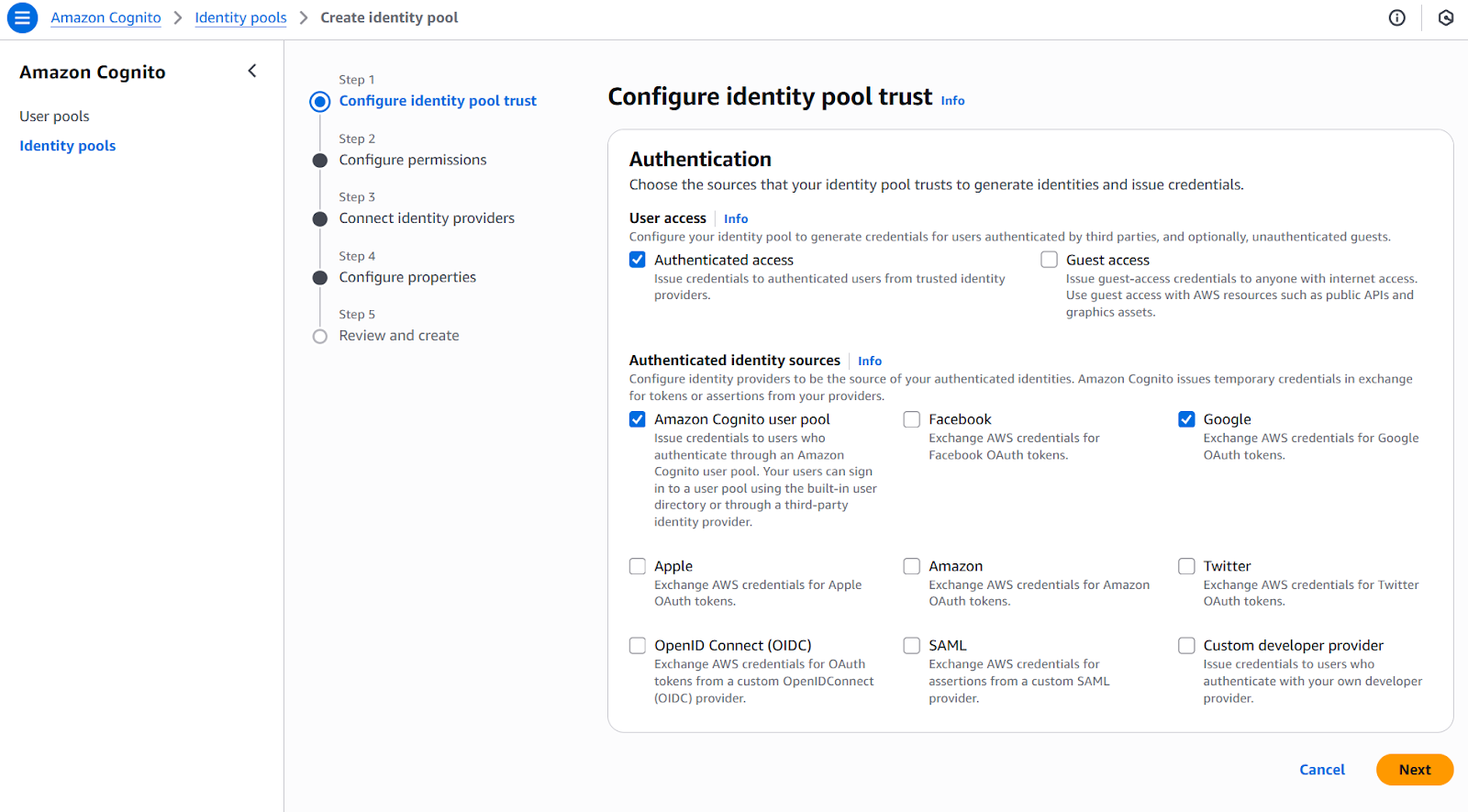

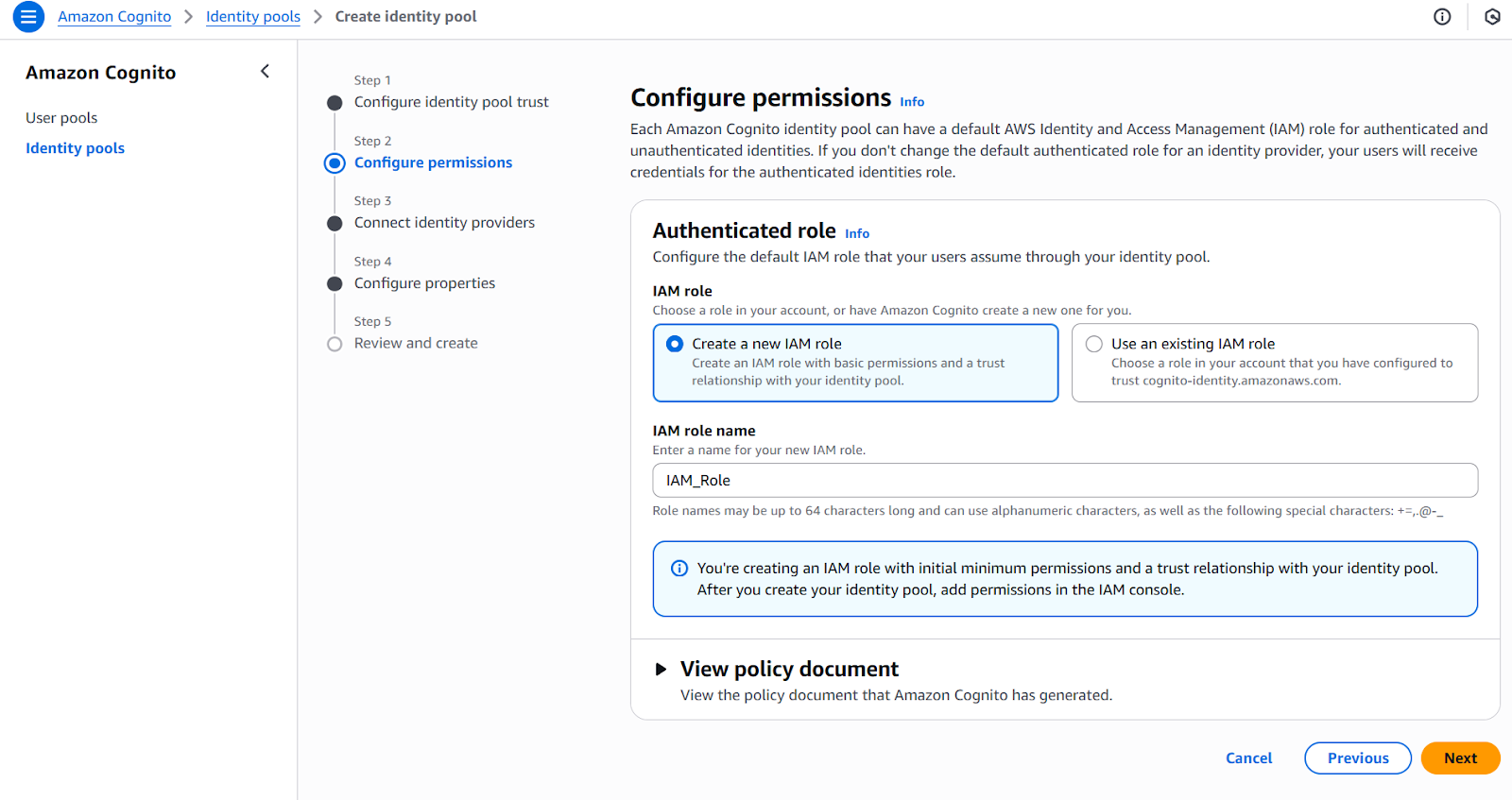

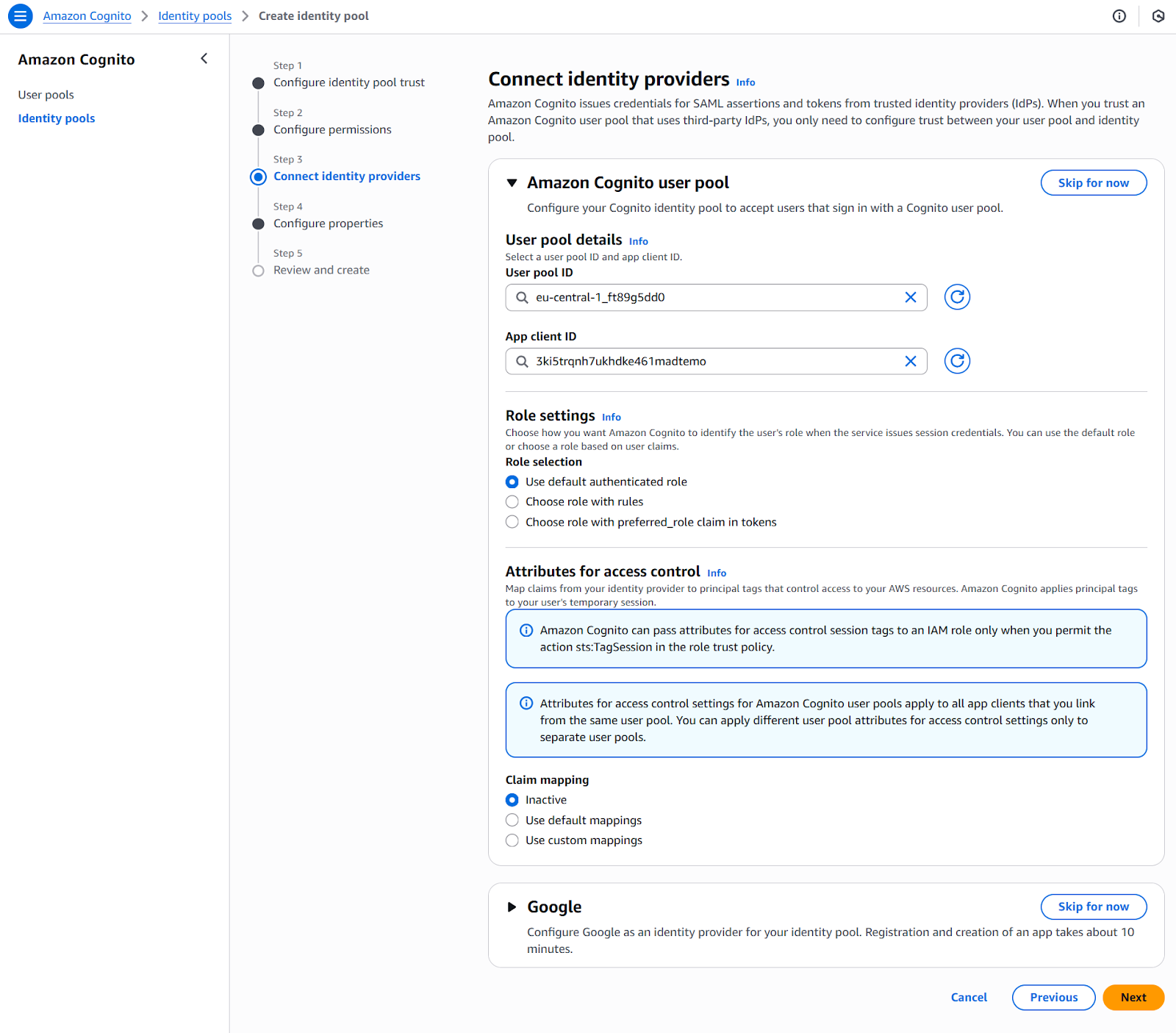

Configuration d'un pool d'identités

Lors de la configuration des pools d'identités, l'objectif est de fournir aux utilisateurs authentifiés un accès aux services AWS en émettant des informations d'identification AWS temporaires via le service AWS Security Token Service (STS). Voici l'approche que je recommande pour configurer un pool d'identités :

- Veuillez créer un nouveau pool d'identités : Commencez par créer un pool d'identités à l'aide de la console AWS Cognito ou de l'interface CLI AWS. Veuillez attribuer un nom et activer l'accès pour les utilisateurs authentifiés.

- Connecter les fournisseurs d'identité : Veuillez indiquer les fournisseurs d'authentification que vous souhaitez utiliser. Il peut s'agir notamment :

- Pools d'utilisateurs AWS Cognito (pour les utilisateurs enregistrés via votre application)

- Fournisseurs d'identité sociale (par exemple, Google, Facebook, Apple)

- Fournisseurs d'identité d'entreprise basés sur SAML pour les fournisseurs d'identité d'entreprise

- Fournisseurs OpenID Connect (OIDC) fournisseurs

- Définir les rôles IAM : Configurez des rôles IAM pour les utilisateurs authentifiés et non authentifiés. Ces rôles déterminent les ressources AWS auxquelles les utilisateurs peuvent accéder. Les rôles non authentifiés peuvent être utilisés pour l'accès invité (si nécessaire), tandis que les rôles authentifiés sont généralement associés aux utilisateurs connectés.

En combinant les pools d'utilisateurs et les pools d'identités, vous pouvez mettre en œuvre une solution d'authentification et d'autorisation complète, sécurisée, évolutive et profondément intégrée à l'écosystème AWS.

Sécurité avancée et personnalisation

Au-delà de l'authentification de base, AWS Cognito propose des fonctionnalités de sécurité avancées et des options de personnalisation qui renforcent la sécurité et les fonctionnalités des applications.

Atténuation des menaces et fonctionnalités de sécurité

AWS Cognito comprend plusieurs mécanismes intégrés pour aider à se prémunir contre les menaces de sécurité et garantir la conformité :

- L'intégration AWS WAF (pare-feu pour applications Web) de l' protège votre application contre les exploits Web courants tels que l'injection SQL et le cross-site scripting (XSS). Les règles WAF peuvent être appliquées aux points de terminaison de votre pool d'utilisateurs afin de filtrer les requêtes malveillantes.

- L' de détection des identifiants compromis identifie automatiquement lorsque les identifiants d'un utilisateur apparaissent dans des violations de données connues. Lorsqu'une correspondance est trouvée, AWS Cognito peut inviter les utilisateurs à réinitialiser leur mot de passe ou bloquer l'accès jusqu'à ce que le problème soit résolu.

- L'authentification basée sur les risques évalue le comportement des utilisateurs et les signaux contextuels (tels que l'adresse IP, l'empreinte digitale de l'appareil et la localisation) afin d'identifier les tentatives de connexion potentiellement suspectes. En fonction du niveau de risque évalué, AWS Cognito peut :

- Demande de vérification supplémentaire (par exemple, authentification multifactorielle)

- Refuser l'accès

- Ou autoriser la connexion avec des alertes pour la surveillance.

- Des pistes d'audit peuvent être créées en diffusant les journaux AWS Cognito vers Amazon CloudTrail. Amazon CloudWatch, AWS CloudTraill ou d'autres outils d'observabilité. Ces journaux sont indispensables pour surveiller l'activité d'authentification, faciliter les audits de conformité et mener des enquêtes approfondies après des incidents de sécurité.

Ensemble, ces fonctionnalités de sécurité constituent la base d'une protection des identités de niveau professionnel qui s'adapte aux besoins de vos applications.

Extension des fonctionnalités avec les déclencheurs Lambda

Les déclencheurs AWS Lambda permettent aux développeurs d'intégrer une logique personnalisée dans le flux de travail d'authentification et de gestion des utilisateurs AWS Cognito. Ces déclencheurs améliorent la flexibilité en permettant la validation, l'enrichissement, l'intégration avec des systèmes externes et la personnalisation de l'expérience utilisateur à différentes étapes du cycle de vie de l'authentification.

Les fonctions Lambda sont invoquées par AWS Cognito lors d'événements spécifiques tels que l'inscription d'un utilisateur, la connexion, la génération d'un jeton ou la livraison d'un message. Il est essentiel de comprendre les types de déclencheurs, le contexte d'exécution et la gestion des erreurs pour gérer et déployer des fonctions efficaces.

Cas d'utilisation courants des déclencheurs Lambda

- s de validation avant inscription: Veuillez vous assurer que les utilisateurs remplissent certaines conditions (par exemple, restrictions relatives au domaine de messagerie, champs personnalisés).

- Actions post-confirmation: Déclenchez des messages de bienvenue ou intégrez-les à des systèmes de marketing et de CRM.Flux d'authentification personnalisés: Mettez en place des procédures de connexion en plusieurs étapes, telles que des CAPTCHA, des codes d'accès ou des questions de sécurité.

- s relatives à la migration des utilisateurs: Migrez en toute transparence les utilisateurs provenant de fournisseurs d'identité externes lors de leur première connexion.

- s relatives à la personnalisation des jetons: Ajoutez des revendications supplémentaires aux jetons pour une logique d'autorisation plus précise.

- s de personnalisation des messages: Personnalisez le contenu des e-mails/SMS ou localisez les messages en fonction des attributs des utilisateurs.

Chaque point de déclenchement prend en charge une seule fonction Lambda, et certains événements (tels que l'authentification personnalisée) nécessitent plusieurs déclencheurs coordonnés. Les déclencheurs s'exécutent dans un AWS Lambda et doivent être conçus en tenant compte des performances, de la gestion des erreurs et de la sécurité.

Intégration avec les services AWS et les fournisseurs externes

Comme je l'ai souligné précédemment, les capacités d'intégration d'AWS Cognito étendent ses fonctionnalités au-delà de l'authentification de base, permettant ainsi de mettre en place des solutions d'identité complètes qui peuvent fonctionner avec d'autres services AWS et des fournisseurs externes.

Intégration des services AWS

AWS Cognito peut s'intégrer directement à API Gateway pour sécuriser l'accès aux API. Lorsqu'un utilisateur s'authentifie via AWS Cognito, le service émet des jetons Web JSON (JWT) contenant les revendications de l'utilisateur. Ces jetons sont utilisés pour autoriser les requêtes vers les points de terminaison API protégés, garantissant ainsi que seuls les utilisateurs authentifiés disposant des autorisations appropriées peuvent accéder aux services backend. Les revendications utilisateur intégrées aux jetons, telles que l'appartenance à un groupe ou des attributs personnalisés, peuvent être évaluées par les services en aval afin d'appliquer un contrôle d'accès granulaire.

Les développeurs peuvent améliorer encore l'intégration à l'aide du AWS Amplify Framework, qui simplifie le processus de connexion d'AWS Cognito aux applications Web et mobiles. Amplify fournit des composants d'authentification prêts à l'emploi, gère automatiquement la gestion des jetons et simplifie la configuration backend. Cela réduit considérablement le temps de développement tout en respectant les meilleures pratiques en matière de sécurité, ce qui permet aux équipes de se concentrer davantage sur les fonctionnalités du produit plutôt que sur l'infrastructure.

Fédération d'identité externe

AWS Cognito prend également en charge l'intégration avec des fournisseurs d'identité externes, ce qui permet la connexion via les réseaux sociaux et l'authentification d'entreprise. Les applications peuvent permettre aux utilisateurs de se connecter à l'aide de comptes existants auprès de fournisseurs tels que Google, Facebook ou Apple, ainsi que de systèmes SAML ou OpenID Connect (OIDC) d'entreprise. Pour ce faire, il est nécessaire de configurer les fournisseurs d'identité dans la console AWS Cognito et de les associer à des pools d'utilisateurs ou à des pools d'identités.

La fédération des identités externes via AWS Cognito centralise la gestion des utilisateurs, même lorsque l'authentification est gérée par des systèmes tiers. Cette consolidation simplifie l'audit, améliore la visibilité en matière de sécurité et garantit la conformité aux politiques organisationnelles. Pour les utilisateurs finaux, cela se traduit par une expérience de connexion simplifiée qui élimine la nécessité de gérer plusieurs identifiants sur différents services.

Sécurité et protection des données

La sécurité dans AWS Cognito va également au-delà de la simple authentification, englobant une protection complète des données et le respect de la conformité réglementaire. Cela garantit la protection des informations utilisateur et l'intégrité des applications tout au long du cycle de vie des identités.

Chiffrement des données et conformité

Les données utilisateur au sein d'AWS Cognito sont protégées par cryptage, tant au repos qu'en transit, garantissant ainsi une sécurité de bout en bout pour les informations sensibles. Les données stockées dans les pools d'utilisateurs et les pools d'identités sont cryptées à l'aide de clés gérées par AWS, tandis que la communication entre les clients et les services AWS utilise les protocoles TLS pour sécuriser les échanges de données.

AWS Cognito respecte plusieurs normes et cadres de conformité du secteur, notamment le RGPD pour la confidentialité des données, la loi HIPAA pour la sécurité des informations de santé et les certifications SOC (Service Organization Controls). Ces certifications aident les organisations à respecter des exigences réglementaires strictes tout en gérant les identités et le contrôle d'accès.

Fonctions de sécurité avancées

Comme indiqué dans les chapitres précédents, AWS Cognito offre des fonctionnalités de sécurité avancées pour renforcer la protection et détecter les menaces potentielles. L'authentification adaptative évalue les signaux de risque lors des tentatives de connexion et peut imposer des étapes de vérification supplémentaires, telles que l'authentification multifacteur (MFA), lorsqu'un comportement suspect est détecté. Le suivi des appareils permet de surveiller les appareils des utilisateurs afin d'identifier les modèles d'accès inhabituels ou non autorisés.

Pour une surveillance continue de la sécurité, AWS Cognito s'intègre à AWS CloudWatch et CloudTrail, fournissant des journaux détaillés et des mesures sur les événements d'authentification et l'utilisation des API. Ces outils permettent la détection en temps réel des anomalies et prennent en charge les workflows automatisés de réponse aux incidents, contribuant ainsi à maintenir la sécurité de votre application.

Considérations opérationnelles et meilleures pratiques

La mise en œuvre réussie d'AWS Cognito nécessite une attention particulière aux facteurs opérationnels qui influencent les performances, la rentabilité et la maintenabilité à long terme. La prise en compte de ces considérations garantit que votre système de gestion des identités s'adapte de manière fiable aux besoins de vos applications.

Tarification et sélection des niveaux

AWS Cognito propose différents niveaux de tarification qui varient en fonction des fonctionnalités et des capacités, notamment le nombre d'utilisateurs actifs par mois et les options d'authentification disponibles.

Pour choisir le niveau approprié, il est nécessaire d'évaluer le volume d'utilisateurs de votre application, les fonctionnalités de sécurité requises et la croissance prévue. Le choix du niveau approprié permet d'équilibrer la gestion des coûts et les fonctionnalités nécessaires pour répondre efficacement aux besoins de vos utilisateurs et de votre entreprise.

Stratégies de déploiement mondial

Pour les applications destinées à une base d'utilisateurs mondiale, le déploiement d'AWS Cognito dans plusieurs régions AWS peut réduire la latence et améliorer la disponibilité. Toutefois, de tels déploiements nécessitent des stratégies visant à garantir la cohérence et la synchronisation des données entre les régions.

Les approches courantes que je recommande comprennent l'utilisation de configurations de régions principales et secondaires ou la gestion de pools d'utilisateurs régionaux avec des mécanismes de réplication ou de synchronisation des données. Une planification adéquate permet de relever des défis tels que la cohérence finale, la gestion des basculements et la conformité aux exigences en matière de résidence des données.

Gestion et migration des attributs

Une gestion efficace des attributs utilisateur implique d'anticiper les modifications apportées aux schémas de données utilisateur et de planifier soigneusement les migrations. Lors de l'évolution des exigences en matière d'attributs ou de la migration à partir de systèmes d'identité existants, je souligne toujours l'importance de concevoir des mises à jour de schémas flexibles qui minimisent les perturbations.

AWS Cognito prend en charge les attributs personnalisés et permet le mappage des attributs lors des migrations, ce qui garantit des transitions fluides. Les meilleures pratiques comprennent des tests approfondis, la gestion des versions des schémas et une communication claire avec les utilisateurs afin de garantir l'intégrité des données et une expérience utilisateur fluide pendant les changements.

Conclusion

D'après mon expérience, AWS Cognito simplifie les complexités de la gestion moderne des identités grâce à une combinaison de flexibilité, d'évolutivité et de sécurité robuste. En distinguant clairement les pools d'utilisateurs et les pools d'identités, en tirant parti de fonctionnalités de sécurité avancées et en intégrant de manière transparente d'autres services AWS, j'ai constaté que cela simplifiait considérablement le développement d'applications sécurisées et conviviales.

Afin de maximiser la valeur d'AWS Cognito, je recommande de revoir régulièrement les configurations de sécurité, d'explorer les déclencheurs Lambda personnalisés et de surveiller de manière proactive les modèles d'accès des utilisateurs. Dans mes projets, une planification minutieuse et une gestion continue ont toujours été les clés du succès.

Pour continuer à vous informer, veuillez consulter les ressources suivantes :

FAQ AWS Cognito

Comment Amazon Cognito gère-t-il la synchronisation des données utilisateur entre différents appareils ?

Cognito Sync synchronise les données et les préférences des utilisateurs sur tous les appareils, garantissant ainsi la cohérence des applications et résolvant les conflits lorsque les données changent sur plusieurs appareils.

Quelles sont les principales différences entre les pools d'utilisateurs et les pools d'identités dans Amazon Cognito ?

Les pools d'utilisateurs gèrent l'authentification des utilisateurs et les données de profil ; les pools d'identités fournissent des informations d'identification AWS temporaires pour l'accès autorisé aux ressources AWS.

Pourriez-vous expliquer le processus de configuration des attributs personnalisés dans les pools d'utilisateurs Amazon Cognito ?

Lors de la création du pool d'utilisateurs, définissez des attributs personnalisés dans le schéma afin de collecter des données utilisateur supplémentaires adaptées aux besoins de votre application.

Comment Amazon Cognito s'intègre-t-il aux fournisseurs d'identité sociale tels que Facebook et Google ?

Cognito relie les fournisseurs de réseaux sociaux dans le pool d'utilisateurs, permettant ainsi aux utilisateurs de se connecter avec leurs comptes sociaux existants pour une authentification transparente.

Quelles sont les fonctionnalités de sécurité avancées disponibles dans Amazon Cognito et comment fonctionnent-elles ?

Les fonctionnalités comprennent l'authentification multifactorielle, l'authentification adaptative basée sur les risques, la détection des identifiants compromis, l'intégration AWS WAF et la journalisation des audits pour une protection renforcée.

En tant que fondateur de Martin Data Solutions et Data Scientist freelance, ingénieur ML et AI, j'apporte un portefeuille diversifié en régression, classification, NLP, LLM, RAG, réseaux neuronaux, méthodes d'ensemble et vision par ordinateur.

- A développé avec succès plusieurs projets de ML de bout en bout, y compris le nettoyage des données, l'analyse, la modélisation et le déploiement sur AWS et GCP, en fournissant des solutions impactantes et évolutives.

- Création d'applications web interactives et évolutives à l'aide de Streamlit et Gradio pour divers cas d'utilisation dans l'industrie.

- Enseigne et encadre des étudiants en science des données et en analyse, en favorisant leur développement professionnel par le biais d'approches d'apprentissage personnalisées.

- Conception du contenu des cours pour les applications de génération augmentée par récupération (RAG) adaptées aux exigences de l'entreprise.

- Rédaction de blogs techniques à fort impact sur l'IA et le ML, couvrant des sujets tels que les MLOps, les bases de données vectorielles et les LLM, avec un engagement significatif.

Dans chaque projet que je prends en charge, je m'assure d'appliquer des pratiques actualisées en matière d'ingénierie logicielle et de DevOps, comme le CI/CD, le linting de code, le formatage, la surveillance des modèles, le suivi des expériences et la gestion robuste des erreurs. Je m'engage à fournir des solutions complètes, en transformant les connaissances sur les données en stratégies pratiques qui aident les entreprises à se développer et à tirer le meilleur parti de la science des données, de l'apprentissage automatique et de l'IA.