Lernpfad

Die Sicherung von Benutzeridentitäten und die Verwaltung des Anwendungszugriffs waren noch nie so kompliziert, vor allem weil moderne Apps immer größer werden und die Bedrohungen sich weiterentwickeln. In meiner Zeit als Entwickler habe ich gemerkt, dass gute Authentifizierungssysteme echt wichtig sind, aber sie von Grund auf neu zu entwickeln, kann schnell ganz schön anstrengend werden. Deshalb setze ich auf AWS Cognito, eine starke Plattform für Identitäts- und Zugriffsmanagement, die die Authentifizierung und Autorisierung vereinfacht, sich ganz einfach mit anderen AWS-Services verbinden lässt und sofort Sicherheit auf Unternehmensniveau bietet.

In diesem Leitfaden zeige ich dir die wichtigsten Funktionen, die Architektur, die Einrichtung und die erweiterten Sicherheitsfunktionen von AWS Cognito, damit du sichere, skalierbare und benutzerfreundliche Lösungen entwickeln kannst.

Wenn du noch nicht so vertraut mit AWS-Technologie und -Sicherheitsdiensten bist, solltest du einen unserer Kurse besuchen, zum Beispiel AWS Cloud-Technologie und -Servicesoder AI Security and Risk Managementoder KI-Ethik.

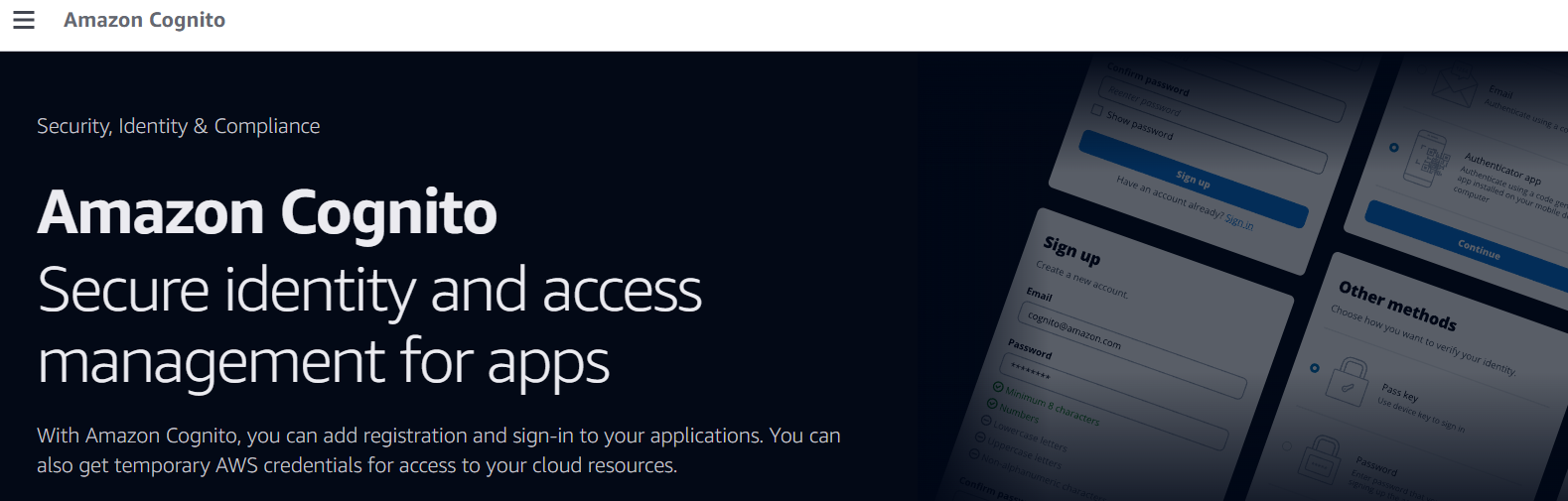

Was ist AWS Cognito?

Ich sehe AWS Cognito als einen echten Paradigmenwechsel in der Art und Weise, wie Entwickler Identitätsmanagement für moderne Anwendungen angehen. Dieser komplett verwaltete Service bietet Funktionen für die Verwaltung von Kundenidentitäten und -zugriff (CIAM), sodass du keine Authentifizierungssysteme von Grund auf neu aufbauen musst.

AWS Cognito ist ein umfassender Identitätsdienst, der die Registrierung, Authentifizierung und Autorisierung von Benutzern für Web- und mobile Anwendungen übernimmt. Es lässt sich super mit anderen AWS-Services verbinden und unterstützt auch externe Identitätsanbieter, sodass du eine einheitliche Authentifizierung bekommst.

Ich denke, dass es für Entwickler, die skalierbare Anwendungen mit sicherer Benutzerverwaltung erstellen, echt wichtig ist, die Architektur zu verstehen, da sie direkt beeinflusst, wie Benutzer mit Anwendungen interagieren und auf Ressourcen zugreifen.

Die wichtigsten Vorteile von AWS Cognito

Bei meiner Arbeit mit verschiedenen Identitätssystemen habe ich gemerkt, dass die Vorteile von AWS Cognito weit über die grundlegenden Authentifizierungsfunktionen hinausgehen. AWS Cognito macht die Identitätsverwaltung in Unternehmen total anders, weil es Lösungen für Firmen bietet, ohne dass man sich mit den komplizierten alten Systemen rumschlagen muss.

Skalierbares Kundenidentitäts- und Zugriffsmanagement (CIAM)

Dank seiner sicheren und skalierbaren Architektur eignet sich Cognito ideal für das Customer Identity and Access Management (CIAM) und kann Millionen von Benutzern verwalten, ohne dass die Performance darunter leidet.

Der Service passt sich automatisch an den Bedarf an, sodass auch bei Traffic-Spitzen oder Wachstumsphasen alles reibungslos läuft. Die Sicherheitsfunktionen sind nicht nachträglich eingebaut, sondern von Anfang an dabei und bieten so einen soliden Schutz vor gängigen Schwachstellen bei der Authentifizierung.

Flexible Integration und Anpassung

Die Integration ist ein weiterer großer Vorteil, weil AWS Cognito verschiedene App-Typen unterstützt, zum Beispiel Web-, Mobil- und Desktop-Apps.

Der Service bietet jede Menge Anpassungsmöglichkeiten, sodass Entwickler die Authentifizierungsabläufe genau auf die speziellen Anforderungen ihres Unternehmens abstimmen können. Diese Flexibilität gilt auch für das Branding, das Design der Benutzererfahrung und die Integration in bestehende Systeme.

Einfacheres Zugriffsmanagement für alle AWS-Services

AWS Cognito macht auch die Zugriffsverwaltung für AWS-Services und -Ressourcen einfacher, sodass du nicht mehr mehrere Authentifizierungssysteme verwalten musst. Benutzer müssen sich nur einmal anmelden und erhalten dann je nach ihren Rollen und Berechtigungen Zugriff auf verschiedene AWS-Dienste.

Erweiterte Sicherheitsfunktionen machen die Anmeldung und Registrierung sicherer, dank Multi-Faktor-Authentifizierung, adaptiver Authentifizierung und umfassenden Funktionen zur Erkennung von Bedrohungen.

Häufige Anwendungsfälle für AWS Cognito

Aus meiner Erfahrung mit verschiedenen Projekten zeigen die Anwendungen von AWS Cognito, wie vielseitig es in verschiedenen Branchen und Anwendungsfällen eingesetzt werden kann. Wenn man diese Szenarien versteht, kann man als Entwickler besser die besten Strategien für die Umsetzung finden.

Kunden mit flexibler Authentifizierung begeistern

Ein Hauptanwendungsfall ist die Kundenbindung durch flexible, maßgeschneiderte Authentifizierungsabläufe. E-Commerce-Plattformen nutzen AWS Cognito, um personalisierte Einkaufserlebnisse zu schaffen, während Content-Plattformen damit den Zugriff auf Abonnements verwalten. Der Service unterstützt die Integration von Social Logins, sodass sich Nutzer mit ihren bestehenden Konten von Anbietern wie Google, Facebook und anderen anmelden können, was den Registrierungsprozess vereinfacht.

B2B-Identitäten in Anwendungen mit mehreren Mandanten verwalten

Eine zweite wichtige Anwendung, auf die ich gestoßen bin, ist die Verwaltung von Business-to-Business-Identitäten (B2B) in Multi-Tenant-Anwendungen, die die Unternehmensfunktionen von AWS Cognito zeigen. Unternehmen können separate Benutzergruppen für verschiedene Kunden einrichten und trotzdem alles zentral verwalten. Dieser Ansatz ermöglicht White-Label-Lösungen, bei denen jeder Kunde sein Branding und seine Benutzererfahrung beibehält und gleichzeitig die gemeinsame Infrastruktur nutzt.

Sichern der Maschine-zu-Maschine-Autorisierung (M2M)

Außer der Benutzerauthentifizierung ist AWS Cognito super darin, die Maschine-zu-Maschine-Autorisierung (M2M) für IoT- oder Microservices-Architekturen zu sichern, was seine technische Flexibilität zeigt. IoT-Geräte können sich authentifizieren und temporäre Anmeldedaten für den Zugriff auf bestimmte AWS-Ressourcen erhalten, während Microservices Benutzertoken überprüfen können, um die richtige Autorisierung sicherzustellen. Diese Funktion ist super wichtig für moderne verteilte Architekturen, wo mehrere Dienste die Identität von Benutzern überprüfen müssen.

Rollenbasierten Zugriff auf AWS-Ressourcen ermöglichen

Einer der coolsten Anwendungsfälle, die ich erlebt habe, ist der rollenbasierte Zugriff auf bestimmte AWS-Ressourcen. AWS Cognito lässt sich super mit dem ganzen AWS-Ökosystem verbinden, sodass Leute verschiedene Zugriffsebenen auf Dienste wie S3-Buckets, Lambda-Funktionenund mehr, je nach ihren Rollen und Attributen. Das macht es möglich, komplexe und detaillierte Berechtigungsschemata einzurichten.

Die AWS Cognito-Architektur verstehen

Die Architektur von AWS Cognito dreht sich um zwei Hauptkomponenten, die zusammenarbeiten, um ein umfassendes Identitätsmanagement zu bieten. Meiner Erfahrung nach ist es für eine gute Umsetzung echt wichtig, diese architektonischen Elemente zu verstehen.

Benutzerpools: Authentifizierungs-Engine

Benutzerpools sind für mich so was wie die Authentifizierungsmaschine in AWS Cognito. Sie kümmern sich um alles rund um die Benutzerregistrierung, Anmeldung und Profilverwaltung. Sie verwalten Benutzerverzeichnisse und bieten Authentifizierungsdienste für Anwendungen an, wobei sie mehrere Authentifizierungsmethoden unterstützen, darunter traditionelle Kombinationen aus Benutzername und Passwort, soziale Identitätsanbieter und SAML-basierte Unternehmensidentitätssysteme.

Es ist wichtig zu wissen, dass die Authentifizierungsoptionen über die grundlegenden Anmeldedaten hinausgehen. Soziale Dienste wie Google, Facebook und Amazon können ganz einfach eingebunden werden, sodass sich Nutzer mit ihren bestehenden Konten anmelden können.

Für Unternehmensszenarien können Firmen durch die Identitätsintegration über SAML und OpenID Connect ihre aktuelle Identitätsinfrastruktur behalten und gleichzeitig die Funktionen von AWS Cognito nutzen.

Sicherheitsfunktionen in Benutzerpools sind auch wichtige Punkte, die man beachten sollte. Dazu gehören unter anderem eine starke Multi-Faktor-Authentifizierung (MFA), anpassbare Passwortrichtlinien und Optionen zur Kontowiederherstellung.

Diese können so eingerichtet werden, dass sie den Unternehmensrichtlinien oder gesetzlichen Vorschriften entsprechen. Ich empfehle immer, Attributschemata zu planen, bevor man Benutzerpools erstellt, da diese Schemata festlegen, welche Infos über Benutzer erfasst und gespeichert werden, was sich sowohl auf die Funktionalität als auch auf Compliance-Aspekte auswirkt.

Identitätspools: Autorisierungsbroker

Identitätspools sind sozusagen Autorisierungsbroker, die authentifizierte Benutzeridentitäten in temporäre AWS-Anmeldeinfos umwandeln. Anders als Benutzerpools speichern sie keine Benutzerinfos. Stattdessen konzentrieren sie sich darauf, kontrollierten Zugriff auf AWS-Ressourcen zu geben, basierend auf verifizierten Identitäten aus verschiedenen Quellen.

Die Hauptfunktion von Identitätspools ist, temporäre AWS-Anmeldeinformationen über den AWS Security Token Service (STS) bereitzustellen. Diese Anmeldedaten haben eine begrenzte Lebensdauer und bestimmte Berechtigungen, ganz nach dem Prinzip der geringsten Rechte. Dieser Ansatz stellt sicher, dass Benutzer und Anwendungen nur auf die Ressourcen zugreifen können, die sie für ihre aktuellen Vorgänge benötigen.

Was ich an Identitätspools besonders cool finde, ist, wie gut sie Identitäten zuordnen können. IAM Rollen zuordnen können. Diese Zuordnung kann auf Benutzerattributen, Gruppenmitgliedschaften oder anderen Kontextinfos basieren. Die Flexibilität dieses Systems ermöglicht komplexe Berechtigungsschemata, die sich an verschiedene Benutzertypen und Zugriffsanforderungen anpassen lassen.

Benutzerpools vs. Identitätspools: Die Unterschiede verstehen

Der Unterschied zwischen Benutzerpools und Identitätspools ist oft verwirrend. Es ist aber echt wichtig, ihre jeweiligen Rollen zu verstehen:

- Benutzergruppen kümmern sich um die Authentifizierung und checken, wer der Benutzer ist. Sie sind super für Szenarien, in denen Benutzerregistrierung, Anmeldeabläufe, Profilverwaltung und die Integration mit externen Identitätsanbietern nötig sind.

- Identitätspools kümmern sich um die Berechtigungen und entscheiden, auf welche Daten ( ) der Benutzer zugreifen darf. Sie werden verwendet, um authentifizierten Benutzern Zugriff auf AWS-Ressourcen zu geben, egal ob diese Benutzer aus AWS Cognito-Benutzerpools oder von externen Anbietern kommen.

Auch die SDK-Unterstützung ist bei den beiden unterschiedlich. Benutzerpools bieten umfassende SDK-Unterstützung für Web- und mobile Anwendungen mit Schwerpunkt auf der Benutzerverwaltung, während Identitätspools eng in AWS SDKs integriert sind, um einen sicheren, temporären Zugriff auf AWS-Ressourcen zu ermöglichen.

In vielen Fällen werden beide Teile zusammen benutzt. Benutzerpools kümmern sich um die Authentifizierung, und Identitätspools machen die Autorisierung für AWS-Dienste einfacher.

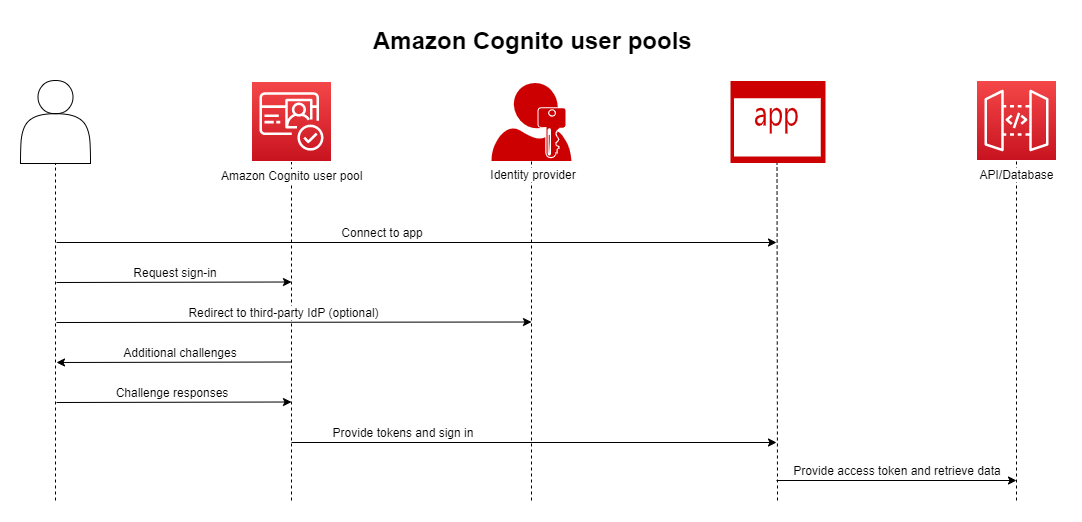

So funktioniert die AWS Cognito-Authentifizierung

Für Entwickler ist es wichtig, den Authentifizierungsprozess zu verstehen, um AWS Cognito richtig einzurichten und Probleme zu lösen. Der Ablauf besteht aus mehreren Schritten, die dafür sorgen, dass die Benutzer sicher und effizient authentifiziert werden.

Schritt für Schritt durch den Authentifizierungsprozess

Der typische Authentifizierungsablauf beginnt mit der Benutzerregistrierung, bei der die Benutzer die erforderlichen Informationen angeben und ihre Identität per E-Mail oder SMS bestätigen. Du kannst diesen Prozess anpassen, um zusätzliche Verifizierungsschritte oder die Integration mit externen Identitätssystemen hinzuzufügen.

Als Nächstes kommt die Anmeldung, bei der die Anmeldedaten des Benutzers mit dem Benutzerpool abgeglichen werden. Nach erfolgreicher Authentifizierung gibt AWS CognitoJSON-Web-Token (JWTs) aus, die Benutzereinstellungen enthalten. Diese Tokens kann man benutzen, um auf geschützte Ressourcen und Dienste zuzugreifen. Tokens haben ein Ablaufdatum, das man einstellen kann, und können aktualisiert werden, um die Benutzersitzungen aufrechtzuerhalten, ohne dass man sich erneut anmelden muss.

Sobald die Benutzer authentifiziert sind, ist die Sitzungsverwaltung super wichtig, damit sie während der Interaktion mit der Anwendung authentifiziert bleiben. AWS Cognito hat eingebaute Funktionen für die Aktualisierung von Tokens, das Löschen von Sitzungen und das sichere Abmelden. Ein gutes Session-Management macht die Sicherheit besser und sorgt für eine reibungslose Benutzererfahrung.

Synchronisieren von Benutzerdaten mit AWS Cognito Sync

Für Anwendungen, die geräteübergreifende Funktionen brauchen, ermöglicht AWS Cognito Sync die Synchronisierung von anwendungsbezogenen Benutzerdaten über Geräte und Plattformen hinweg, sodass ein einheitliches Erlebnis entsteht, egal wie die Benutzer auf die Anwendungen zugreifen. Diese Funktion ist besonders praktisch für mobile Apps, bei denen Nutzer zwischen verschiedenen Geräten wechseln können.

Die Datensynchronisation macht die Nutzung cooler, weil sie den Status von Apps, deine Einstellungen und personalisierte Einstellungen über verschiedene Sitzungen und Geräte hinweg speichert. Häufige Anwendungsfälle sind die Synchronisierung von Spielfortschritten, App-Einstellungen und von Nutzern erstellten Inhalten. Der Dienst kümmert sich um die Konfliktlösung, wenn Daten auf mehreren Geräten gleichzeitig geändert werden.

Einrichten deiner AWS Cognito-Umgebung

Die richtige Konfiguration der AWS Cognito-Komponenten ist für eine erfolgreiche Implementierung unerlässlich. In diesem Abschnitt gebe ich dir praktische Tipps zum Einrichten deiner AWS Cognito-Umgebung.

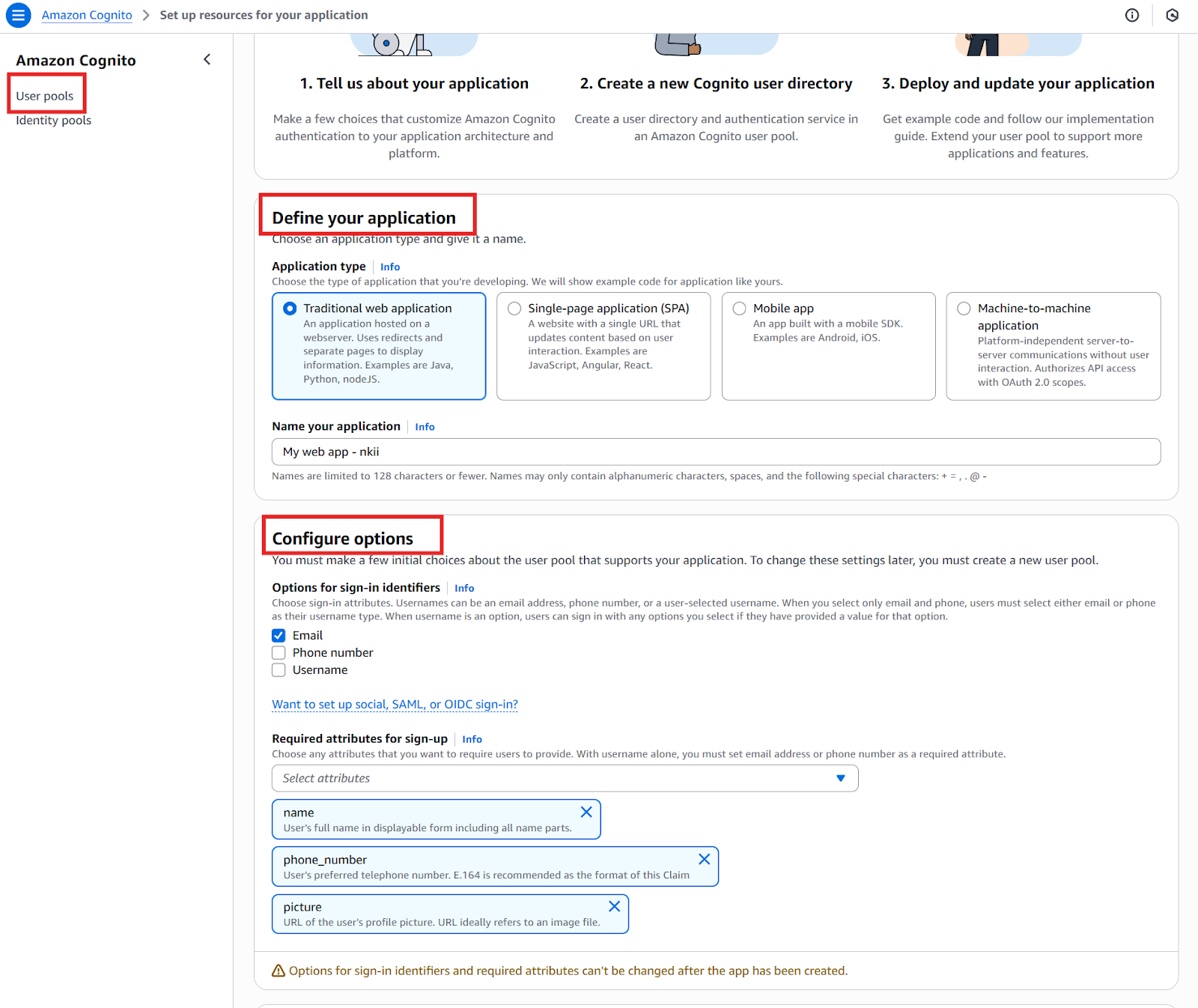

Erstellen eines Benutzerpools

Beim Einrichten eines Benutzerpools musst du ein paar wichtige Entscheidungen treffen, die direkt die Funktionalität und Sicherheit beeinflussen. Der Prozess startet mit den grundlegenden Einstellungen, wie dem Anwendungstyp, dem Poolnamen und den Attributen, die für die Anmeldung und Registrierung gebraucht werden.

Bei der Konfiguration der Authentifizierungsmethoden wählst du die Optionen aus, die für die Benutzerregistrierung und -anmeldung unterstützt werden. Dazu gehört, Passwortrichtlinien festzulegen, Benutzername/E-Mail-Adresse/Telefonnummer als Anmeldeoptionen zu aktivieren oder zu deaktivieren und die Multi-Faktor-Authentifizierung (MFA) einzurichten.

Das Bild unten zeigt den Bereich für Authentifizierungsmethoden im Benutzerpool. Hier kannst du einstellen, wie dein Benutzerpool E-Mails und SMS-Nachrichten für Benutzer verarbeitet, Passwortrichtlinien festlegen und andere Authentifizierungseinstellungen verwalten. Du kannst zum Beispiel Passwort-Regeln festlegen, wie die Mindestlänge und die Komplexität der Zeichen, um die Sicherheit zu erhöhen.

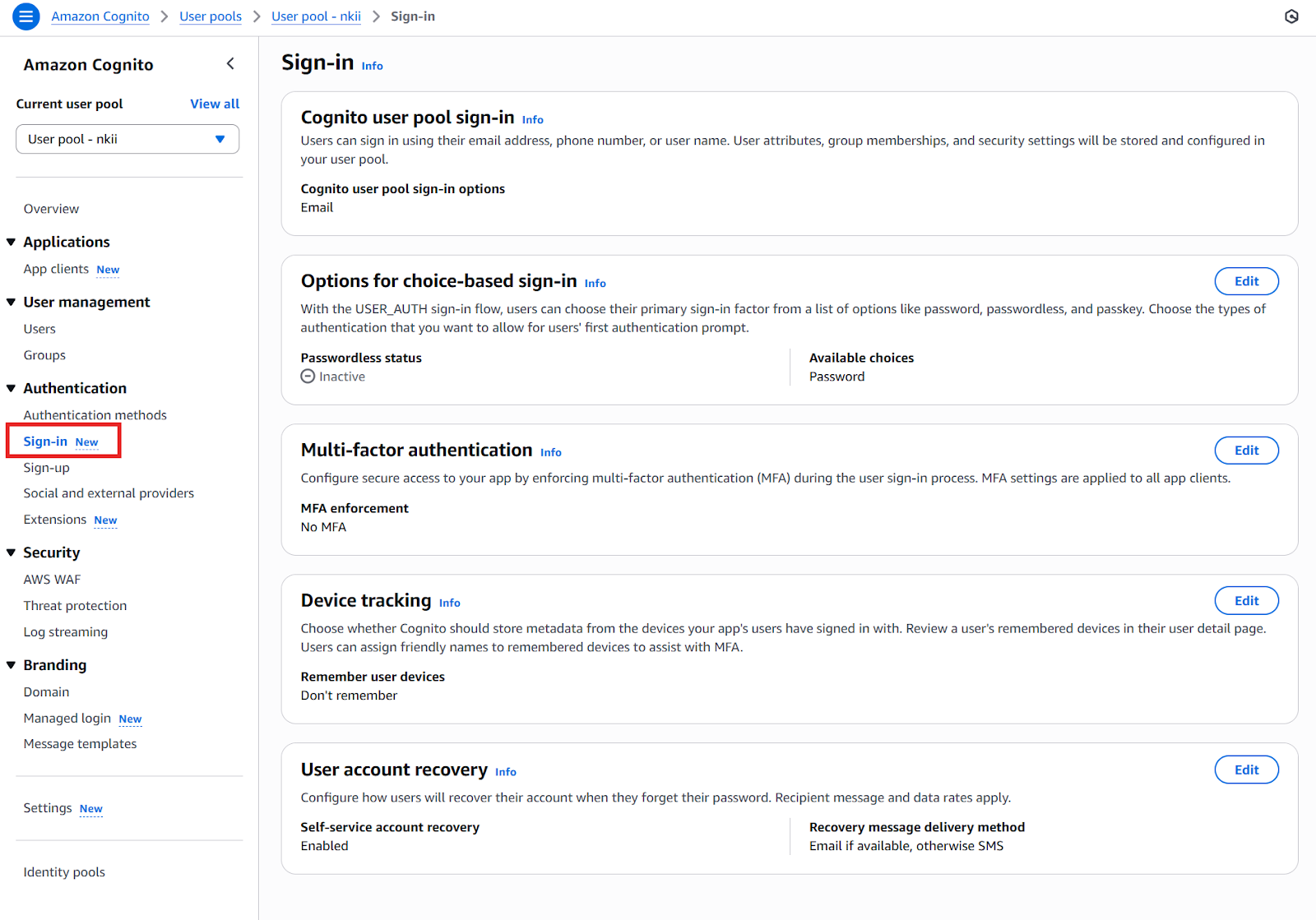

Im Bereich „Anmeldung“ kannst du die Anmeldung für Benutzer einrichten. Hier kannst du die Multi-Faktor-Authentifizierung (MFA) aktivieren, um eine zusätzliche Sicherheitsebene hinzuzufügen, und die Geräteverfolgung einrichten, damit Benutzergeräte gespeichert werden. Du kannst auch einstellen, wie Benutzer ihre Konten wiederherstellen können, wenn sie ihr Passwort vergessen haben. Diese Option findest du im Abschnitt zur Wiederherstellung von Benutzerkonten.

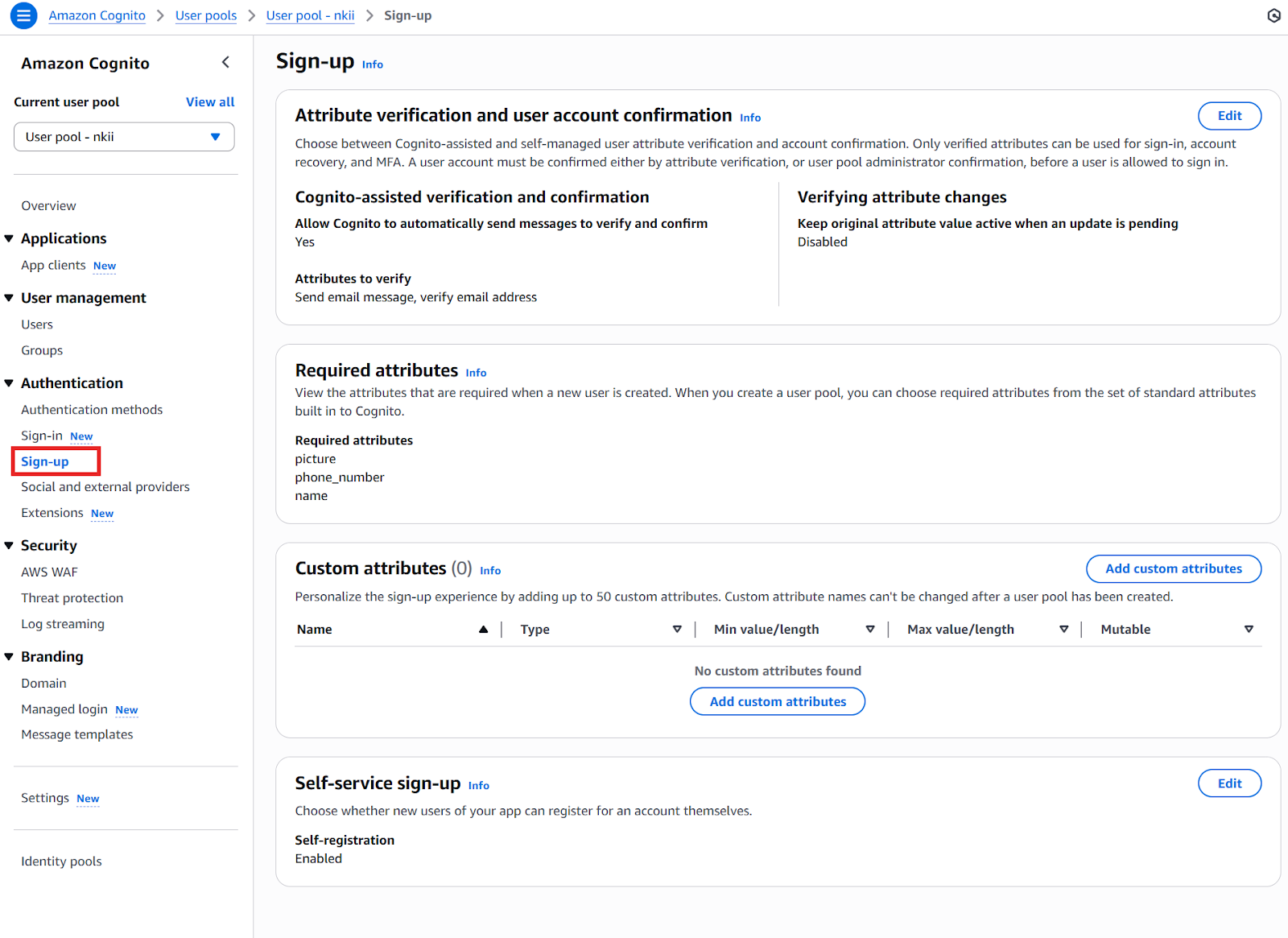

Im Anmeldebereich kannst du die Registrierung neuer Benutzer verwalten. Wie du auf dem Bild sehen kannst, kannst du AWS Cognito so einstellen, dass es automatisch Nachrichten sendet, um Benutzerattribute zu überprüfen und zu bestätigen. Außerdem kannst du die erforderlichen Attribute für neue Benutzer festlegen, z. B. Bild, Telefonnummer und Name. Hier legst du fest, welche Infos von den Nutzern bei der Anmeldung abgefragt werden.

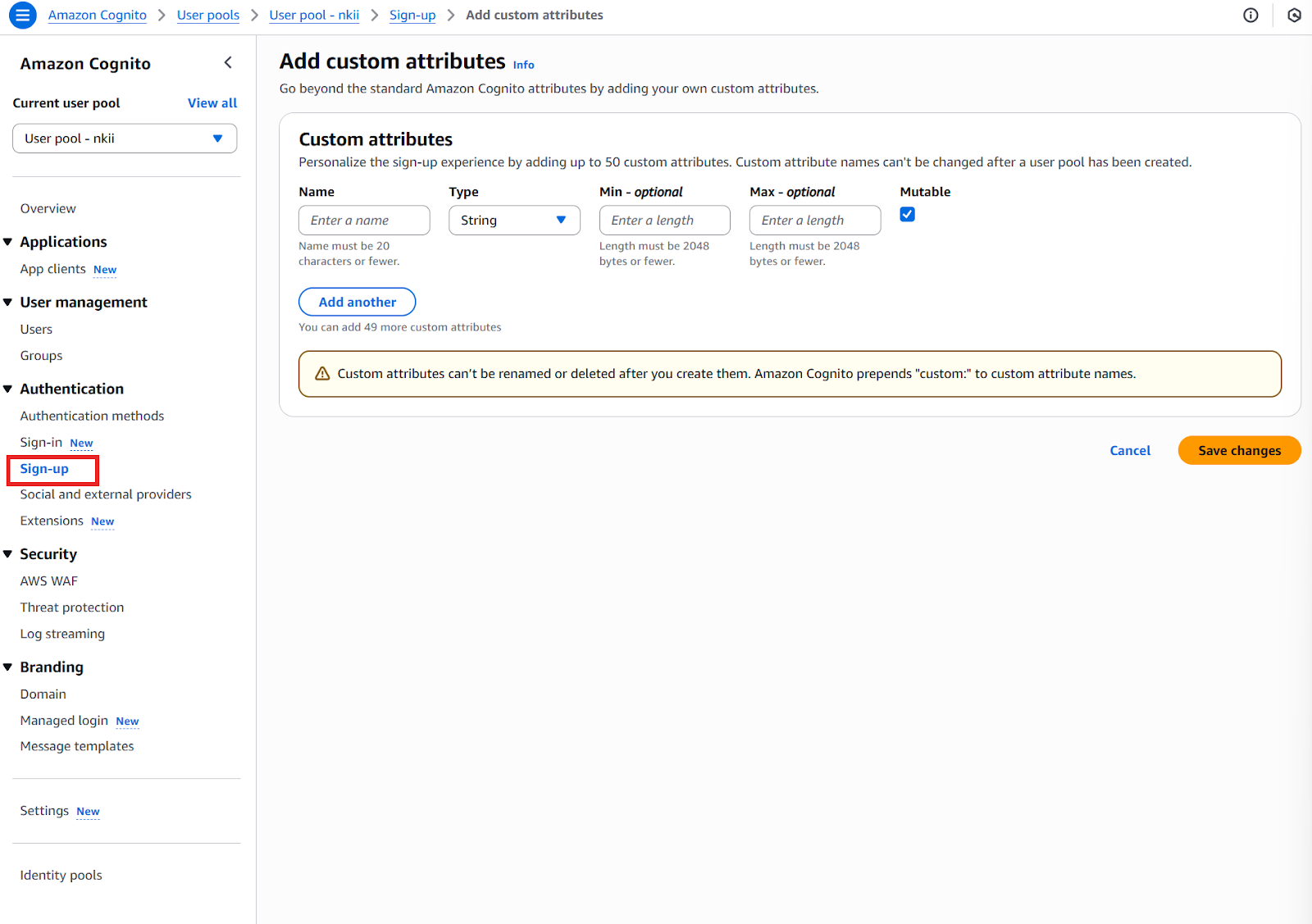

Das Festlegen von Attributschemata ist ein weiterer wichtiger Schritt. Du kannst zwischen Standardattributen (z. B. E-Mail, Telefonnummer) wählen oder eigene Attribute festlegen, die genau zu den Anforderungen deiner Anwendung passen. Diese Attribute beeinflussen, welche Benutzerinformationen erfasst werden und wie sie verwendet werden. Außerdem kannst du Token-Ansprüche anpassen, um relevante Benutzerdaten einzubeziehen, die bei Autorisierungsentscheidungen in deiner Anwendung verwendet werden.

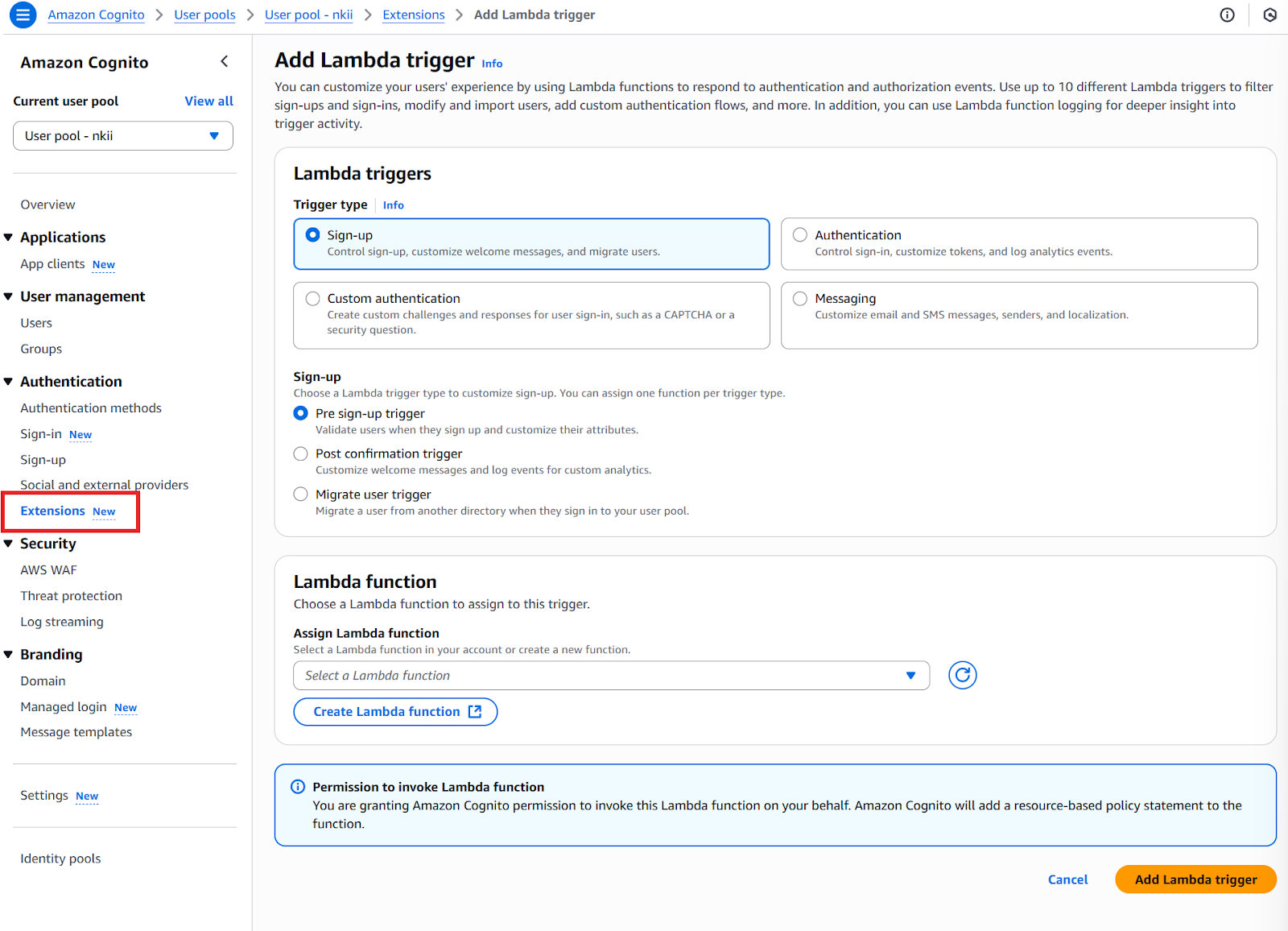

Für fortgeschrittenere Anpassungen unterstützt AWS Cognito Lambda-Trigger (die im nächsten Kapitel behandelt werden), mit denen du Geschäftslogik in verschiedene Phasen des Authentifizierungs-Workflows einbinden kannst. Das Bild zeigt die Optionen zum Hinzufügen eines Lambda-Triggers, z. B. für Anmelde- oder benutzerdefinierte Authentifizierungsereignisse. Mit diesen Triggern kannst du Anmeldungen filtern, Benutzer ändern oder benutzerdefinierte Authentifizierungsabläufe hinzufügen.

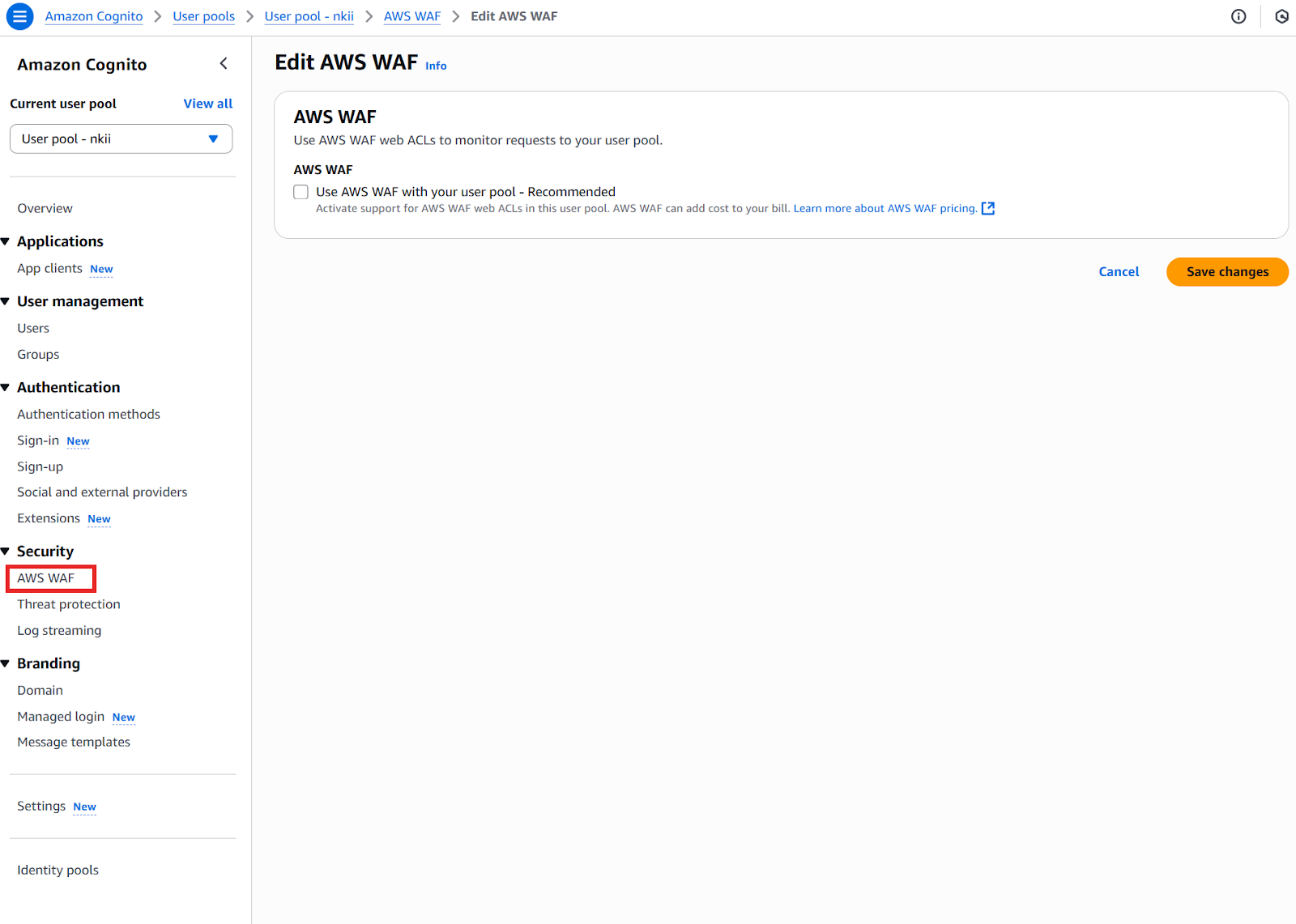

Sicherheitseinstellungen machen deine Benutzerpool-Konfiguration noch besser, wie du auf dem Bild sehen kannst. Dazu gehören:

- AWS WAF (Web Application Firewall) Integration (wird im nächsten Kapitel behandelt)

- Adaptive Authentifizierung, um verdächtiges Verhalten zu erkennen und darauf zu reagieren

- Erkennung von kompromittierten Anmeldedaten, um Benutzer über mögliche Sicherheitsverletzungen zu informieren

- Protokollierung in Amazon CloudWatch oder anderen Diensten, um Authentifizierungsaktivitäten zu überprüfen und zu überwachen.

Alle diese Einstellungen sollten zu den Compliance-Anforderungen deiner Anwendung, den Erwartungen der Benutzer und dem Bedrohungsmodell passen.

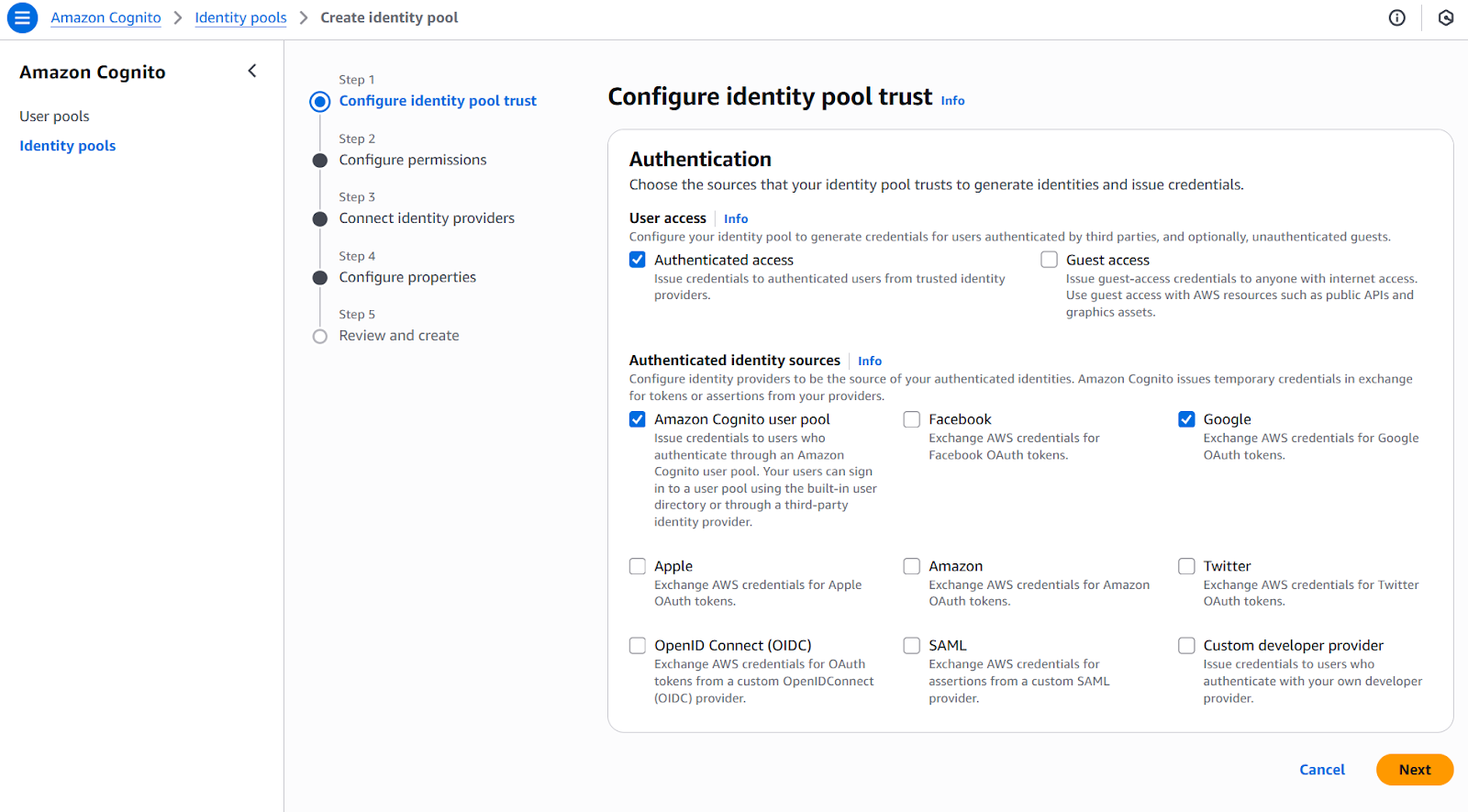

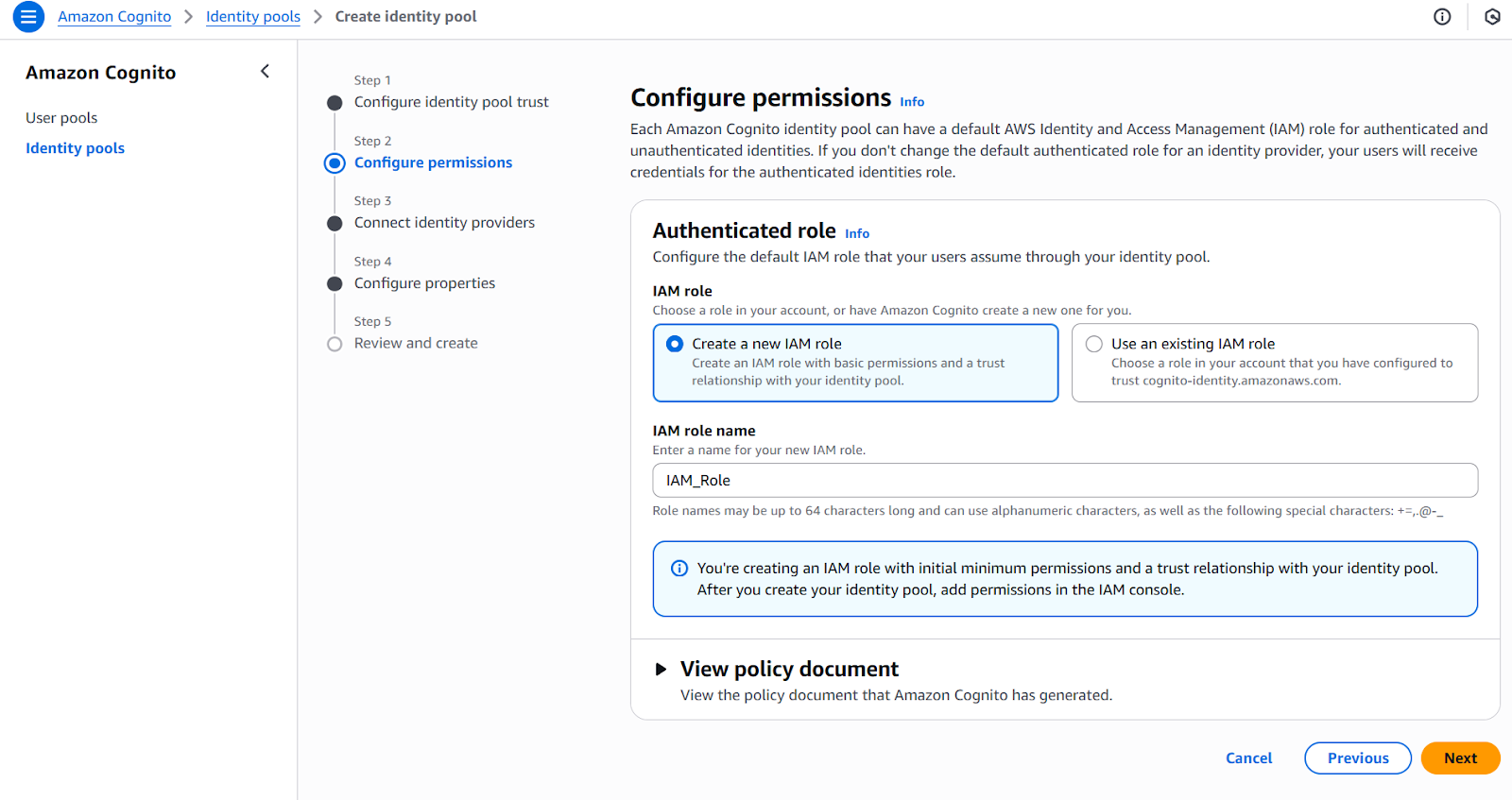

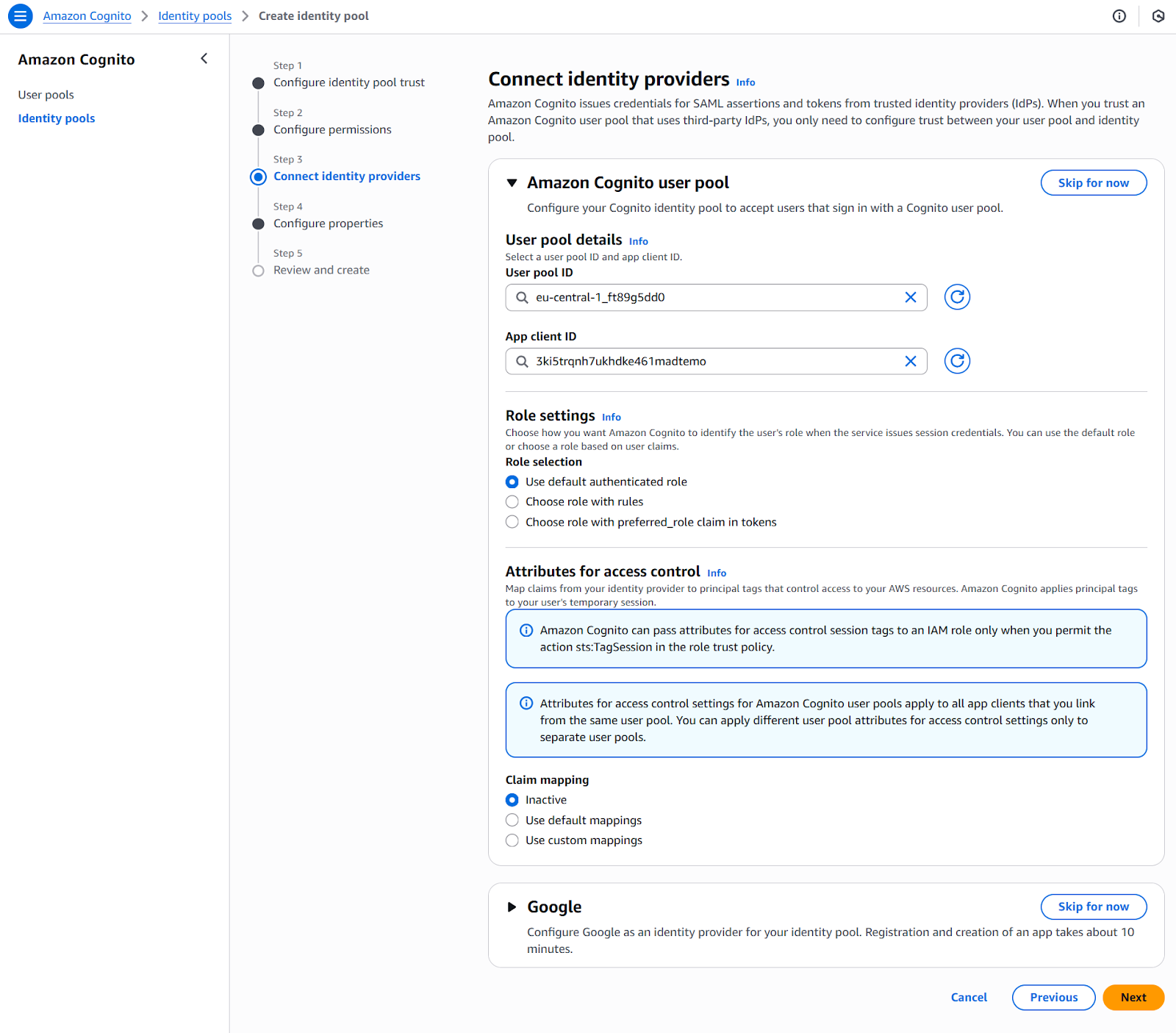

Identitätspool einrichten

Bei der Einrichtung von Identitätspools geht's darum, authentifizierten Benutzern Zugriff auf AWS-Services zu geben, indem temporäre AWS-Anmeldeinformationen über den AWS Security Token Service (STS) ausgegeben werden. Hier ist mein Vorschlag, wie du einen Identitätspool einrichten kannst:

- Erstell einen neuen Identitätspool: Erstell zuerst einen Identitätspool über die AWS Cognito-Konsole oder die AWS CLI. Gib einen Namen und lass den Zugriff für angemeldete Benutzer zu.

- Identitätsanbieter verbinden: Gib die Authentifizierungsanbieter an, die du verwenden möchtest. Dazu können gehören:

- AWS Cognito-Benutzerpools (für Benutzer, die über deine App angemeldet sind)

- Anbieter sozialer Identitäten (z. B. Google, Facebook, Apple)

- SAML-basierte Identitätsanbieter für Unternehmen

- OpenID Connect (OIDC) Anbieter

- IAM-Rollen festlegen: Richte IAM-Rollen für sowohl authentifizierte als auch nicht authentifizierte Benutzer ein. Diese Rollen regeln, auf welche AWS-Ressourcen Benutzer zugreifen können. Nicht authentifizierte Rollen können für den Gastzugang verwendet werden (wenn nötig), während authentifizierte Rollen normalerweise angemeldeten Benutzern zugeordnet werden.

Durch die Kombination von Benutzerpools und Identitätspools kannst du eine komplette Authentifizierungs- und Autorisierungslösung aufsetzen, die sicher, skalierbar und tief in das AWS-Ökosystem integriert ist.

Erweiterte Sicherheit und Anpassung

Neben der einfachen Authentifizierung bietet AWS Cognito erweiterte Sicherheitsfunktionen und Anpassungsoptionen, die die Sicherheit und Funktionalität von Anwendungen verbessern.

Bedrohungsabwehr und Sicherheitsfunktionen

AWS Cognito hat ein paar eingebaute Mechanismen, die dir helfen, dich vor Sicherheitsrisiken zu schützen und die Compliance zu unterstützen:

- AWS WAF (Web Application Firewall) Die Integration von schützt deine Anwendung vor gängigen Web-Angriffen wie SQL-Injection und Cross-Site-Scripting (XSS). Du kannst WAF-Regeln auf die Endpunkte deines Benutzerpools anwenden, um bösartige Anfragen herauszufiltern.

- Das Tool „Compromised Credentials Detection ” findet automatisch raus, wenn die Zugangsdaten von Benutzern in bekannten Datenlecks aufgetaucht sind. Wenn eine Übereinstimmung gefunden wird, kann AWS Cognito die Benutzer auffordern, ihr Passwort zurückzusetzen oder den Zugriff zu sperren, bis das Problem behoben ist.

- Die risikobasierte Authentifizierungs bewertet das Benutzerverhalten und kontextbezogene Signale (wie IP-Adresse, Gerätefingerabdruck und Standort), um potenziell verdächtige Anmeldeversuche zu erkennen. Je nachdem, wie das Risiko eingeschätzt wird, kann AWS Cognito:

- Aufforderung zur zusätzlichen Überprüfung (z. B. MFA)

- Zugang verweigern

- Oder Login mit Benachrichtigungen zur Überwachung erlauben

- Audit-Trails kannst du erstellen, indem du AWS Cognito-Protokolle an Amazon CloudWatch streamst. Amazon CloudWatch, AWS CloudTraill oder andere Beobachtungstools. Diese Protokolle sind super wichtig, um die Authentifizierungsaktivitäten im Auge zu behalten, Compliance-Audits zu unterstützen und nach Sicherheitsvorfällen forensische Untersuchungen durchzuführen.

Zusammen bilden diese Sicherheitsfunktionen die Basis für Identitätsschutz auf Unternehmensniveau, der sich ganz nach den Anforderungen deiner Anwendungen anpassen lässt.

Funktionen mit Lambda-Triggern erweitern

Mit AWS Lambda-Triggern können Entwickler eigene Logik in den AWS Cognito-Authentifizierungs- und Benutzerverwaltungs-Workflow einbauen. Diese Auslöser machen das Ganze flexibler, weil sie die Validierung, Anreicherung, Integration mit anderen Systemen und die Anpassung der Benutzererfahrung in verschiedenen Phasen des Authentifizierungszyklus ermöglichen.

Lambda-Funktionen werden von AWS Cognito bei bestimmten Ereignissen wie der Benutzeranmeldung, der Tokenerstellung oder der Nachrichtenübermittlung aufgerufen. Das Verständnis von Triggertypen, Ausführungskontext und Fehlerbehandlung ist für die Verwaltung und Bereitstellung effektiver Funktionen unerlässlich.

Häufige Anwendungsfälle für Lambda-Trigger

- Validierung vor der Anmeldung: Stell sicher, dass die Benutzer bestimmte Bedingungen erfüllen (z. B. Einschränkungen für E-Mail-Domänen, benutzerdefinierte Felder).

- Was nach der Bestätigung zu tun ist: Willkommensnachrichten auslösen oder mit Marketing- und CRM-Systemen verbinden.Benutzerdefinierte Authentifizierungsabläufe: Richte mehrstufige Anmeldeverfahren ein, z. B. CAPTCHA, Passcodes oder Sicherheitsfragen.

- Benutzermigration: Migriere Benutzer von externen Identitätsanbietern bei ihrer ersten Anmeldung ganz einfach.

- Token-Anpassungs: Füge zusätzliche Ansprüche in Tokens ein, um eine detaillierte Autorisierungslogik zu ermöglichen.

- Anpassung der Nachrichten: Passe E-Mail-/SMS-Inhalte an oder lokalisier Nachrichten anhand von Nutzerattributen.

Jeder Triggerpunkt unterstützt eine einzelne Lambda-Funktion, und manche Ereignisse (wie benutzerdefinierte Authentifizierung) brauchen mehrere koordinierte Trigger. Trigger laufen innerhalb eines Standard-Lambda-Ausführungsmodus. AWS Lambda Ausführungskontext und müssen auf Leistung, Fehlerbehandlung und Sicherheit ausgelegt sein.

Integration mit AWS-Diensten und externen Anbietern

Wie ich schon erwähnt habe, gehen die Integrationsmöglichkeiten von AWS Cognito weit über die einfache Authentifizierung hinaus und bieten umfassende Identitätslösungen, die mit anderen AWS-Diensten und externen Anbietern zusammenarbeiten können.

AWS-Service-Integration

AWS Cognito kann direkt mit API Gateway verbunden werden, um einen sicheren API-Zugriff zu ermöglichen. Wenn sich jemand über AWS Cognito anmeldet, gibt der Service JSON Web Tokens (JWTs) raus, die Angaben zum Benutzer enthalten. Diese Tokens werden verwendet, um Anfragen an geschützte API-Endpunkte zu autorisieren und sicherzustellen, dass nur authentifizierte Benutzer mit den entsprechenden Berechtigungen auf Backend-Dienste zugreifen können. Die in den Tokens enthaltenen Benutzeransprüche, wie Gruppenmitgliedschaften oder benutzerdefinierte Attribute, können von nachgeschalteten Diensten ausgewertet werden, um eine detaillierte Zugriffskontrolle zu gewährleisten.

Entwickler können die Integration mit dem AWS Amplify Framework, das die Verbindung von AWS Cognito mit Web- und mobilen Anwendungen vereinfacht. Amplify bietet sofort einsatzbereite Authentifizierungskomponenten, kümmert sich automatisch um die Token-Verwaltung und macht die Backend-Konfiguration einfacher. Das verkürzt die Entwicklungszeit ganz schön und hält gleichzeitig die Sicherheitsregeln ein, sodass sich die Teams mehr auf die Produktfunktionen als auf die Infrastruktur konzentrieren können.

Externe Identitätsverbund

AWS Cognito kann auch mit anderen Identitätsanbietern zusammenarbeiten, was Social Login und Unternehmensauthentifizierung möglich macht. Mit Apps können sich Leute mit ihren bestehenden Konten von Anbietern wie Google, Facebook oder Apple anmelden, genauso wie mit SAML- oder OpenID Connect (OIDC)-Systemen von Unternehmen. Dazu musst du Identitätsanbieter in der AWS Cognito-Konsole einrichten und mit Benutzer- oder Identitätspools verbinden.

Durch die Zusammenführung externer Identitäten über AWS Cognito wird die Benutzerverwaltung zentralisiert, auch wenn die Authentifizierung über Systeme von Drittanbietern läuft. Diese Zusammenführung macht die Prüfung einfacher, verbessert die Sicherheit und sorgt dafür, dass die Unternehmensrichtlinien eingehalten werden. Für Endnutzer bedeutet das eine vereinfachte Anmeldung, weil sie nicht mehr mehrere Zugangsdaten für verschiedene Dienste verwalten müssen.

Sicherheit und Datenschutz

Die Sicherheit in AWS Cognito geht auch über die einfache Authentifizierung hinaus und umfasst umfassenden Datenschutz und die Einhaltung gesetzlicher Vorschriften. So sind sowohl die Daten der Nutzer als auch die Integrität der Anwendungen während des gesamten Identitätslebenszyklus geschützt.

Datenverschlüsselung und Compliance

Benutzerdaten in AWS Cognito werden sowohl im Ruhezustand als auch während der Übertragung verschlüsselt, sodass sensible Infos durchgehend sicher sind. Die in Benutzer- und Identitätspools gespeicherten Daten werden mit von AWS verwalteten Schlüsseln verschlüsselt, während die Kommunikation zwischen Clients und AWS-Diensten TLS-Protokolle nutzt, um den Datenaustausch zu sichern.

AWS Cognito hält sich an mehrere Branchenstandards und Compliance-Rahmenwerke, darunter die DSGVO für den Datenschutz, HIPAA für die Sicherheit von Gesundheitsdaten und SOC-Zertifizierungen (Service Organization Controls). Diese Zertifizierungen helfen Unternehmen dabei, strenge gesetzliche Anforderungen zu erfüllen und gleichzeitig Identitäten und Zugriffskontrollen zu verwalten.

Erweiterte Sicherheitsfunktionen

Wie in den vorherigen Kapiteln gezeigt, bietet AWS Cognito erweiterte Sicherheitsfunktionen, um den Schutz zu verbessern und potenzielle Bedrohungen zu erkennen. Die adaptive Authentifizierung checkt bei Anmeldeversuchen, ob irgendwas komisch ist, und kann dann zusätzliche Schritte wie die Multi-Faktor-Authentifizierung (MFA) verlangen, wenn sie verdächtiges Verhalten sieht. Mit der Geräteverfolgung kannst du die Geräte der Benutzer überwachen, um ungewöhnliche oder nicht autorisierte Zugriffsmuster zu erkennen.

Für die laufende Sicherheitsüberwachung ist AWS Cognito mit AWS CloudWatch und CloudTrail verbunden und liefert detaillierte Protokolle und Metriken zu Authentifizierungsereignissen und API-Nutzung. Mit diesen Tools kannst du Probleme sofort erkennen und automatisierte Workflows für die Fehlerbehebung nutzen, um die Sicherheit deiner Anwendung aufrechtzuerhalten.

Betriebliche Überlegungen und bewährte Vorgehensweisen

Damit AWS Cognito richtig funktioniert, musst du auf alles achten, was die Leistung, die Kosten und die Wartung auf lange Sicht beeinflusst. Wenn du diese Punkte beachtest, kannst du sicher sein, dass dein Identitätsmanagementsystem mit deinen Anwendungsanforderungen mitwächst.

Preise und Auswahl der Tarife

AWS Cognito hat verschiedene Preisstufen, die sich in Funktionen und Möglichkeiten unterscheiden, zum Beispiel wie viele aktive Nutzer pro Monat und welche Authentifizierungsoptionen es gibt.

Um die richtige Stufe zu finden, musst du das Nutzeraufkommen deiner Anwendung, die benötigten Sicherheitsfunktionen und das erwartete Wachstum checken. Mit der richtigen Stufe findest du die Balance zwischen Kostenmanagement und den Funktionen, die du brauchst, um deine Nutzer und Geschäftsanforderungen gut zu unterstützen.

Globale Einsatzstrategien

Für Apps mit Leuten auf der ganzen Welt kann die Nutzung von AWS Cognito in mehreren AWS-Regionen die Latenz verringern und die Verfügbarkeit verbessern. Für solche Einsätze braucht man aber Strategien, um die Datenkonsistenz und -synchronisation zwischen den Regionen sicherzustellen.

Ich empfehle oft, Primär-Sekundär-Regionen einzurichten oder regionale Benutzerpools mit Mechanismen für die Datenreplikation oder -synchronisation zu verwalten. Eine gute Planung hilft bei Herausforderungen wie Konsistenz, Failover-Management und Einhaltung von Datenhoheitsvorschriften.

Attributverwaltung und Migration

Um Benutzerattribute gut zu verwalten, muss man Änderungen an Benutzerdatenschemata vorhersehen und Migrationen sorgfältig planen. Bei der Weiterentwicklung von Attributanforderungen oder der Migration aus bestehenden Identitätssystemen lege ich immer Wert darauf, flexible Schema-Updates zu entwickeln, die Störungen minimieren.

AWS Cognito unterstützt benutzerdefinierte Attribute und ermöglicht die Zuordnung von Attributen während der Migration, was für einen reibungslosen Übergang sorgt. Zu den Best Practices gehören gründliche Tests, die Versionierung von Schemata und eine klare Kommunikation mit den Benutzern, um die Datenintegrität und eine nahtlose Benutzererfahrung während der Änderungen sicherzustellen.

Fazit

Ich finde, AWS Cognito macht das moderne Identitätsmanagement mit seiner Flexibilität, Skalierbarkeit und soliden Sicherheit echt einfacher. Durch die klare Unterscheidung zwischen Benutzerpools und Identitätspools, die Nutzung fortschrittlicher Sicherheitsfunktionen und die nahtlose Integration mit anderen AWS-Diensten habe ich festgestellt, dass die Entwicklung sicherer und benutzerfreundlicher Anwendungen erheblich optimiert wird.

Um AWS Cognito voll auszunutzen, solltest du regelmäßig die Sicherheitseinstellungen checken, benutzerdefinierte Lambda-Trigger ausprobieren und die Zugriffsmuster der Nutzer im Auge behalten. Bei meinen Projekten waren eine gute Planung und ein ständiges Management immer der Schlüssel zum Erfolg.

Um weiterzulernen, schau dir unbedingt die folgenden Ressourcen an:

Häufig gestellte Fragen zu AWS Cognito

Wie macht Amazon Cognito das mit der Synchronisierung von Nutzerdaten auf verschiedenen Geräten?

Cognito Sync hält deine Daten und Einstellungen auf allen Geräten auf dem gleichen Stand, sorgt dafür, dass die App immer gleich läuft und klärt Probleme, wenn sich Daten auf mehreren Geräten ändern.

Was sind die Hauptunterschiede zwischen Benutzerpools und Identitätspools in Amazon Cognito?

Benutzerpools verwalten die Benutzerauthentifizierung und Profildaten; Identitätspools stellen temporäre AWS-Anmeldeinformationen für den autorisierten Zugriff auf AWS-Ressourcen bereit.

Kannst du erklären, wie man benutzerdefinierte Attribute in Amazon Cognito-Benutzerpools einrichtet?

Wenn du einen Benutzerpool erstellst, leg im Schema benutzerdefinierte Attribute fest, um zusätzliche Benutzerdaten zu sammeln, die genau zu den Anforderungen deiner App passen.

Wie funktioniert die Integration von Amazon Cognito mit Anbietern sozialer Identitäten wie Facebook und Google?

Cognito verbindet soziale Anbieter im Benutzerpool, sodass sich Benutzer mit ihren bestehenden Konten bei sozialen Netzwerken anmelden und nahtlos authentifizieren können.

Was sind die erweiterten Sicherheitsfunktionen von Amazon Cognito und wie funktionieren sie?

Zu den Funktionen gehören Multi-Faktor-Authentifizierung, adaptive risikobasierte Authentifizierung, Erkennung kompromittierter Anmeldedaten, AWS WAF-Integration und Audit-Protokollierung für mehr Sicherheit.

Als Gründer von Martin Data Solutions und freiberuflicher Datenwissenschaftler, ML- und KI-Ingenieur bringe ich ein vielfältiges Portfolio in den Bereichen Regression, Klassifizierung, NLP, LLM, RAG, Neuronale Netze, Ensemble-Methoden und Computer Vision mit.

- Er hat erfolgreich mehrere End-to-End-ML-Projekte entwickelt, einschließlich Datenbereinigung, Analyse, Modellierung und Bereitstellung auf AWS und GCP, und dabei wirkungsvolle und skalierbare Lösungen geliefert.

- Du hast mit Streamlit und Gradio interaktive und skalierbare Webanwendungen für verschiedene Branchen entwickelt.

- Er unterrichtete und betreute Studierende in den Bereichen Datenwissenschaft und Analytik und förderte ihre berufliche Entwicklung durch personalisierte Lernansätze.

- Entwickelte Kursinhalte für Retrieval-Augmented-Generating (RAG)-Anwendungen, die auf die Anforderungen von Unternehmen zugeschnitten sind.

- Er hat hochwirksame technische Blogs zu Themen wie MLOps, Vektordatenbanken und LLMs verfasst und damit ein hohes Maß an Engagement erzielt.

Bei jedem Projekt, das ich übernehme, achte ich darauf, dass ich die neuesten Praktiken des Software-Engineerings und der DevOps anwende, wie CI/CD, Code Linting, Formatierung, Modellüberwachung, Experiment-Tracking und robuste Fehlerbehandlung. Ich biete Komplettlösungen an und verwandle Datenerkenntnisse in praktische Strategien, die Unternehmen dabei helfen, zu wachsen und das Beste aus Data Science, maschinellem Lernen und KI herauszuholen.