Cursus

Les entreprises migrant de plus en plus vers le cloud, la sécurité est devenue une priorité absolue. Amazon Web Services (AWS) fournit une infrastructure cloud hautement sécurisée, mais la sécurisation de votre environnement AWS est une responsabilité partagée.

Dans ce guide, nous allons explorer les meilleures pratiques de sécurité AWS, de la gestion des identités et des autorisations à l'automatisation de la conformité et de la réponse aux incidents. Que vous soyez architecte AWS, ingénieur en sécurité ou chef d'entreprise, ces bonnes pratiques vous aideront à protéger efficacement votre environnement cloud.

Comprendre la sécurité du cloud AWS

Il est important de comprendre d'abord ce que signifie réellement la sécurité du cloud AWS et en quoi elle diffère des modèles de sécurité traditionnels sur site.

Définir la sécurité du cloud AWS

AWS est considéré comme l'infrastructure cloud mondiale la plus sécurisée pour le développement, la migration et la gestion des charges de travail et des applications. Ses millions de clients, y compris les secteurs les plus soucieux de la sécurité tels que l'administration, la santé et la finance, en sont la preuve.

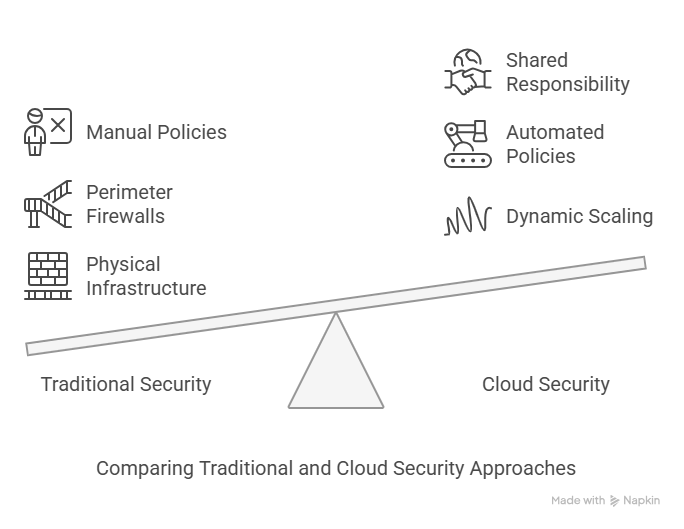

Contrairement à la sécurité informatique traditionnelle, où les organisations contrôlent l'infrastructure sur site, la sécurité du cloud opère dans un environnement dynamique, distribué et évolutif.

Comparaison des approches traditionnelles et des approches de sécurité du cloud. Source : Image par Napkin AI

Modèle de responsabilité partagée

AWS suit ce que l'on appelle un modèle de responsabilité partagée, ce qui signifie que la sécurité est un effort conjoint entre AWS et ses clients. En clair, AWS est responsable de la "sécurité du cloud", tandis que le client est responsable de la "sécurité dans le cloud". Cela signifie qu'en tant que fournisseur, AWS est responsable de toute l'infrastructure physique et qu'en plus, tout ce que nous ajoutons dans le cloud en tant que client, nous en sommes responsables.

AWS est responsable de la gestion et de la sécurisation de l'infrastructure sous-jacente, y compris le matériel, les logiciels, le réseau et la sécurité physique de l'installation. En revanche, les clients sont responsables de la gestion du système d'exploitation invité, des logiciels d'application et de la configuration des pare-feu du groupe de sécurité fourni par AWS.

Les responsabilités du client varient en fonction des services AWS utilisés et de l'intégration dans l'environnement informatique, et vous devez également comprendre les lois et les règles de conformité applicables.

Quelques idées reçues :

- On croit souvent, à tort, que l'AWS s'occupe de tout. Parce qu'il est de la responsabilité du client de configurer les politiques IAM, les groupes de sécurité et de crypter les données sensibles.

- Une autre idée reçue consiste à penser que l'utilisation des paramètres par défaut est sans danger. Les configurations par défaut sont souvent dépourvues de contrôles d'accès et de journalisation appropriés et doivent donc être traitées avec précaution.

Notre cours sur la sécurité AWS et les concepts de gestion des coûts sera une ressource importante pour vous aider à simplifier les complexités de la sécurité AWS (en tenant compte des dépenses).

Défis uniques dans les environnements AWS

Les environnements AWS offrent rapidité et évolutivité, mais ils posent également de nouveaux défis.

Gestion des actifs dans le nuage

Les ressources AWS sont créées et détruites rapidement, ce qui rend la gestion des actifs complexe. Par exemple, les ressources telles que les instances EC2, les buckets S3 et les fonctions Lambda peuvent être créées et décommissionnées en quelques secondes. Si cette évolutivité est un avantage considérable, elle rend également difficile la tenue d'un inventaire précis de vos actifs. Sans un cursus approprié, vous risquez de perdre de vue ce qui fonctionne et ce qui est vulnérable.

Dans AWS, les instances peuvent augmenter ou diminuer d'elles-mêmes, et les fonctions sans serveur (comme AWS Lambda) ne s'exécutent qu'en cas de besoin. Cette flexibilité est excellente, mais elle crée également des risques de sécurité, car les ressources inutilisées sont des cibles faciles pour les attaques.

Si vous mettez en service un serveur ou une unité de stockage et que vous l'oubliez, des pirates peuvent l'exploiter. L'autre risque est qu'en l'absence d'inventaire actualisé, les contrôles de sécurité deviennent des approximations, faute de cursus en temps réel.

Quelle est alors la solution ? Il s'agit d'utiliser AWS Config pour surveiller vos ressources et AWS Systems Manager pour tout organiser. Ces outils vous permettent d'effectuer le cursus de ce qui est en cours, afin que rien ne passe inaperçu.

Visibilité sur les environnements hybrides/multi-cloud.

De nombreuses organisations utilisent un mélange d'infrastructures sur site, d'AWS et d'autres fournisseurs de cloud comme Azure. Cette configuration hybride ou multi-cloud peut créer des angles morts, ce qui complique la surveillance et la sécurisation cohérente de tous vos actifs.

La solution consiste à mettre en œuvre AWS Security Hub pour une surveillance centralisée de la sécurité. Vous pouvez également utiliser des solutions SIEM telles que Splunk ou AWS GuardDuty pour corréler les événements de sécurité entre les environnements.

Gestion dynamique de la vulnérabilité

Dans le cloud, les menaces de sécurité évoluent rapidement. Contrairement aux serveurs traditionnels qui restent identiques pendant des mois, les environnements cloud changent constamment. Par exemple, de nouveaux serveurs peuvent être mis en service, des changements de configuration peuvent avoir lieu et des vulnérabilités peuvent apparaître de nulle part.

Des études comme le projet Lorelei de MITRE montrent que les attaquants sondent les nouveaux serveurs cloud dans les minutes qui suivent leur déploiement, ce qui rend la surveillance continue non négociable. Imaginez que vous déployiez une nouvelle base de données et qu'avant même que vous ayez fini de la configurer, des robots automatisés tentent déjà de s'y introduire.

Les outils de surveillance continue (comme AWS GuardDuty ou des scanners tiers) agissent comme des gardiens de sécurité 24/7, repérant les activités suspectes à la seconde même où elles se produisent. Vous pouvez également utiliser AWS Inspector pour rechercher les vulnérabilités dans les charges de travail, activer AWS Shield pour vous protéger contre les attaques DDoS et automatiser les correctifs à l'aide d'AWS Systems Manager Patch Manager.

Meilleures pratiques en matière de sécurité AWS

Voici quelques stratégies proactives à plusieurs niveaux que vous devriez envisager :

Adoptez une attitude proactive en matière de sécurité

Avant de vous lancer dans l'AWS, prenez le temps de planifier votre stratégie de sécurité. Utilisez des cadres tels que le AWS Well-Architected Framework et les CIS Benchmarks pour guider votre approche. Une attitude proactive en matière de sécurité vous évitera des maux de tête par la suite.

Suivez le cadre bien structuré d'AWS

Le cadre AWS Well-Architected Framework pour les meilleures pratiques de sécurité fournit une approche cohérente aux clients et aux partenaires pour évaluer les architectures et mettre en œuvre des conceptions évolutives. Le cadre s'articule autour des six piliers.

Piliers AWS bien architecturés. Source : Image par l'auteur

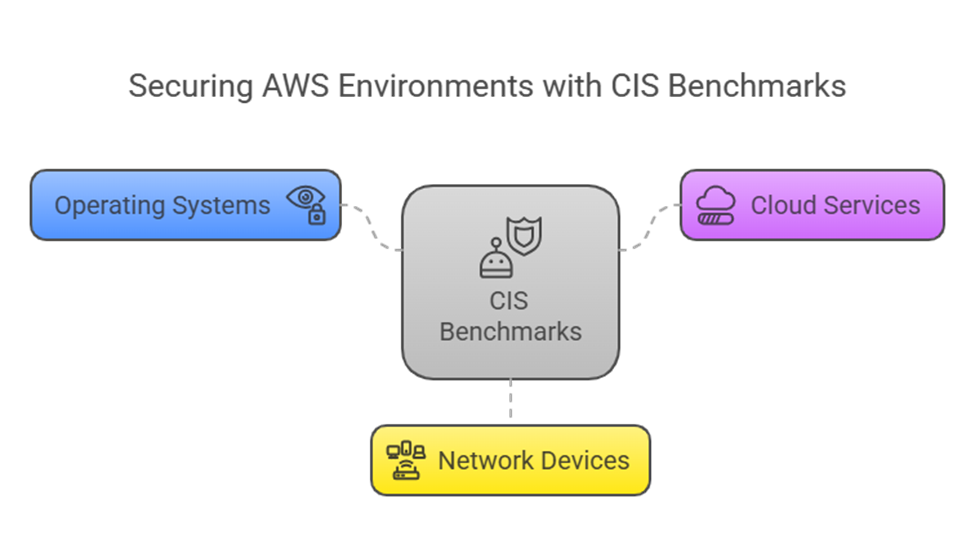

Appliquer les critères de référence de l'ECI

Le Center for Internet Security (CIS) AWS Foundations Benchmark est un ensemble de bonnes pratiques en matière de configuration de la sécurité pour AWS. Il s'agit en quelque sorte d'une liste de contrôle de sécurité pour tout ce qui concerne les politiques IAM et les autorisations pour les baquets S3. Mais les critères de référence ne suffisent pas, il faut les faire respecter. Des outils comme AWS Security Hub ou Prowler (un scanner CIS open-source) vérifient automatiquement votre environnement par rapport aux règles CIS et signalent les lacunes.

Benchmarks CIS pour sécuriser les environnements AWS : Source de l'image : Serviette AI

Renforcer la gestion des identités et des accès

L'IAM AWS est essentiel pour contrôler l'accès. Les autorisations IAM mal configurées constituent un risque majeur pour la sécurité. IAM est le service web qui vous aide à gérer et à contrôler en toute sécurité l'accès aux ressources AWS. Vous pouvez réglementer les ressources AWS auxquelles les utilisateurs peuvent accéder en gérant les autorisations avec IAM. L'IAM est utilisé pour gérer les personnes autorisées (ayant des permissions) et authentifiées (connectées) à utiliser les ressources.

Verrouillez votre environnement AWS en appliquant le principe du moindre privilège : n'accordez aux utilisateurs que les autorisations minimales dont ils ont besoin. Simplifiez le contrôle d'accès avec le SSO fédéré et n'utilisez jamais le compte root pour les tâches quotidiennes. Appliquez toujours des mots de passe forts et l'AMF, et planifiez des audits trimestriels avec des audits réguliers de la politique IAM et des rotations d'informations d'identification. Ces mesures élémentaires mais essentielles réduisent considérablement votre surface d'attaque.

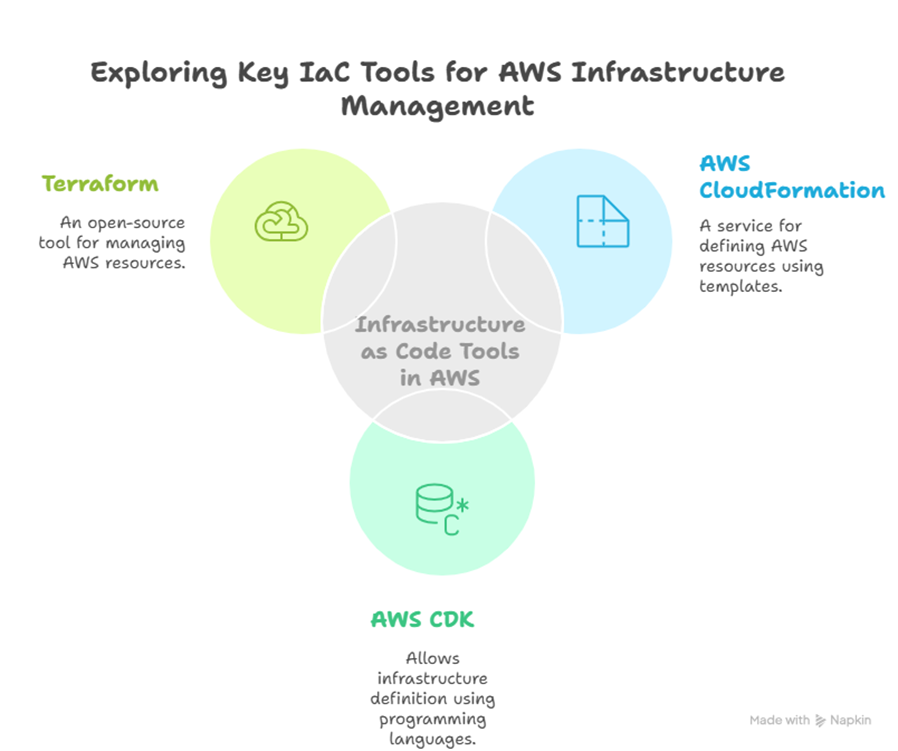

Établir une base de sécurité

Dans AWS, une base de sécurité, mise en œuvre par le biais de l'Infrastructure as Code (IaC), établit une base sûre, évolutive et uniforme pour votre architecture cloud, garantissant la sécurité et la conformité dès le départ. En automatisant le provisionnement et la maintenance de l'infrastructure, les solutions IaC telles que AWS CloudFormation et Terraform vous permettent de codifier les mesures de sécurité et de les mettre en œuvre de manière cohérente.

Base de sécurité et Infrastructure as Code (IaC). Source : Image par Napkin AI

En automatisant l'approvisionnement et la maintenance de l'infrastructure, ces outils IaC permettent aux clients de codifier et de mettre en œuvre des mesures de sécurité de manière cohérente.

Mise en place de la journalisation et de la surveillance

Il est pratiquement impossible d'identifier les failles de sécurité en l'absence d'un enregistrement adéquat. Voici quelques-unes des mesures qui pourraient être prises :

- Configurez la journalisation DNS pour suivre les demandes de domaine,

- VPC Flow Logs pour garder un œil sur le trafic réseau, et

- AWS CloudTrail pour enregistrer les appels API.

Selon les meilleures pratiques, intégrez ces journaux à AWS GuardDuty ou à un système SIEM (Security Information and Event Management) pour une détection des menaces en temps réel.

Gérer les vulnérabilités et corriger les systèmes

Pour assurer la sécurité de votre environnement AWS, vous devez rester à l'affût des vulnérabilités avant que les attaquants ne puissent les exploiter. Ce n'est pas si difficile avec AWS Inspector, votre scanner de sécurité automatique qui recherche en permanence les vulnérabilités dans les instances EC2, les conteneurs et les applications, vous permettant ainsi de garder une longueur d'avance sur les attaques.

L'autre chose que vous pouvez faire est d'adopter une infrastructure immuable pour des correctifs à toute épreuve. Par exemple, vous pouvez remplacer les serveurs actifs par de nouvelles instances issues d'AMI mises à jour plutôt que de les réparer. Cela permet de réduire le temps d'exposition, de maintenir la cohérence et de se débarrasser des problèmes de patch.

Automatiser la détection et la réponse aux incidents

L'un des moyens les plus intelligents de renforcer la sécurité de votre système AWS est d'automatiser autant que possible. Au lieu de vérifier manuellement si tout est sécurisé, vous pouvez utiliser AWS Security Hub pour analyser automatiquement votre environnement à la recherche de problèmes de sécurité et vous assurer que vous suivez les meilleures pratiques. Si quelque chose semble anormal, vous n'avez pas besoin d'attendre qu'une personne le corrige, AWS Lambda peut intervenir et prendre automatiquement des mesures, comme la correction des paramètres ou l'isolement d'un serveur à risque.

Pour gérer des incidents de sécurité plus importants, vous pouvez configurer les fonctions AWS Step afin d'organiser une série d'actions automatiques. Par exemple, si AWS GuardDuty trouve une adresse IP suspecte qui tente de s'introduire dans votre système, Lambda peut immédiatement bloquer cette adresse IP à l'aide d'AWS WAF (Web Application Firewall). Tout cela se fera sans que personne n'ait à lever le petit doigt. Ainsi, les menaces sont détectées et traitées beaucoup plus rapidement que si vous deviez réagir manuellement.

Unifier la sécurité dans le cloud et sur site

La gestion de la sécurité peut s'avérer difficile pour toute entreprise qui utilise à la fois des services cloud et ses propres serveurs sur site. Dans ce cas, vous pouvez utiliser des solutions telles que les systèmes SIEM (Security Information and Event Management) et AWS Security Hub pour faciliter les choses.

Ces technologies consolident toutes vos données de sécurité en un seul endroit, ce qui vous permet de surveiller l'état de vos systèmes sur site et dans le cloud sans rien négliger de crucial.

Liste de contrôle finale pour la sécurité AWS

Bonnes pratiques IAM

✔️ Utiliser les rôles IAM au lieu des utilisateurs IAM

✔️ Appliquer l'AFM à tous les comptes à privilèges

✔️ Appliquer le principe du moindre privilège (PoLP)

Journalisation et surveillance

✔️ Activez AWS CloudTrail et GuardDuty

✔️ Surveiller les journaux de flux VPC et activer le cryptage des journaux

Protection des données et cryptage

✔️ Cryptez toutes les données sensibles à l'aide d'AWS KMS

✔️ Utilisez les politiques des seaux S3 pour empêcher l'accès au public

Sécurité automatisée

✔️ Mettre en œuvre AWS Config and Security Hub

✔️ Utilisez les fonctions Lambda pour des réponses automatisées en matière de sécurité.

Conclusion

La sécurisation de votre environnement AWS n'est pas une tâche ponctuelle, c'est un processus continu. En suivant ces bonnes pratiques, vous pouvez protéger vos données, vos applications et votre infrastructure contre les menaces potentielles. N'oubliez pas qu'AWS fournit les outils, mais qu'il vous appartient de les utiliser efficacement.

Un environnement cloud sécurisé permet non seulement de protéger votre entreprise, mais aussi d'instaurer la confiance avec vos clients et de vous donner un avantage concurrentiel. Prenez donc le temps de mettre en œuvre ces pratiques et vous serez sur la bonne voie pour maîtriser la sécurité AWS.

Vous avez des questions ou besoin d'aide pour démarrer ? Nous proposons des solutions sur mesure pour automatiser et optimiser vos défenses dans le cloud. Demandez une démonstration dès aujourd'hui pour découvrir comment nous pouvons vous aider à sécuriser votre environnement cloud à grande échelle.

Formation de 2 personnes ou plus ? Découvrez nos solutions pour les entreprises

Permettez à votre équipe d'accéder à l'ensemble de la bibliothèque DataCamp, avec des rapports centralisés, des missions, des projets et bien d'autres choses encore.

Professionnel chevronné de la science des données, de l'intelligence artificielle, de l'analyse et de la stratégie des données.

FAQ

Qu'est-ce que le modèle de responsabilité partagée AWS ?

AWS sécurise l'infrastructure du cloud, tandis que les clients sont responsables de la sécurisation de leurs données, applications et configurations à l'intérieur du cloud.

Pourquoi la gestion des identités et des accès (IAM) est-elle si importante dans AWS ?

L'IAM contrôle qui peut accéder à vos ressources AWS. Une configuration adéquate protège vos comptes contre les accès non autorisés et les utilisations abusives.

Quels sont les outils qui facilitent la journalisation et la surveillance dans AWS ?

AWS CloudTrail, GuardDuty et les journaux de flux VPC permettent de suivre les activités et de détecter les menaces en temps réel dans votre environnement AWS.

Comment protéger mes ressources AWS contre les vulnérabilités ?

Analysez régulièrement vos instances avec AWS Inspector, corrigez rapidement les systèmes et utilisez une infrastructure immuable dans laquelle vous redéployez au lieu de corriger manuellement.

Comment gérer conjointement la sécurité dans le cloud et la sécurité sur site ?

Utilisez AWS Security Hub et les solutions SIEM pour obtenir une vue unique et unifiée de la sécurité dans vos environnements AWS cloud et sur site.