Programa

Com as empresas migrando cada vez mais para a nuvem, a segurança se tornou uma prioridade máxima. A Amazon Web Services (AWS) fornece uma infraestrutura de nuvem altamente segura, mas a proteção do seu ambiente AWS é uma responsabilidade compartilhada.

Neste guia, exploraremos as práticas recomendadas de segurança da AWS, desde o gerenciamento de identidades e permissões até a automação da conformidade e da resposta a incidentes. Se você é um arquiteto da AWS, engenheiro de segurança ou líder de negócios, essas práticas recomendadas o ajudarão a proteger seu ambiente de nuvem de forma eficaz.

Entendendo a segurança na nuvem da AWS

É importante que você entenda primeiro o que realmente significa a segurança na nuvem da AWS e como ela difere dos modelos tradicionais de segurança no local.

Definindo a segurança na nuvem da AWS

A AWS é considerada a infraestrutura de nuvem mais segura do mundo para desenvolver, migrar e gerenciar cargas de trabalho e aplicativos. Isso é respaldado por seus milhões de clientes, incluindo os setores mais preocupados com a segurança, como governo, saúde e finanças.

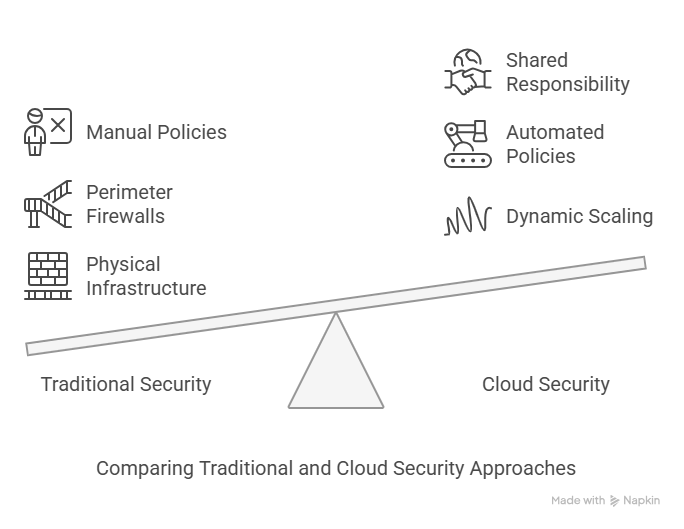

Diferentemente da segurança de TI tradicional, em que as organizações controlam a infraestrutura no local, a segurança na nuvem opera em um ambiente dinâmico, distribuído e escalável.

Comparando as abordagens de segurança tradicional e em nuvem. Fonte: Imagem de Napkin AI

Modelo de responsabilidade compartilhada

A AWS segue o que é chamado de modelo de responsabilidade compartilhada, o que significa que a segurança é um esforço conjunto entre a AWS e seus clientes. Em palavras simples, a AWS é responsável pela "segurança da nuvem", enquanto o cliente é responsável pela "segurança na nuvem". Isso significa que, como provedor, a AWS é responsável por toda a infraestrutura física e, além disso, o que quer que estejamos adicionando à nuvem como cliente, somos responsáveis por isso.

A AWS assume a responsabilidade de gerenciar e proteger a infraestrutura subjacente, incluindo hardware, software, rede e segurança física da instalação. Por outro lado, os clientes são responsáveis por gerenciar o sistema operacional convidado, o software de aplicativo e a configuração dos firewalls de grupo de segurança fornecidos pela AWS.

As responsabilidades do cliente variam de acordo com os serviços específicos da AWS usados e a integração ao ambiente de TI, e você também precisa entender as leis e os regulamentos de conformidade relevantes.

Algumas concepções errôneas comuns:

- É um equívoco comum pensar que a AWS cuida de tudo. Porque é responsabilidade do cliente configurar políticas de IAM, grupos de segurança e criptografar dados confidenciais.

- Outra concepção errônea comum é que usar as configurações padrão é seguro. As configurações padrão geralmente não têm controles de acesso e registro adequados e, portanto, precisam ser tratadas com cuidado.

Nosso curso Conceitos de segurança e gerenciamento de custos da AWS será um recurso importante para ajudar você a simplificar as complexidades da segurança da AWS (com foco nas despesas).

Desafios exclusivos em ambientes AWS

Os ambientes AWS oferecem velocidade e escalabilidade, mas também introduzem um novo conjunto de desafios.

Gerenciamento de ativos em nuvem

Os recursos da AWS são criados e destruídos rapidamente, o que torna o gerenciamento de ativos complexo. Por exemplo, recursos como instâncias EC2, buckets S3 e funções Lambda podem ser criados e desativados em segundos. Embora essa escalabilidade seja uma grande vantagem, ela também dificulta a manutenção de um inventário preciso de seus ativos. Sem o acompanhamento adequado, você pode perder de vista o que está em execução e o que está vulnerável.

No AWS, as instâncias podem aumentar ou diminuir por conta própria, e as funções sem servidor (como o AWS Lambda) são executadas somente quando necessário. Essa flexibilidade é excelente, mas também cria riscos de segurança, pois os recursos não utilizados são alvos fáceis de ataques.

Se você ativar um servidor ou armazenamento e se esquecer dele, os hackers poderão explorá-lo. O outro risco é que, sem um inventário atualizado, as verificações de segurança se tornam adivinhações, pois não há programas em tempo real.

Então, qual é a solução? Você deve usar o AWS Config para monitorar seus recursos e o AWS Systems Manager para manter tudo organizado. Essas ferramentas ajudam você a rastrear o que está em execução para que nada passe despercebido.

Visibilidade em ambientes híbridos/multi-nuvem

Muitas organizações usam uma combinação de infraestrutura no local, AWS e outros provedores de nuvem, como o Azure. Essa configuração híbrida ou de várias nuvens pode criar pontos cegos, tornando mais difícil monitorar e proteger todos os seus ativos de forma consistente.

A correção é implementar oAWS Security Hub para monitoramento centralizado da segurança. Você também pode usar soluções SIEM, como Splunk ou AWS GuardDuty, para correlacionar eventos de segurança entre ambientes.

Gerenciamento dinâmico de vulnerabilidades

Na nuvem, as ameaças à segurança se movem rapidamente. Ao contrário dos servidores tradicionais, que permanecem os mesmos por meses, os ambientes em nuvem mudam constantemente. Por exemplo, novos servidores podem ser ativados, mudanças de configuração podem ocorrer e vulnerabilidades podem aparecer do nada.

Estudos como o Projeto Lorelei da MITRE mostram que os invasores sondam novos servidores em nuvem poucos minutos após a implantação, o que torna o monitoramento contínuo inegociável. Imagine implantar um novo banco de dados e, antes mesmo que você termine de configurá-lo, bots automatizados já estão tentando entrar.

As ferramentas de monitoramento contínuo (como o AWS GuardDuty ou scanners de terceiros) atuam como guardas de segurança 24 horas por dia, 7 dias por semana, identificando atividades suspeitas no momento em que elas acontecem. Você também pode usar o AWS Inspector para verificar vulnerabilidades nas cargas de trabalho, ativar o AWS Shield para proteger contra ataques DDoS e automatizar a aplicação de patches usando o AWS Systems Manager Patch Manager.

Principais práticas recomendadas de segurança da AWS

Aqui estão algumas estratégias proativas e em camadas que você deve considerar:

Adote uma postura de segurança proativa

Antes de mergulhar na AWS, reserve um tempo para planejar sua estratégia de segurança. Use estruturas como a AWS Well-Architected Framework e CIS Benchmarks para orientar sua abordagem. Uma postura de segurança proativa evitará que você tenha dores de cabeça no futuro.

Siga a estrutura bem arquitetada da AWS

O AWS Well-Architected Framework para práticas recomendadas de segurança fornece uma abordagem consistente para que clientes e parceiros avaliem arquiteturas e implementem projetos dimensionáveis. A estrutura é construída em torno dos seis pilares.

Pilares bem arquitetados da AWS. Fonte: Imagem do autor

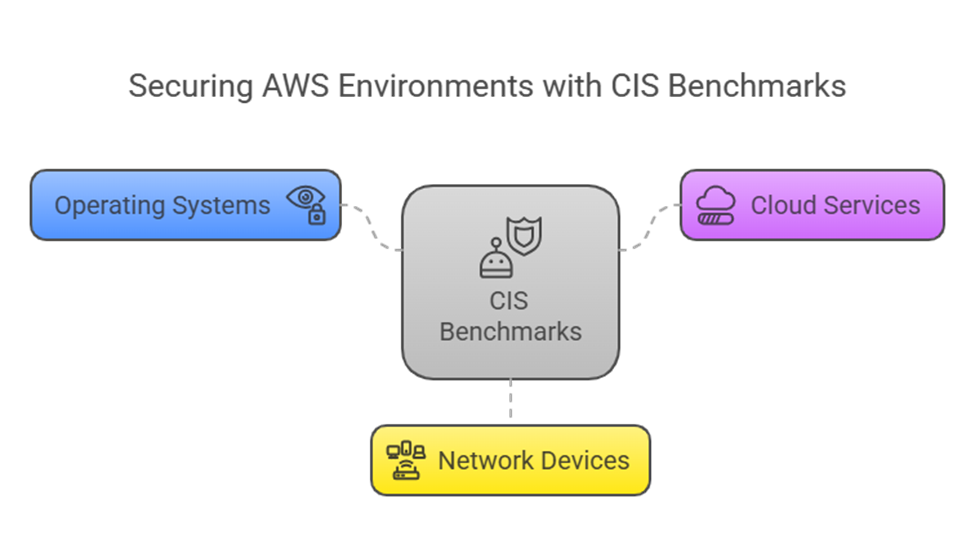

Aplicar referências de CIS

O AWS Foundations Benchmark do Center for Internet Security (CIS) serve como um conjunto de práticas recomendadas de configuração de segurança para o AWS. Eles são como um guia de lista de verificação de segurança para tudo, desde políticas de IAM até permissões de bucket S3. Mas os benchmarks por si só não são suficientes - você precisa aplicá-los. Ferramentas como o AWS Security Hub ou o Prowler (um scanner de CIS de código aberto) verificam automaticamente o seu ambiente em relação às regras de CIS e sinalizam as lacunas.

Benchmarks de CIS para proteger ambientes AWS: Fonte da imagem: IA do guardanapo

Fortalecer o gerenciamento de identidade e acesso

O AWS IAM é essencial para controlar o acesso. As permissões de IAM mal configuradas são um grande risco de segurança. O IAM é o serviço da Web que ajuda você a gerenciar e controlar com segurança o acesso aos recursos do AWS. Você pode regular quais recursos do AWS os usuários podem acessar gerenciando as permissões com o IAM. O IAM é usado para gerenciar quem tem permissão (tem permissões) e é autenticado (conectado) para usar os recursos.

Bloqueie seu ambiente AWS aplicando o princípio do menor privilégio - conceda aos usuários apenas as permissões mínimas necessárias. Simplifique o controle de acesso com SSO federado e nunca use a conta raiz para tarefas diárias. Sempre aplique senhas fortes e MFA e programe auditorias trimestrais com auditorias regulares da política de IAM e rotações de credenciais. Essas etapas básicas, porém essenciais, reduzem drasticamente sua superfície de ataque.

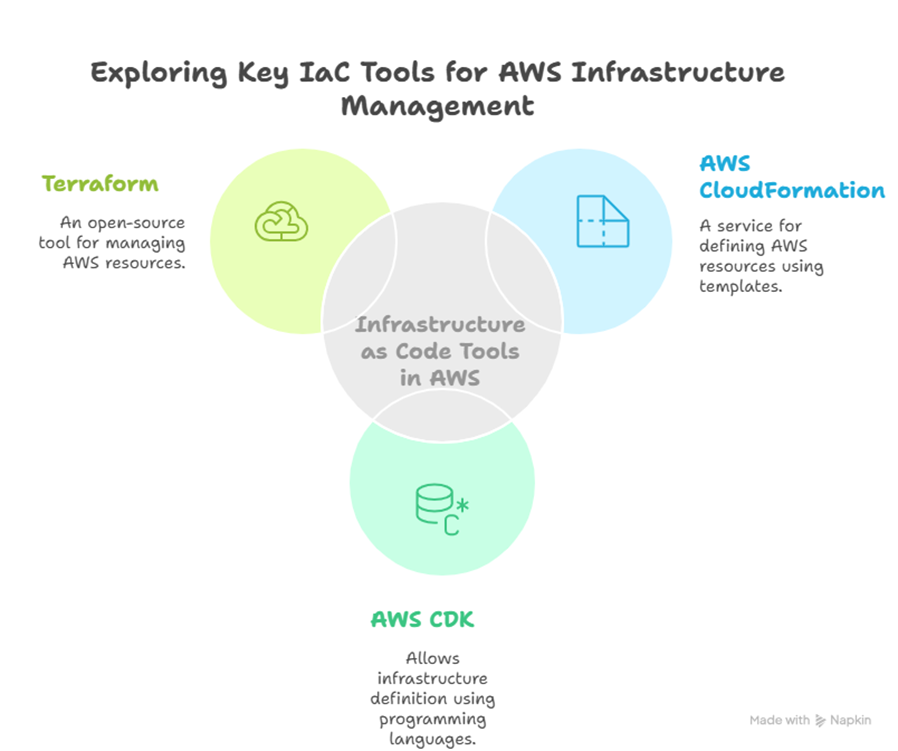

Estabelecer uma linha de base de segurança

Na AWS, uma linha de base de segurança, implementada por meio da Infraestrutura como Código (IaC), estabelece uma base segura, escalável e uniforme para a arquitetura da sua nuvem, garantindo a segurança e a conformidade desde o início. Ao automatizar o provisionamento e a manutenção da infraestrutura, as soluções de IaC, como o AWS CloudFormation e o Terraform, permitem que você codifique as medidas de segurança e as implemente de forma consistente.

Linha de base de segurança e infraestrutura como código (IaC). Fonte: Imagem de Napkin AI

Ao automatizar o provisionamento e a manutenção da infraestrutura, essas ferramentas de IaC permitem que os clientes codifiquem e implementem medidas de segurança de forma consistente.

Configure o registro e o monitoramento

É quase impossível identificar violações de segurança sem o registro adequado. Algumas das medidas que podem ser tomadas são:

- Configure o registro de DNS para rastrear solicitações de domínio,

- Registros de fluxo de VPC para você ficar de olho no tráfego de rede e

- AWS CloudTrail para registrar chamadas de API.

Como práticas recomendadas, integre esses logs ao AWS GuardDuty ou a um sistema SIEM (Security Information and Event Management) para detecção de ameaças em tempo real.

Gerenciar vulnerabilidades e corrigir sistemas

Para manter seu ambiente AWS seguro, você precisa ficar atento às vulnerabilidades antes que os invasores possam explorá-las. Isso não é tão difícil com o AWS Inspector, seu verificador automático de segurança que procura continuamente vulnerabilidades em instâncias, contêineres e aplicativos do EC2, mantendo você à frente dos ataques.

A outra coisa que você pode fazer é adotar uma infraestrutura imutável para aplicação de patches à prova de bala. Por exemplo, você pode substituir servidores ativos por novas instâncias de AMIs atualizadas em vez de repará-las. Isso reduz o tempo de exposição, mantém a consistência e elimina os problemas de remendo.

Automatize a detecção e a resposta a incidentes

Uma das maneiras mais inteligentes de fortalecer a segurança do AWS é automatizar o máximo possível. Em vez de verificar manualmente se tudo está seguro, você pode usar o AWS Security Hub para verificar automaticamente o seu ambiente em busca de problemas de segurança e certificar-se de que está seguindo as práticas recomendadas. Se algo parecer errado, você não precisa esperar que uma pessoa o conserte, o AWS Lambda pode intervir e tomar medidas automaticamente, como corrigir configurações ou isolar um servidor em risco.

Para lidar com incidentes de segurança maiores, você pode configurar o AWS Step Functions para organizar uma série de ações automáticas. Por exemplo, se o AWS GuardDuty encontrar um endereço IP suspeito tentando invadir seu sistema, o Lambda poderá bloquear imediatamente esse endereço IP usando o AWS WAF (Web Application Firewall). Tudo isso será feito sem que você precise levantar um dedo. Dessa forma, as ameaças são detectadas e tratadas muito mais rapidamente do que se você tivesse que reagir manualmente.

Unifique a segurança na nuvem e no local

Pode ser uma tarefa desafiadora para qualquer empresa gerenciar a segurança, se ela estiver usando tanto os serviços em nuvem quanto seus próprios servidores locais. Nesses casos, você pode utilizar soluções como os sistemas SIEM (Security Information and Event Management) e o AWS Security Hub para facilitar as coisas.

Essas tecnologias consolidam todos os seus dados de segurança em um único local, permitindo que você monitore o estado dos seus sistemas no local e na nuvem sem deixar de lado nada crucial.

Lista de verificação final de segurança da AWS

Práticas recomendadas de IAM

✔️ Use funções de IAM em vez de usuários de IAM

✔️ Aplique a MFA em todas as contas privilegiadas

✔️ Aplicar o princípio do menor privilégio (PoLP)

Registro e monitoramento

✔️ Habilite o AWS CloudTrail e o GuardDuty

✔️ Monitore os registros de fluxo da VPC e ative a criptografia de registros

Proteção e criptografia de dados

✔️ Criptografe todos os dados confidenciais usando o AWS KMS

✔️ Use as políticas de bucket do S3 para impedir o acesso público

Segurança automatizada

✔️ Implementar o hub de configuração e segurança da AWS

✔️ Use funções Lambda para respostas de segurança automatizadas

Conclusão

Proteger seu ambiente AWS não é uma tarefa única, é um processo contínuo. Ao seguir essas práticas recomendadas, você pode proteger seus dados, aplicativos e infraestrutura contra possíveis ameaças. Lembre-se de que a AWS fornece as ferramentas, mas cabe a você usá-las com eficiência.

Um ambiente de nuvem seguro não apenas protege seus negócios, mas também cria confiança com seus clientes e dá a você uma vantagem competitiva. Portanto, reserve um tempo para implementar essas práticas e você estará no caminho certo para dominar a segurança da AWS.

Você tem dúvidas ou precisa de ajuda para começar? Oferecemos soluções personalizadas para automatizar e otimizar suas defesas na nuvem. Solicite uma demonstração hoje mesmo para saber como podemos ajudar a proteger seu ambiente de nuvem em escala.

Você está treinando duas ou mais pessoas? Confira nossas soluções de negócios

Dê à sua equipe acesso à biblioteca completa do DataCamp, com relatórios centralizados, atribuições, projetos e muito mais

Profissional experiente em funções de ciência de dados, inteligência artificial, análise e estratégia, com mais de 18 anos de experiência nas áreas de -: Ciência de dados, ML e IA ~ Ciência de dados, machine learning supervisionado e não supervisionado, aprendizagem profunda, modelagem preditiva, processamento de linguagem natural (NLP), modelagem e análise estatística, otimização, estratégia de negócios e análise ~ desenvolvimento e avaliação de modelos de negócios, análise descritiva e diagnóstica, EDA, visualização, análise de causa raiz, análise de sensibilidade e cenário.

Perguntas frequentes

O que é o modelo de responsabilidade compartilhada da AWS?

A AWS protege a infraestrutura da nuvem, enquanto os clientes são responsáveis por proteger seus dados, aplicativos e configurações dentro da nuvem.

Por que o gerenciamento de identidade e acesso (IAM) é tão importante na AWS?

O IAM controla quem pode acessar seus recursos do AWS. A configuração adequada protege suas contas contra acesso não autorizado e uso indevido.

Quais ferramentas ajudam a registrar e monitorar no AWS?

Os programas AWS CloudTrail, GuardDuty e VPC Flow Logs ajudam a rastrear atividades e detectar ameaças em tempo real no seu ambiente AWS.

Como faço para proteger meus recursos do AWS contra vulnerabilidades?

Examine regularmente suas instâncias com o AWS Inspector, corrija os sistemas rapidamente e use uma infraestrutura imutável na qual você reimplanta em vez de corrigir manualmente.

Como posso gerenciar a segurança na nuvem e no local em conjunto?

Use o AWS Security Hub e as soluções SIEM para obter uma visão única e unificada da segurança em seus ambientes de nuvem e no local da AWS.