Lernpfad

Mit der zunehmenden Verlagerung von Unternehmen in die Cloud hat die Sicherheit höchste Priorität. Amazon Web Services (AWS) bietet eine hochsichere Cloud-Infrastruktur, aber die Sicherung deiner AWS-Umgebung liegt in der gemeinsamen Verantwortung.

In diesem Leitfaden gehen wir auf die bewährten AWS-Sicherheitspraktiken ein - von der Verwaltung von Identitäten und Berechtigungen bis hin zur Automatisierung der Compliance und der Reaktion auf Vorfälle. Egal, ob du ein AWS-Architekt, ein Sicherheitsingenieur oder eine Führungskraft bist, diese Best Practices werden dir helfen, deine Cloud-Umgebung effektiv zu schützen.

Die Sicherheit der AWS Cloud verstehen

Es ist wichtig, zunächst zu verstehen, was AWS Cloud-Sicherheit wirklich bedeutet und wie sie sich von herkömmlichen Sicherheitsmodellen vor Ort unterscheidet.

Definition der AWS Cloud Sicherheit

AWS gilt als die weltweit sicherste Cloud-Infrastruktur für die Entwicklung, Migration und Verwaltung von Arbeitslasten und Anwendungen. Das bestätigen die Millionen von Kunden, darunter die sicherheitsbewusstesten Branchen wie Behörden, Gesundheitswesen und Finanzwesen.

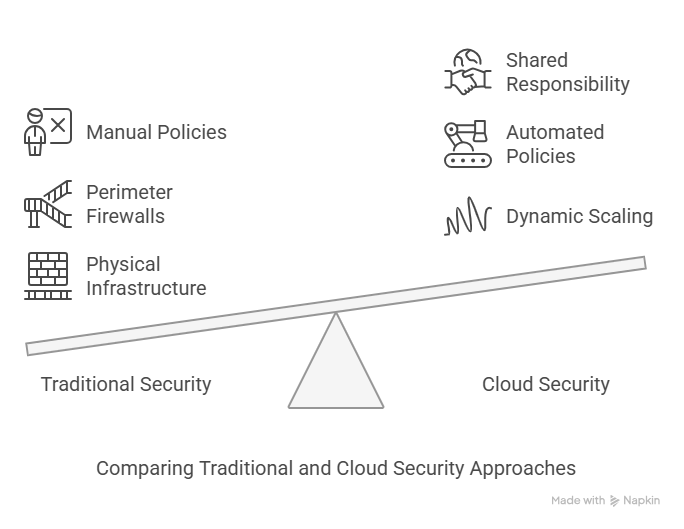

Im Gegensatz zur traditionellen IT-Sicherheit, bei der Unternehmen die Infrastruktur vor Ort kontrollieren, arbeitet die Cloud-Sicherheit in einer dynamischen, verteilten und skalierbaren Umgebung.

Vergleich von traditionellen und Cloud-Sicherheitsansätzen. Quelle: Bild von Napkin AI

Modell der geteilten Verantwortung

AWS verfolgt ein sogenanntes Modell der geteilten Verantwortung, was bedeutet, dass die Sicherheit eine gemeinsame Aufgabe von AWS und seinen Kunden ist. Mit einfachen Worten: AWS ist für die "Sicherheit der Cloud" zuständig, während der Kunde für die "Sicherheit in der Cloud" verantwortlich ist. Das bedeutet, dass AWS als Anbieter für die gesamte physische Infrastruktur verantwortlich ist und dass wir als Kunde für alles, was wir in der Cloud hinzufügen, verantwortlich sind.

AWS übernimmt die Verantwortung für die Verwaltung und Sicherung der zugrundeliegenden Infrastruktur, einschließlich Hardware, Software, Netzwerken und der physischen Sicherheit der Einrichtung. Auf der anderen Seite sind die Kunden für die Verwaltung des Gastbetriebssystems, der Anwendungssoftware und die Konfiguration der von AWS bereitgestellten Firewalls der Sicherheitsgruppe verantwortlich.

Die Verantwortlichkeiten des Kunden variieren je nach den verwendeten AWS-Diensten und der Integration in die IT-Umgebung, und du musst auch die relevanten Gesetze und Compliance-Vorschriften verstehen.

Einige häufige Missverständnisse:

- Es ist ein weit verbreiteter Irrglaube, dass AWS sich um alles kümmert. Denn es liegt in der Verantwortung des Kunden, IAM-Richtlinien und Sicherheitsgruppen zu konfigurieren und sensible Daten zu verschlüsseln.

- Ein weiterer weit verbreiteter Irrglaube ist, dass die Standardeinstellungen sicher sind. Bei Standardkonfigurationen fehlt es oft an einer angemessenen Zugriffskontrolle und Protokollierung, weshalb sie mit Vorsicht behandelt werden müssen.

Unser Kurs " AWS-Sicherheits- und Kostenmanagementkonzepte" ist eine wichtige Ressource, die dir hilft, die Komplexität der AWS-Sicherheit (mit Blick auf die Kosten) zu vereinfachen.

Einzigartige Herausforderungen in AWS-Umgebungen

AWS-Umgebungen bieten Geschwindigkeit und Skalierbarkeit, aber sie bringen auch eine Reihe neuer Herausforderungen mit sich.

Cloud Asset Management

AWS-Ressourcen werden schnell erstellt und zerstört, was die Verwaltung der Ressourcen komplex macht. Zum Beispiel können Ressourcen wie EC2-Instanzen, S3-Buckets und Lambda-Funktionen in Sekundenschnelle erstellt und stillgelegt werden. Diese Skalierbarkeit ist zwar ein großer Vorteil, macht es aber auch schwierig, einen genauen Überblick über deine Vermögenswerte zu behalten. Ohne den richtigen Lernpfad verlierst du vielleicht den Überblick darüber, was läuft und was anfällig ist.

In AWS können Instanzen selbständig hoch- oder herunterskaliert werden, und serverlose Funktionen (wie AWS Lambda) werden nur bei Bedarf ausgeführt. Diese Flexibilität ist großartig, aber sie schafft auch Sicherheitsrisiken, denn ungenutzte Ressourcen sind leichte Ziele für Angriffe.

Wenn du einen Server oder Speicher hochfährst und ihn dann vergisst, können Hacker ihn ausnutzen. Das andere Risiko ist, dass ohne einen aktuellen Lernpfad die Sicherheitskontrollen zu einem Ratespiel werden, weil es keine Echtzeitverfolgung gibt.

Was ist dann die Lösung? Du musst AWS Config verwenden, um deine Ressourcen zu überwachen und AWS Systems Manager, um alles zu organisieren. Diese Tools helfen dir, den Lernpfad zu verfolgen, damit dir nichts durch die Lappen geht.

Sichtbarkeit in hybriden/multi-Cloud-Umgebungen

Viele Unternehmen nutzen eine Mischung aus lokaler Infrastruktur, AWS und anderen Cloud-Anbietern wie Azure. Diese hybride oder Multi-Cloud-Konfiguration kann zu blinden Flecken führen, die es erschweren, alle deine Ressourcen konsequent zu überwachen und zu sichern.

Die Lösung ist die Implementierung von AWS Security Hub für eine zentrale Sicherheitsüberwachung. Du kannst auch SIEM-Lösungen wie Splunk oder AWS GuardDuty verwenden, um Sicherheitsereignisse in verschiedenen Umgebungen zu korrelieren.

Dynamisches Schwachstellenmanagement

In der Cloud bewegen sich die Sicherheitsbedrohungen schnell. Im Gegensatz zu herkömmlichen Servern, die monatelang gleich bleiben, ändern sich Cloud-Umgebungen ständig. So können zum Beispiel neue Server in Betrieb gehen, Konfigurationsänderungen vorgenommen werden und Sicherheitslücken aus dem Nichts auftauchen.

Studien wie MITREs Project Lorelei zeigen, dass Angreifer neue Cloud-Server innerhalb von Minuten nach der Bereitstellung untersuchen. Stell dir vor, du richtest eine neue Datenbank ein und bevor du sie überhaupt eingerichtet hast, versuchen schon automatisierte Bots, in sie einzudringen.

Tools zur kontinuierlichen Überwachung (wie AWS GuardDuty oder Scanner von Drittanbietern) fungieren wie 24/7-Sicherheitswachen, die verdächtige Aktivitäten in der Sekunde aufspüren, in der sie passieren. Du könntest auch AWS Inspector verwenden, um Arbeitslasten auf Schwachstellen zu scannen, AWS Shield zum Schutz vor DDoS-Angriffen aktivieren und das Patchen mit AWS Systems Manager Patch Manager automatisieren.

Wichtige AWS-Sicherheitspraktiken

Hier sind einige vielschichtige, proaktive Strategien, die du in Betracht ziehen solltest:

Nimm eine proaktive Sicherheitshaltung ein

Bevor du in AWS einsteigst, solltest du dir die Zeit nehmen, deine Sicherheitsstrategie zu planen. Nutze Frameworks wie das AWS Well-Architected Framework und die CIS-Benchmarks, um deinen Ansatz zu bestimmen. Ein proaktives Sicherheitskonzept erspart dir spätere Kopfschmerzen.

Befolge das gut durchdachte AWS-Framework

Das AWS Well-Architected Framework für bewährte Sicherheitspraktiken bietet einen einheitlichen Ansatz für Kunden und Partner, um Architekturen zu bewerten und skalierbare Designs zu implementieren. Der Rahmen ist um die Sechssäulen herum aufgebaut.

Die AWS-Säulen der guten Architektur. Quelle: Bild vom Autor

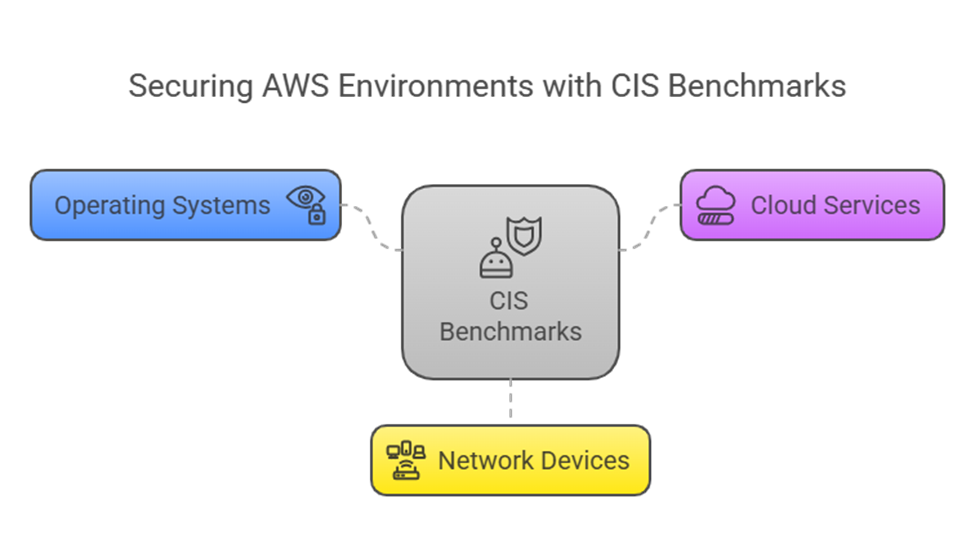

CIS-Benchmarks anwenden

Der AWS Foundations Benchmark des Center for Internet Security (CIS ) dient als Sammlung von Best Practices für die Sicherheitskonfiguration von AWS. Diese sind wie eine Sicherheits-Checkliste für alles, von IAM-Richtlinien bis zu S3-Bucket-Berechtigungen. Aber Benchmarks allein reichen nicht aus - du musst sie auch durchsetzen. Tools wie AWS Security Hub oder Prowler (ein Open-Source-CIS-Scanner) überprüfen deine Umgebung automatisch anhand der CIS-Regeln und zeigen Lücken auf.

CIS-Benchmarks zur Sicherung von AWS-Umgebungen: Quelle des Bildes: Serviette AI

Stärkung des Identitäts- und Zugangsmanagements

AWS IAM ist entscheidend für die Zugangskontrolle. Falsch konfigurierte IAM-Berechtigungen sind ein großes Sicherheitsrisiko. IAM ist der Webservice, der dich bei der sicheren Verwaltung und Kontrolle des Zugriffs auf AWS-Ressourcen unterstützt. Du kannst regeln, auf welche AWS-Ressourcen Benutzer zugreifen können, indem du die Berechtigungen mit IAM verwaltest. IAM wird verwendet, um zu verwalten, wer Ressourcen nutzen darf (Berechtigungen hat) und wer authentifiziert (angemeldet) ist.

Schließe deine AWS-Umgebung ab, indem du das Prinzip der geringsten Privilegien anwendest - gewähre den Nutzern nur die minimalen Berechtigungen, die sie benötigen. Vereinfache die Zugriffskontrolle mit föderiertem SSO und benutze nie das Root-Konto für tägliche Aufgaben. Setze immer sichere Passwörter und MFA ein und plane vierteljährliche Prüfungen mit regelmäßigen IAM-Richtlinien-Audits und Wechsel der Zugangsdaten. Diese einfachen, aber entscheidenden Schritte reduzieren deine Angriffsfläche drastisch.

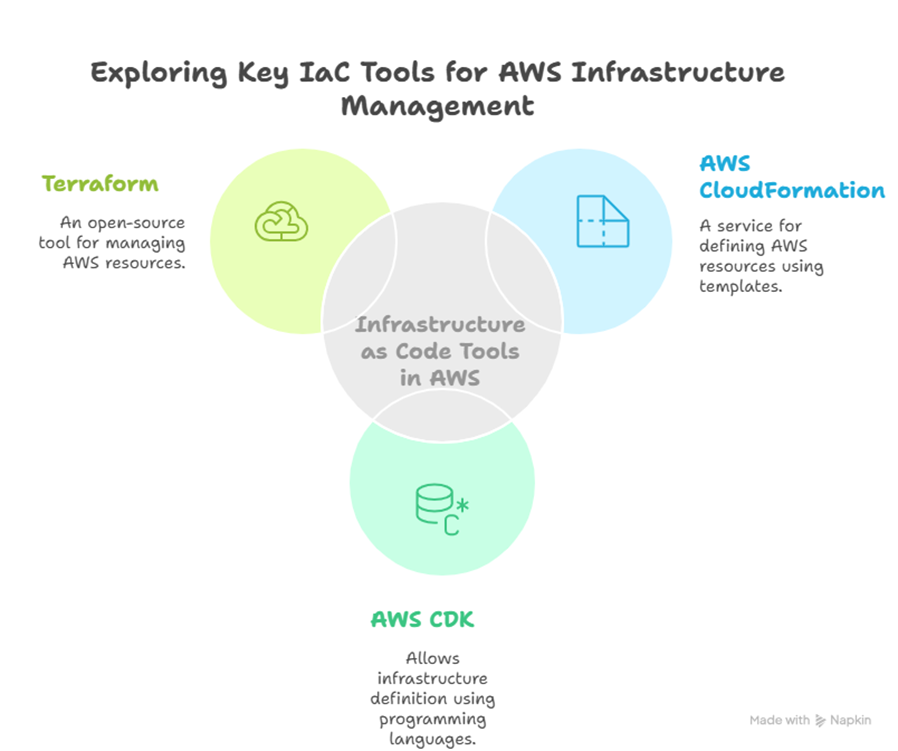

Eine Sicherheitsgrundlage schaffen

In AWS schafft eine Sicherheitsgrundlage, die durch Infrastructure as Code (IaC) implementiert wird, eine sichere, skalierbare und einheitliche Basis für deine Cloud-Architektur, die von Anfang an Sicherheit und Compliance garantiert. IaC-Lösungen wie AWS CloudFormation und Terraform automatisieren die Bereitstellung und Wartung der Infrastruktur und ermöglichen es dir, Sicherheitsmaßnahmen zu kodifizieren und konsequent umzusetzen.

Security Baseline und Infrastructure as Code (IaC). Quelle: Bild von Napkin AI

Durch die Automatisierung der Infrastrukturbereitstellung und -wartung ermöglichen diese IaC-Tools den Kunden, Sicherheitsmaßnahmen konsequent zu kodifizieren und umzusetzen.

Protokollierung und Überwachung einrichten

Ohne angemessene Protokollierung ist es fast unmöglich, Sicherheitsverstöße zu erkennen. Einige der Schritte, die unternommen werden könnten, sind:

- Konfiguriere die DNS-Protokollierung, um Domain-Anfragen zu verfolgen,

- VPC Flow Logs, um den Netzwerkverkehr im Auge zu behalten, und

- AWS CloudTrail, um API-Aufrufe aufzuzeichnen.

Am besten integrierst du diese Protokolle in AWS GuardDuty oder ein SIEM-System (Security Information and Event Management), um Bedrohungen in Echtzeit zu erkennen.

Verwalten von Schwachstellen und Patchen von Systemen

Um deine AWS-Umgebung sicher zu halten, musst du Schwachstellen aufspüren, bevor Angreifer sie ausnutzen können. Mit AWS Inspector, deinem automatischen Sicherheitsscanner, der EC2-Instanzen, Container und Anwendungen kontinuierlich auf Schwachstellen überprüft, ist das gar nicht so schwer.

Eine weitere Möglichkeit ist die Einführung einer unveränderlichen Infrastruktur für kugelsichere Patches. Du könntest zum Beispiel Live-Server durch neue Instanzen aus aktualisierten AMIs ersetzen, anstatt sie zu reparieren. Dadurch wird die Belichtungszeit verkürzt, die Konsistenz bleibt erhalten und es gibt keine Probleme mit Flecken mehr.

Automatisieren Sie die Erkennung von und Reaktion auf Vorfälle

Eine der klügsten Methoden, um deine AWS-Sicherheit zu stärken, ist die weitestgehende Automatisierung. Anstatt manuell zu prüfen, ob alles sicher ist, kannst du AWS Security Hub nutzen, um deine Umgebung automatisch auf Sicherheitsprobleme zu prüfen und sicherzustellen, dass du die Best Practices befolgst. Wenn etwas nicht in Ordnung zu sein scheint, musst du nicht darauf warten, dass ein Mensch das Problem behebt. AWS Lambda kann eingreifen und automatisch Maßnahmen ergreifen, wie z. B. die Korrektur von Einstellungen oder die Isolierung eines riskanten Servers.

Um größere Sicherheitsvorfälle zu bewältigen, kannst du AWS Step Functions einrichten, um eine Reihe von automatischen Aktionen zu organisieren. Wenn AWS GuardDuty zum Beispiel eine verdächtige IP-Adresse findet, die versucht, in dein System einzudringen, kann Lambda diese IP-Adresse sofort mit AWS WAF (Web Application Firewall) blockieren. Das alles geschieht, ohne dass jemand einen Finger rühren muss. Auf diese Weise werden Bedrohungen viel schneller erkannt und bearbeitet, als wenn du manuell reagieren müsstest.

Vereinheitliche die Sicherheit in der Cloud und vor Ort

Für jedes Unternehmen kann es eine große Herausforderung sein, die Sicherheit zu gewährleisten, wenn es sowohl Cloud-Dienste als auch seine eigenen Server vor Ort nutzt. In solchen Fällen kannst du Lösungen wie SIEM-Systeme (Security Information and Event Management) und AWS Security Hub nutzen, um die Arbeit zu erleichtern.

Diese Technologien fassen alle deine Sicherheitsdaten an einem Ort zusammen und ermöglichen es dir, den Zustand sowohl deiner On-Premises- als auch deiner Cloud-Systeme zu überwachen, ohne etwas Entscheidendes zu übersehen.

AWS Sicherheit Abschließende Checkliste

IAM Best Practices

✔️ IAM-Rollen anstelle von IAM-Benutzern verwenden

✔️ Erzwinge MFA für alle privilegierten Konten

✔️ Das Prinzip der geringsten Privilegien (PoLP) anwenden

Protokollierung & Überwachung

✔️ Aktiviere AWS CloudTrail und GuardDuty

✔️ VPC Flow Logs überwachen und Log-Verschlüsselung aktivieren

Datenschutz & Verschlüsselung

✔️ Verschlüssele alle sensiblen Daten mit AWS KMS

✔️ S3-Bucket-Richtlinien verwenden, um öffentlichen Zugriff zu verhindern

Automatisierte Sicherheit

✔️ AWS Config und Security Hub implementieren

✔️ Lambda-Funktionen für automatisierte Sicherheitsreaktionen nutzen

Fazit

Die Sicherung deiner AWS-Umgebung ist keine einmalige Aufgabe, sondern ein fortlaufender Prozess. Wenn du diese Best Practices befolgst, kannst du deine Daten, Anwendungen und Infrastruktur vor potenziellen Bedrohungen schützen. Denke daran, dass AWS die Werkzeuge zur Verfügung stellt, aber es liegt an dir, sie effektiv zu nutzen.

Eine sichere Cloud-Umgebung schützt nicht nur dein Unternehmen, sondern schafft auch Vertrauen bei deinen Kunden und verschafft dir einen Wettbewerbsvorteil. Nimm dir also die Zeit, diese Praktiken umzusetzen, und du wirst auf dem besten Weg sein, die AWS-Sicherheit zu meistern.

Hast du Fragen oder brauchst du Hilfe beim Einstieg? Wir bieten maßgeschneiderte Lösungen, um deine Cloud-Abwehr zu automatisieren und zu optimieren. Fordere noch heute eine Demo an, um herauszufinden, wie wir dir helfen können, deine Cloud-Umgebung in großem Umfang zu sichern.

2 oder mehr Personen ausbilden? Schau dir unsere Business-Lösungen an

Verschaffe deinem Team Zugang zur gesamten DataCamp-Bibliothek mit zentralisierten Berichten, Aufgaben, Projekten und mehr

Erfahrener Profi in den Bereichen Datenwissenschaft, künstliche Intelligenz, Analytik und Datenstrategie.

FAQs

Was ist das AWS-Modell der geteilten Verantwortung?

AWS sichert die Cloud-Infrastruktur, während die Kunden für die Sicherung ihrer Daten, Anwendungen und Konfigurationen innerhalb der Cloud verantwortlich sind.

Warum ist Identitäts- und Zugriffsmanagement (IAM) in AWS so wichtig?

IAM kontrolliert, wer auf deine AWS-Ressourcen zugreifen kann. Wenn du sie richtig einrichtest, schützt du deine Konten vor unbefugtem Zugriff und Missbrauch.

Welche Tools helfen bei der Protokollierung und Überwachung in AWS?

AWS CloudTrail, GuardDuty und VPC Flow Logs helfen dabei, Aktivitäten zu verfolgen und Bedrohungen in Echtzeit in deiner AWS-Umgebung zu erkennen.

Wie schütze ich meine AWS-Ressourcen vor Sicherheitslücken?

Überprüfe deine Instanzen regelmäßig mit AWS Inspector, patche Systeme schnell und verwende eine unveränderliche Infrastruktur, in der du neu bereitstellst, anstatt manuell zu patchen.

Wie kann ich die Sicherheit in der Cloud und vor Ort gemeinsam verwalten?

Nutze AWS Security Hub und SIEM-Lösungen, um einen einheitlichen Überblick über die Sicherheit deiner AWS Cloud- und On-Premise-Umgebungen zu erhalten.