Curso

LockBit, Hive, Clop, Agent Tesla, Formbook, Raccoon, MoneroMiner e CoinHive são apenas alguns exemplos de malwares sofisticados recentes que desafiaram os métodos tradicionais de análise humana.

Como pesquisador de segurança cibernética interessado em análise de malware, encontrei limitações significativas na descoberta de suas funcionalidades ocultas, intenção maliciosa e possíveis vetores de ataque devido à sua crescente complexidade e volume.

Reconhecendo a necessidade de uma abordagem mais eficiente e eficaz, explorei o potencial da inteligência artificial (IA) para analisar, identificar e explicar a intenção dos scripts mal-intencionados. Os resultados foram impressionantes, demonstrando a capacidade da IA de acelerar a análise de malware e melhorar nossa capacidade de entender essas ameaças.

Além da análise de malware, a aplicação da IA tem um imenso potencial para enfrentar outros desafios críticos de segurança cibernética, como inteligência contra ameaças, resposta a incidentes e gerenciamento de vulnerabilidades.

Por que precisamos de IA na segurança cibernética?

Com o cenário de segurança cibernética em evolução, algumas tarefas de segurança cibernética não podem ser bem definidas, exceto pelo exemplo. Por exemplo, definir com precisão o que constitui uma anomalia no tráfego da rede é difícil. Talvez possamos especificar os pares de entrada e saída do tráfego de rede normal e anômalo, mas não uma relação concisa entre a entrada, ou seja, o tráfego de rede, e a saída desejada, ou seja, normal ou anômala.

Um desafio significativo também surge da necessidade de redesenhar constantemente as ferramentas de segurança cibernética para se adaptar à natureza dinâmica do cenário de segurança cibernética, bem como da pesada tarefa de extrair insights de vastos conjuntos de dados. A identificação de táticas, técnicas e procedimentos (TTPs) sobrepostos, que vinculam atividades aparentemente díspares a um único agente de ameaças, é importante para uma inteligência de ameaças eficaz.

Precisamos de uma abordagem que modele adequadamente a relação entre a entrada e a saída implícita nas amostras de segurança cibernética, que seja capaz de programar grande parte do conhecimento relacionado à segurança cibernética e que seja excelente na extração de relações e correlações ocultas entre dados massivos. É aqui que o machine learning (ML)um subconjunto de algoritmos de IA, entra em ação.

IA e ML são normalmente usados de forma intercambiável. Mas se eu tivesse que defini-las e mostrar suas diferenças rapidamente, diria que a IA se refere à tecnologia que constrói máquinas para imitar funções cognitivas associadas à inteligência humana, enquanto o ML se refere a um subconjunto de algoritmos de IA que aprendem e melhoram com os dados.

Neste artigo, quero fazer uma viagem pela aplicabilidade das técnicas de machine learning na segurança cibernética, apresentando uma variedade de casos de uso e os desafios de explicabilidadeinterpretabilidade e robustez que devem ser enfrentados para aproveitar seu potencial.

Detecção e prevenção de ameaças

A detecção e a resposta a ameaças referem-se à detecção de ameaças cibernéticas contra redes ou sistemas, seguidas de estratégias de atenuação rápidas e eficazes. Esse processo envolve a detecção de comportamentos anômalos em redes e sistemas, a identificação de invasões não autorizadas e a análise de amostras de malware para proteger nossos sistemas.

Detecção de anomalias

A detecção de anomalias refere-se à identificação de padrões nos dados que não estão em conformidade com uma noção bem definida de comportamento normal.

Esse conceito fundamental é aplicável em diversos campos, e a segurança cibernética não é exceção. Uso a detecção de anomalias para identificar diversas atividades mal-intencionadas, como detecção de exfiltração de dados, ataques de negação de serviço distribuído (DDoS), infecções por malware e outros.Vários algoritmos de machine learning, como Local outlier factor (LOF), Isolation forest, One-class support vector machine (OC-SVM)foram empregados para detectar anomalias. No entanto, a seleção da técnica adequada para a identificação de outliers é uma tarefa complexa que exige a consideração cuidadosa de vários fatores, inclusive:

- O tipo de dados (por exemplo, dados pontuais, sequenciais, espaciais ou estruturados em gráficos)

- A natureza das anomalias (por exemplo, pontuais, contextuais ou coletivas)

- A disponibilidade de dados rotulados

- O formato de saída desejado (por exemplo, rótulo binário ou pontuação de anomalia)

Exploraremos como selecionamos as técnicas corretas de machine learning e também explicaremos como elas detectam atividades mal-intencionadas de segurança cibernética. Nosso foco será em dois aplicativos essenciais para a segurança cibernética: detecção de intrusão e análise de malware.

Sistemas de detecção de intrusão (IDS)

Os sistemas de detecção de intrusão (IDS) são os olhos e ouvidos das redes e sistemas de computadores, monitorando e analisando o tráfego de rede (IDS baseado em rede) e as chamadas de sistema (IDS baseado em host) em busca de atividades mal-intencionadas.

Ao longo de meus experimentos, testemunhei o poder das abordagens de detecção de anomalias para ambos os sistemas na detecção da presença de ameaças novas ou previamente desconhecidas que escapam às técnicas baseadas em assinaturas, que dependem de padrões de ataque predefinidos para a detecção.

Antes de mergulhar no IDS baseado em host, é importante que você entenda o que são chamadas de sistema. Basicamente, são solicitações feitas por um programa ao sistema operacional para executar tarefas específicas. Suponha que você use um editor de texto para modificar um arquivo em um sistema operacional Linux. Nos bastidores, o editor de texto solicita que você abra um arquivo usando a chamada do sistema open(), escreva alterações nele usando write() e, em seguida, salve-o fechando o arquivo usando close().

Embora as chamadas de sistema de um editor de texto sejam diretas e previsíveis, a sequência de chamadas de sistema de um agente mal-intencionado costuma ser enganosa. Um programa mal-intencionado pode empregar uma série como open(), write() para soltar um arquivo oculto e, em seguida, usar execve() para executá-lo com privilégios elevados. Isso é seguido por chamadas relacionadas à rede, como socket(), para possivelmente estabelecer um ataque de canal de comando e controle.

Para resolver isso, as sequências de chamadas do sistema são frequentemente transformadas em uma representação de recurso estático adequado para algoritmos de machine learning. Mas você deve estar se perguntando: qual técnica de aprendizagem é mais adequada para treinar modelos de machine learning nesse caso?

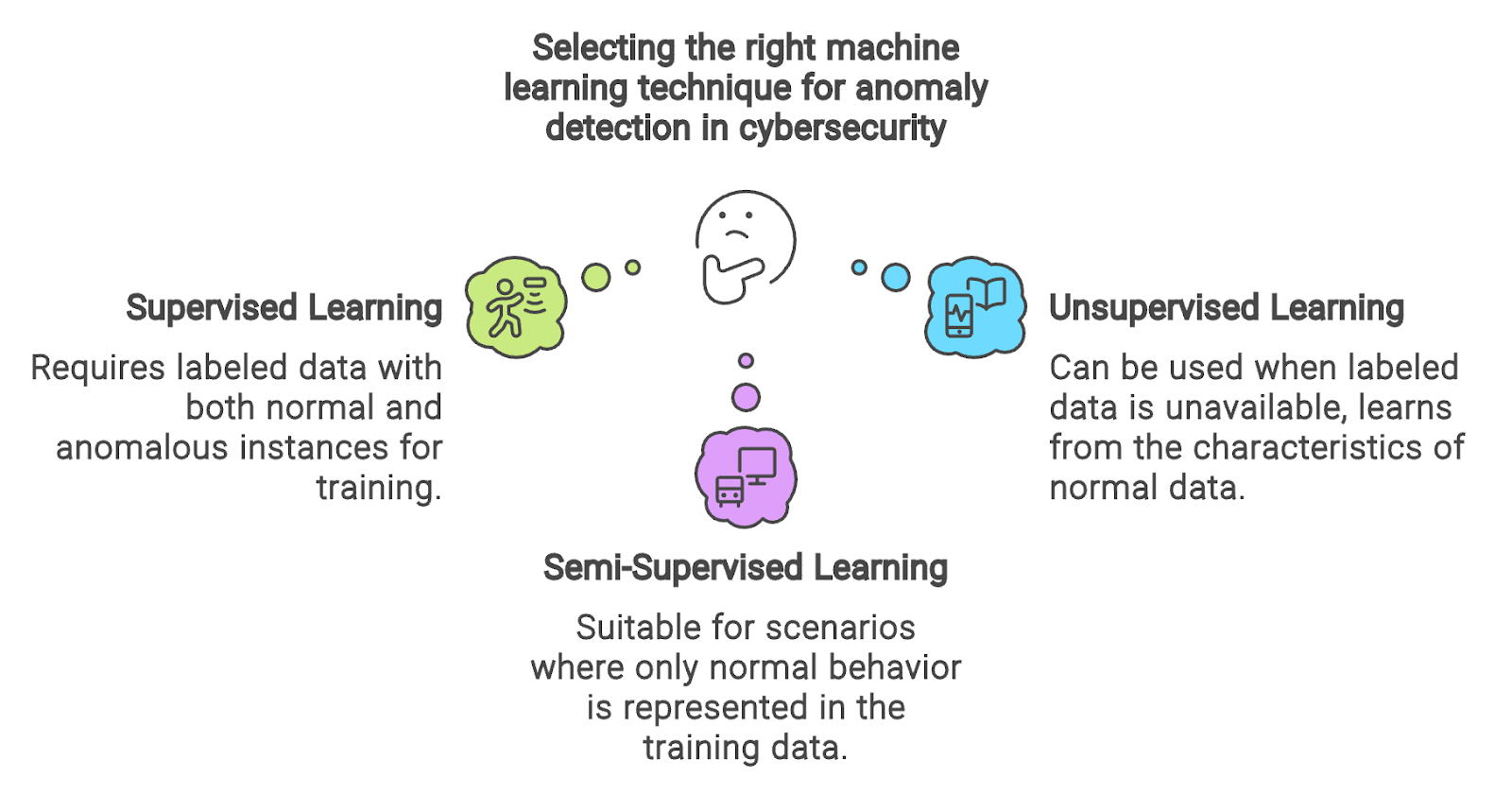

A escolha da técnica de aprendizado depende muito da disponibilidade de rótulos. Se você tiver acesso a um conjunto de dados equilibrado que inclua sequências normais e anômalas de chamadas do sistema, eu certamente optaria por modelos de detecção de anomalias supervisionados, como Máquinas de vetor de suporte (SVM).

Por outro lado, na ausência de dados rotulados, posso usar modelos de aprendizagem não supervisionados, como Floresta de isolamento. Para cenários em que apenas o comportamento normal é representado nos dados de treinamento, procuro técnicas de aprendizagem semissupervisionadas, como One-Class SVM ou DBSCAN.

Diagrama criado com o Napkin.ai

Agora que já entendemos como o ML é aplicado ao IDS baseado em host, vamos passar para o domínio do IDS baseado em rede. Enquanto os sistemas baseados em host se concentram em máquinas individuais, os IDS baseados em rede identificam intrusões nos dados da rede; ou seja, em vez de analisar as chamadas do sistema, os IDS de rede inspecionam o roubo de informações e as atividades de interrupção da rede monitorando estatísticas de fluxo de rede, dados de carga útil e cabeçalhos de pacotes.

Uma rápida olhada na tabela a seguir pode ajudar você a ter uma ideia de como é um conjunto de dados de fluxo de rede.

|

Porta de destino |

Porta de origem |

Duração do fluxo (ms) |

Total de pacotes de encaminhamento |

Total de pacotes devolvidos |

Rótulo |

|

54865 |

9910 |

6 |

5000 |

600 |

0 |

|

54810 |

9010 |

2 |

2000 |

200 |

1 |

Estatísticas sintéticas de fluxo de rede normal e anormal.

Cada linha do conjunto de dados representa uma sessão de comunicação de rede independente entre dois pontos de extremidade, sem relações inerentes a outros fluxos no conjunto de dados.

Cada fluxo é definido por atributos como números de porta de origem e destino, duração do fluxo em milissegundos e o número total de pacotes trocados em ambas as direções. Um rótulo categórico indica se o fluxo de rede é classificado como anômalo ou como um ataque, fornecendo a verdade básica essencial para os modelos de detecção de intrusão.

Notavelmente, cada linha representa um fluxo de rede independente sem dependências sequenciais ou relacionais com outros fluxos de rede no conjunto de dados.

Dada a natureza independente dos fluxos de rede, o conjunto de dados pode ser alimentado após algumas técnicas de engenharia de recursos em algoritmos de machine learning para detecção de anomalias. Conforme discutido anteriormente no contexto do IDS baseado em host, a seleção de técnicas de machine learning adequadas está condicionada à disponibilidade de dados rotulados.

Análise de malware

Antes de começar a análise de malware, precisamos primeiro explicar o que é malware e como ele funciona.

Malware é um termo para software malicioso ou executáveis binários projetados para realizar as intenções prejudiciais de um invasor. Esse trecho de código explora intencionalmente vulnerabilidades em sistemas-alvo para comprometer sua integridade, roubar dados confidenciais, excluir dados e até mesmo criptografar dados para obter resgate. Ele pode vir em várias categorias, incluindo vírus, worms, spyware, cavalos de troia, ransomware etc.

Para que você entenda o tipo de malware, sua funcionalidade e seu possível impacto, vários recursos são extraídos da análise estática e dinâmica e inseridos nos algoritmos de machine learning apropriados.

Considere a análise de malware de executáveis do Windows, ou seja, executáveis portáteis (PEs). Podemos extrair diversos recursos provenientes da análise dinâmica e estática de PEs, como sequências de bytes, APIs/chamadas de sistema, códigos operacionais, rede, sistema de arquivos, registros de CPU, características e strings de arquivos PE e, em seguida, alimentá-los em modelos adequados de machine learning supervisionados, não supervisionados e semissupervisionados para detectar malware.

Gerenciamento de vulnerabilidades

Para reduzir os riscos de exposição a ataques cibernéticos, precisamos identificar, avaliar e resolver rapidamente os possíveis pontos fracos de segurança em nossas redes, computadores e aplicativos. Vamos analisar o papel desempenhado pelos algoritmos de IA e ML no aprimoramento do gerenciamento de vulnerabilidades por meio de varredura de vulnerabilidades, gerenciamento de patches e avaliação de riscos.

Varredura de vulnerabilidades

Como pesquisador de segurança cibernética, frequentemente desenvolvo ferramentas personalizadas para automatizar tarefas de segurança cibernética, como analisadores de logs de tráfego de rede, fuzzers e outros.

Embora essas ferramentas possam aprimorar significativamente nossas operações de segurança, é importante submetê-las a uma rigorosa varredura de vulnerabilidades antes de usá-las e compartilhá-las com meus colegas.

Caso contrário, um invasor pode explorar vulnerabilidades não descobertas e não corrigidas em meu script personalizado para obter acesso não autorizado, comprometer informações confidenciais ou interromper serviços em nossa empresa.

Os modelos de machine learning têm a capacidade de ver a floresta pelas árvores. Eles são excelentes na extração de recursos significativos de grandes conjuntos de dados, descobrindo padrões e correlações sutis. Tendo isso em mente, comecei a explorá-los para ver se eles são capazes de automatizar a detecção de vulnerabilidades, fazer análises mais rápidas e identificar vulnerabilidades não reveladas anteriormente.

Para criar um modelo de detecção de vulnerabilidade baseado em ML, começo coletando vários tipos de dados vulneráveis e não vulneráveis para treinar o modelo de várias fontes, incluindo o NVD (National Vulnerability Database), OWASPetc.

A coleção é então pré-processada e incorporada para ser alimentada no modelo escolhido. A entrada pode ser representada como um gráfico ou árvore mostrando as relações entre diferentes elementos de código, como Gráfico de propriedades de código (CPG) ou Árvores abstratas de sintaxe (AST).

A entrada também pode ter uma representação baseada em tokens, na qual o código-fonte é transformado em vetores de tokens. Diversas técnicas de incorporação Você pode aplicar posteriormente várias técnicas de incorporação, incluindo Word2Vec, incorporação de gráfico, incorporação de um hot, recursos de N-grama, etc.

Conforme explicado em aplicativos anteriores, a escolha de um modelo de machine learning e de sua técnica de aprendizado depende principalmente da disponibilidade de rótulos. Na fase de treinamento, o conjunto de dados de detecção de vulnerabilidade é separado em conjuntos de treinamento e validação, e o modelo aprende com os dados rotulados.

Os parâmetros do modelo são atualizados iterativamente, dependendo dos erros de previsão, usando técnicas de otimização. Depois que o modelo conclui o processo de aprendizado, sua capacidade de detectar vulnerabilidades é medida usando dados não vistos. Os principais indicadores de desempenho, como exatidão, precisão, recuperação e pontuação F1 são computados para avaliar a capacidade do modelo de detectar vulnerabilidades.

Ao detectar vulnerabilidades em meu script personalizado, é essencial fazer uma avaliação abrangente dos riscos. Se os controles de segurança existentes impedirem a exploração das vulnerabilidades descobertas ou se as possíveis consequências forem mínimas, o risco poderá ser aceito.

Como alternativa, você também pode evitar usar totalmente o código desenvolvido para eliminar qualquer risco de exploração. No entanto, se a eliminação completa não for viável, a implementação de estratégias de atenuação é fundamental.

Em seguida, exploraremos a aplicação de patches em softwares vulneráveis como a principal tática de atenuação.

Gerenciamento de patches

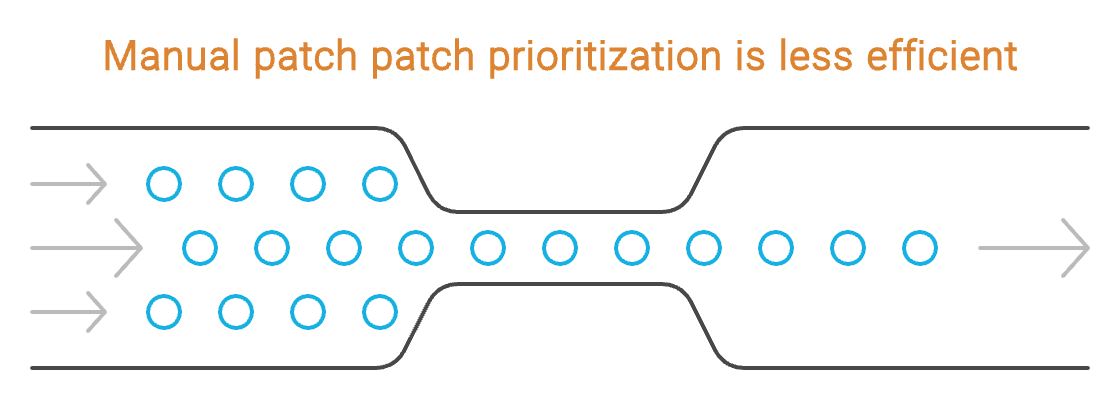

Embora o ideal seja abordar todas as vulnerabilidades abertas e críticas, isso geralmente não é prático. Uma abordagem mais estratégica é essencial. Usando o machine learning, podemos prever proativamente quais vulnerabilidades provavelmente serão exploradas para causar incidentes de segurança. Isso nos permite priorizar os esforços de aplicação de patches.

Criado com o Napkin.ai

Para simplificar nosso processo de priorização de patches, utilizamos o método baseado em árvore pré-treinado Exploit Prediction Scoring System (EPSS) baseado em árvores, que combina informações de vulnerabilidade com atividades de exploração do mundo real para prever a probabilidade de os invasores tentarem usar uma vulnerabilidade específica nos próximos trinta dias.

O modelo de machine learning do EPSS identifica padrões e relações entre as informações de vulnerabilidade, como o CVSS, e a atividade de exploração para identificar matematicamente a probabilidade de os invasores usarem uma vulnerabilidade.

Após a priorização da vulnerabilidade, os patches passam por aquisição, validação e testes rigorosos para reduzir os riscos operacionais. A implementação de patches é um processo complexo que depende de vários fatores, incluindo:

- Tipo de software (por exemplo, firmware, sistema operacional, aplicativo)

- Tipo de plataforma de ativos (por exemplo, TI, TO, IoT, móvel, nuvem, máquina virtual)

- Características da plataforma (por exemplo, ativo gerenciado/não gerenciado, no local ou não, virtualizado ou não, em contêiner ou não)

- Restrições ambientais (por exemplo, conectividade de rede e largura de banda).

Considerando a escala e a diversidade dos ambientes de TI modernos, a implementação manual de patches costuma ser trabalhosa e demorada. A automação orientada por IA pode simplificar esse processo, selecionando e implementando de forma inteligente o patch apropriado para cada sistema com base nesses fatores críticos.

Algoritmos de agrupamento, como K-meanspodem ser aproveitados nesse caso para agrupar sistemas semelhantes para uma implementação de patches mais eficiente.

Avaliação de riscos

A avaliação de riscos cibernéticos é importante para identificar, avaliar e atenuar possíveis ameaças e vulnerabilidades detectadas.

Como as abordagens tradicionais geralmente não conseguem encontrar indicadores de riscos cibernéticos imprevisíveis, os pesquisadores começaram a recorrer ao machine learning.

Com o uso de ML de classificação supervisionada e multiclasse, os pesquisadores podem melhorar a avaliação do risco cibernético por meio de uma análise abrangente dos principais fatores.

Conforme descrito na tabela abaixo, esses fatores incluem investimento em segurança cibernética, características da força de trabalho, histórico de ataques, vulnerabilidades de infraestrutura, consultoria externa e risco associado. Sua estrutura baseada em ML SecRiskAI de prova de conceito demonstra o potencial do ML na previsão da probabilidade de ataques DDoS ou de phishing.

|

Informações |

Exemplo |

|

Receita |

2,500,000 |

|

Investimento em segurança cibernética |

500,000 |

|

Ataques bem-sucedidos |

5 |

|

Ataques fracassados |

10 |

|

Número de funcionários |

4,450 |

|

Treinamento de funcionários |

Médio |

|

Vulnerabilidades conhecidas |

9 |

|

Consultor externo de segurança cibernética |

Não |

|

Risco |

Baixa |

Um exemplo de atributos-chave para a avaliação de riscos cibernéticos (Fonte)

Resposta a incidentes

Agora vamos explorar como a IA e o ML estão mudando a resposta a incidentes. Exploraremos como eles automatizam os fluxos de trabalho de resposta a incidentes, reduzem os tempos de resposta, descobrem proativamente ameaças ocultas e melhoram a análise forense para rastrear as origens e o impacto dos ataques cibernéticos.

Orquestração, automação e resposta de segurança (SOAR)

Observei em primeira mão como os sistemas SOAR são projetados para receber alertas dos sistemas de gerenciamento de eventos e informações de segurança (SIEM) e ativar manuais apropriados que automatizam e coordenam uma série de tarefas de segurança.

Essas tarefas podem incluir ações investigativas, como verificar a reputação de URLs ou recuperar detalhes de usuários e ativos, bem como ações de resposta, como bloquear um endereço IP em um firewall ou eliminar um processo mal-intencionado em um endpoint.

No entanto, atualmente enfrentamos limitações significativas nesses sistemas. Os analistas de segurança são obrigados a definir, criar e alterar manualmente os manuais, e a seleção entre vários manuais é regida por regras definidas pelos analistas de segurança.

Para superar essas limitações, vi como a integração de IA e ML nas plataformas SOC pode revolucionar esse processo, permitindo gerar automaticamente manuais que podem efetivamente

responder a alertas desconhecidos.

Isso não apenas aumenta a eficiência de nossa resposta, mas também permite que os analistas se concentrem em mais tarefas. Usando algoritmos de ML, também podemos treiná-lo para calcular o custo da penalidade de cada ação de resposta, dependendo do alerta recebido, e selecionar a resposta com a menor penalidade.

Caça às ameaças

Imagine como seria estressante examinar milhões de registros, tentando identificar possíveis ameaças.

Agora, amplie o desafio para a escala de um nível empresarial, em que cada registro deve ser examinado um a um e classificado como malicioso ou benigno.

Ao incorporar o machine learning ao processo, podemos simplificar essa tarefa e acelerar a detecção de ameaças. Algoritmos de IA e ML, ou seja, SVM, Random Forest, podem ser treinados para analisar e categorizar logs de forma eficiente, permitindo a rápida identificação de ameaças e reduzindo a carga sobre as equipes de segurança.

Forense

Como os dados digitais continuam a crescer em volume e complexidade, a integração de IA e ML à perícia digital - a análise de evidências digitais para a investigação de crimes cibernéticos - tornou-se essencial.

Essa integração nos permite aumentar a velocidade, a precisão e a eficácia da identificação e da resposta às ameaças cibernéticas.

A IA e o ML podem ser usados na triagem forense, por exemplo. Nesse caso, usamos algoritmos de ML para classificar e categorizar um grande número de arquivos digitais com base em sua relevância para uma investigação.

Desafios e considerações éticas

A integração da IA na segurança cibernética apresenta oportunidades significativas. No entanto, é importante também reconhecer seus desafios e limitações inerentes.

Ataques adversários

Muitos sistemas de IA são suscetíveis a ataques adversáriosou seja, envenenamento, evasão, extração de modelos, injeção imediatae inferência, que exploram suas vulnerabilidades.

Nesses ataques, os adversários adicionam cuidadosamente perturbações à entrada que são imperceptíveis para os seres humanos, mas que podem fazer com que os modelos façam previsões incorretas. Isso gera preocupações sobre a implantação desses sistemas em ambientes críticos para a segurança, e a segurança cibernética não é exceção.

Para combater efetivamente esses ataques, empregamos vários mecanismos de defesa, como treinamento contraditório, destilação defensiva destilaçãoe mascaramento de gradiente.

Explicabilidade e transparência

Embora os algoritmos de IA demonstrem eficácia na obtenção de resultados e previsões, tenho dificuldade para entender seus mecanismos internos de funcionamento.

Isso é muito importante em meu campo, pois confiar escolhas críticas a um sistema inexplicável apresenta riscos evidentes.

Aqui, a IA explicável (XAI) oferece um caminho para o desenvolvimento de sistemas de segurança cibernética orientados por IA com maior explicabilidade, mantendo o alto desempenho. Ao fornecer transparência na tomada de decisões de IA, a XAI me ajuda a fazer análises bem informadas e a tomar as medidas mais adequadas em resposta a incidentes de segurança.

Avanços recentes nas técnicas de XAI, ou seja, análise de importância de recursos e visualização de árvores de decisão, estão tornando essa transparência possível.

Preconceito e imparcialidade

Sempre que seleciono um conjunto de dados para treinar minhas soluções de segurança cibernética baseadas em IA, certifico-me de que ele não seja tendencioso. Caso contrário, meus modelos desenvolvidos poderiam resultar em resultados injustos ou discriminatórios. Utilizo técnicas de pré-processamento de dados para identificar e remover vieses, apresentar o treinamento em dados e implementar técnicas de imparcialidade para avaliar o resultado do modelo quanto a possíveis vieses.

O futuro da IA na segurança cibernética

Se você leu até aqui, já viu como a IA e o ML estão mudando a forma como protegemos nossos computadores, dispositivos móveis, redes e aplicativos. Você já viu como eles capacitam as equipes de segurança, detectam ameaças mais rapidamente e fortalecem várias ferramentas de segurança cibernética.

E aqui está o que é interessante: Acho que estamos apenas começando.

O futuro da segurança cibernética está na evolução contínua da IA e do ML, especialmente em grandes modelos de linguagem (LLMs). Devido à expansão do limite de tokens, à capacidade de interpretação de código e à análise detalhada, esses modelos avançados aumentarão nossa capacidade de analisar e responder a ameaças, ampliando a análise de malware com maior velocidade e precisão.

Considere o caso do modelo Gemini 1.5 que está sendo usado atualmente para detectar malware em arquivos enormes. Apesar de não terem treinamento específico em segurança cibernética, eles podem resolver tarefas relevantes por meio de engenharia imediataaprendizagem no contexto e cadeias de pensamento.

Também estamos tendo vislumbres desse futuro por meio do ajuste fino de LLMs de pesos abertos, incluindo Llamapara tarefas relacionadas à segurança cibernética, como Hackmentor.

Conclusão

Neste blog, examinamos como as ferramentas de segurança cibernética baseadas em IA e ML são úteis para lidar com a natureza dinâmica e complexa das ameaças cibernéticas modernas. Essas ferramentas são eficazes na detecção, resposta e mitigação de riscos por meio de aplicativos direcionados na detecção de ameaças, gerenciamento de vulnerabilidades e resposta a incidentes.

No entanto, também devemos considerar os desafios significativos e as implicações éticas associadas ao desenvolvimento e à implantação de soluções de segurança cibernética baseadas em IA.

Apesar desses desafios, o avanço contínuo das tecnologias de IA e ML é uma grande promessa para fortalecer nossas defesas contra as ameaças cibernéticas em evolução.