Programa

Em um mundo cada vez mais digital, a segurança dos dados tornou-se imprescindível para empresas de todos os portes. Com o aumento do trabalho remoto e a crescente adoção da computação em nuvem, a proteção de informações confidenciais está se tornando mais desafiadora e importante a cada dia.

Além das preocupações operacionais, a segurança dos dados desempenha um papel crucial no cumprimento dos requisitos de conformidade regulamentar e na preservação da reputação da marca de uma empresa. A perda da segurança dos dados pode acarretar não apenas repercussões legais ou financeiras, mas também a destruição das relações com os clientes.

Este guia explorará tópicos essenciais, como conformidade com a segurança de dados, desenvolvimento de uma política robusta de segurança de dados, estratégias de gerenciamento eficazes e práticas recomendadas para proteger ambientes locais e na nuvem.

Você também pode conferir nossa Ética de dados e GDPR para profissionais de dados para que você saiba mais.

Fortaleça a privacidade e a governança de seus dados

Garanta a conformidade e proteja seus negócios com o DataCamp for Business. Cursos especializados e rastreamento centralizado para proteger seus dados.

Princípios fundamentais de segurança de dados

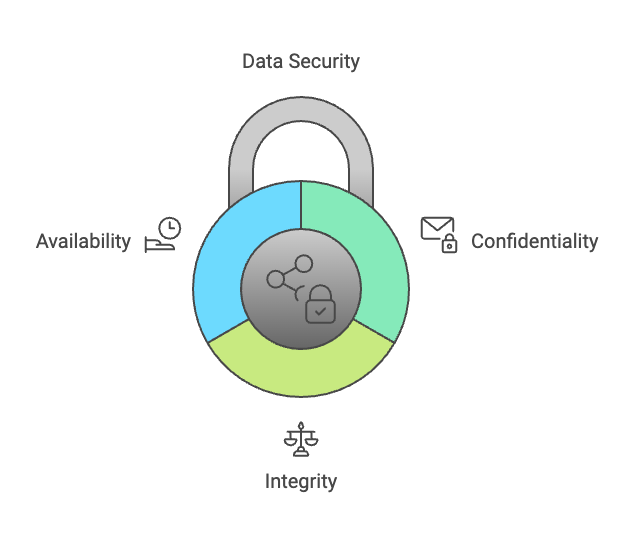

Confidencialidade, integridade e disponibilidade (CIA Triad)

A tríade CIA - confidencialidade, integridade e disponibilidade - é a base de qualquer estratégia de dados seguros.

- A confidencialidade garante que as informações confidenciais sejam acessíveis somente a indivíduos autorizados. Técnicas como criptografia, mecanismos de controle de acesso e autenticação multifatorial (MFA) são comumente usadas para proteger a confidencialidade.

- A integridade se concentra em manter a precisão e a consistência dos dados, garantindo que eles não sejam alterados durante o armazenamento ou a transmissão. Práticas como assinaturas digitais e somas de verificação verificam se os dados permanecem inalterados.

- A disponibilidade garante que os usuários autorizados possam acessar os dados sempre que necessário. Esse princípio enfatiza sistemas confiáveis, soluções robustas de backup e planos de recuperação de desastres para minimizar o tempo de inatividade.

Compreender e aplicar a tríade da CIA ajuda os profissionais de dados a projetar sistemas que equilibram proteção e usabilidade, garantindo que as operações comerciais permaneçam eficientes e seguras.

Imagem criada com Napkin.ai

Privacidade de dados vs. segurança de dados

Embora intimamente relacionadas, a privacidade e a segurança dos dados têm finalidades distintas.

- A segurança dos dados concentra-se na proteção dos dados contra acesso não autorizado, roubo ou danos por meio de medidas técnicas como firewalls, criptografia e detecção de intrusão.

- A privacidade de dados rege a forma como as informações pessoais são coletadas, compartilhadas e usadas, garantindo a conformidade com regulamentos como o GDPR e a CCPA.

Práticas bem-sucedidas de privacidade e segurança são essenciais para manter a conformidade e garantir a confiança do cliente. Os clientes esperam que as organizações protejam suas informações pessoais, e as falhas na segurança podem levar a violações de privacidade que prejudicam a reputação da marca e a confiança do consumidor.

Ameaças e riscos comuns à segurança de dados

Há várias ameaças em potencial quando se trata de proteger dados, e a conscientização desses riscos pode ajudar sua organização a reduzi-los.

Ataques cibernéticos e ameaças internas

No topo da lista de preocupações organizacionais estão as ameaças cibernéticas - ataques de ransomware e phishing - que exploram as vulnerabilidades do sistema e o comportamento dos usuários para roubar ou criptografar dados. As ameaças internas, sejam elas maliciosas ou acidentais, também representam riscos graves; os funcionários com acesso a sistemas confidenciais podem divulgar informações de forma acidental ou maliciosa.

Práticas sólidas de gerenciamento de acesso, como RBAC e monitoramento contínuo da atividade do usuário, devem estar em vigor para reduzir esses riscos. Essas medidas contribuem para a redução de possíveis ameaças e para a aplicação da responsabilidade dentro da organização.

Vulnerabilidades de segurança na nuvem

Com a maior dependência da computação em nuvem, surgem desafios de segurança exclusivos. Uma das principais causas de violações de dados na nuvem são as configurações incorretas, como buckets de armazenamento não seguros. Outras vulnerabilidades incluem perda de dados, criptografia inadequada e acesso não autorizado aos recursos da nuvem.

Isso exigiria, entre outras coisas, auditorias de segurança de rotina e a definição de configurações seguras. Além disso, o uso de ferramentas como CSPM e criptografia para dados em repouso e em trânsito será benéfico para garantir que essas práticas realmente ajudem a proteger um ambiente de nuvem para armazenar e processar dados confidenciais.

Erro humano e exposição acidental

O erro humano continua sendo a principal causa de violações de dados. Erros, como o envio de arquivos confidenciais para os destinatários errados, a perda de um dispositivo ou a queda em ataques de phishing, podem facilmente comprometer informações críticas.

O investimento em treinamento de conscientização sobre segurança é necessário para que qualquer organização instrua os funcionários sobre os riscos e as medidas preventivas. Além disso, as ferramentas de automação, como as soluções DLP, podem ajudar a identificar e bloquear a exposição acidental de dados confidenciais.

Práticas recomendadas para manter a segurança dos dados

Embora tenhamos abordado algumas maneiras de minimizar os riscos, há vários princípios fundamentais que você precisa estabelecer ao criar sua política de segurança de dados:

Implementação de controles de acesso robustos

O controle de acesso eficaz é essencial para minimizar o acesso não autorizado a dados confidenciais. O princípio do privilégio mínimo garante que os usuários tenham apenas o acesso necessário para suas funções, reduzindo o risco de uso indevido acidental ou intencional.

Além disso, a autenticação multifator (MFA) acrescenta uma camada extra de segurança ao exigir várias formas de verificação para acesso.

Para aplicar as políticas de controle de acesso de forma eficaz, revise regularmente as permissões do usuário e revogue imediatamente o acesso desnecessário. Use ferramentas de gerenciamento de identidade e acesso (IAM) para automatizar processos e manter uma trilha de auditoria clara das alterações de acesso. Essas etapas ajudam a garantir que somente indivíduos autorizados interajam com dados confidenciais.

Auditorias e monitoramento regulares de segurança

O monitoramento contínuo e as auditorias de segurança regulares são essenciais para manter uma postura proativa de segurança de dados. Ferramentas como sistemas de detecção de intrusão (IDS) e plataformas de gerenciamento de eventos e informações de segurança (SIEM) podem ajudar a identificar atividades incomuns e possíveis ameaças em tempo real.

Realize auditorias de rotina para avaliar as vulnerabilidades de seus sistemas e garantir a conformidade com as políticas de segurança. A solução dos pontos fracos antes que eles sejam explorados reduz o risco de violações e garante a conscientização das ameaças em evolução. Soluções mais robustas para segurança de dados com IA estão sendo cada vez mais adotadas.

Criptografia e mascaramento de dados

A criptografia é uma das maneiras mais eficazes de proteger os dados em repouso e em trânsito. Ao converter as informações em um formato ilegível, a criptografia garante que, mesmo que os dados sejam interceptados, eles permanecerão inacessíveis sem as chaves de descriptografia apropriadas. Os métodos comuns de criptografia incluem AES (Advanced Encryption Standard) para armazenamento de dados e TLS (Transport Layer Security) para comunicação segura em redes.

Para dados confidenciais usados em ambientes de teste ou desenvolvimento, o mascaramento de dados oferece uma camada adicional de proteção. O mascaramento substitui dados reais por valores fictícios, mas realistas, impedindo o acesso não autorizado e mantendo a usabilidade para análises e testes. Você pode aprender os fundamentos da privacidade e anonimização de dados em Python por meio de nosso curso.

Segurança de dados em computação em nuvem

Uma das mais recentes fronteiras da segurança de dados é a computação em nuvem. Esse ambiente está se desenvolvendo rapidamente, portanto, é importante que você fique a par dos desenvolvimentos para manter a conformidade.

Desafios de segurança na nuvem

A computação em nuvem apresenta desafios de segurança exclusivos, como a multilocação (várias organizações que compartilham a mesma infraestrutura) e o modelo de responsabilidade compartilhada, em que os provedores gerenciam a segurança da infraestrutura enquanto os clientes lidam com seus dados e aplicativos. Configurações incorretas, controles de acesso fracos e falta de visibilidade podem expor dados confidenciais em ambientes de nuvem.

Para enfrentar esses desafios, implemente o gerenciamento de acesso com permissões baseadas em funções e autenticação multifatorial (MFA). Use ferramentas como o gerenciamento da postura de segurança na nuvem (CSPM) para identificar e corrigir configurações incorretas. Criptografe os dados em repouso e em trânsito e garanta uma delimitação clara das responsabilidades entre sua organização e os provedores de nuvem.

Você pode aprender os princípios fundamentais da segurança na nuvem no Azure com nosso curso on-line.

Resiliência e redundância de dados

A resiliência e a redundância são essenciais para manter a segurança e a continuidade dos negócios na nuvem. Backups regulares de dados, planos de recuperação de desastres e sistemas redundantes minimizam o impacto de violações de dados ou falhas no sistema. Os backups devem ser automatizados, criptografados e armazenados em vários locais para evitar pontos únicos de falha.

Para a recuperação de desastres, considere estratégias como redundância geográfica e sistemas de failover para garantir o tempo de atividade mesmo durante eventos críticos. Ferramentas como a recuperação de desastres como serviço (DRaaS) baseada em nuvem podem proporcionar tempos de recuperação rápidos e tempo de inatividade reduzido, ajudando as empresas a manter as operações sem comprometer a integridade dos dados.

Segurança em ambientes híbridos e com várias nuvens

As estratégias híbridas e de várias nuvens permitem que as organizações aproveitem vários provedores de nuvem ou integrem sistemas na nuvem e no local. No entanto, essas abordagens introduzem complexidade na manutenção de políticas e controles de segurança consistentes em todos os ambientes.

Ferramentas centralizadas de gerenciamento de segurança, como CASBs (Cloud Access Security Brokers) e plataformas unificadas de gerenciamento de políticas, podem garantir a consistência entre diferentes provedores. Audite regularmente as configurações e aplique o princípio do menor privilégio a todos os sistemas. O equilíbrio dos requisitos de segurança entre os provedores envolve comunicação clara, protocolos padronizados e monitoramento diligente.

Conformidade de segurança de dados e padrões regulatórios

Uma das principais áreas que você deve ter em mente é a dos padrões regulatórios. Manter-se informado sobre a legislação mais recente é fundamental para as organizações que trabalham com segurança de dados.

Principais estruturas de conformidade

A conformidade com as normas de segurança de dados é essencial para as empresas que lidam com informações confidenciais. Estruturas como o Regulamento Geral de Proteção de Dados (GDPR) na Europa, a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) na área da saúde e o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) no processamento de pagamentos estabelecem requisitos rigorosos para a proteção de dados.

Esses padrões enfatizam práticas como a limitação do acesso aos dados, a criptografia de informações confidenciais e a manutenção de registros detalhados para fins de auditoria. Para manter a conformidade, os profissionais de dados devem monitorar regularmente o acesso aos dados, usar tecnologias de criptografia para proteger as informações e estabelecer práticas claras de geração de relatórios para demonstrar a adesão aos regulamentos.

Novas legislações, como a AI EU Act, também estão entrando em vigor, e as organizações devem estar familiarizadas com essas leis.

Prepare sua equipe para a Lei de IA da UE

Garanta a conformidade e promova a inovação equipando sua equipe com as habilidades de alfabetização em IA necessárias. Comece hoje mesmo a criar seu programa de treinamento em IA com o DataCamp for Business.

Implementação de relatórios de conformidade automatizados

A automação pode simplificar a conformidade, agilizando os processos de relatório e auditoria. Ferramentas como plataformas de gerenciamento de conformidade e soluções de monitoramento em tempo real permitem que as organizações acompanhem continuamente sua adesão aos requisitos regulamentares. Essas ferramentas podem identificar e sinalizar possíveis problemas, gerar relatórios prontos para auditoria e fornecer insights acionáveis para manter a conformidade.

Ao automatizar essas tarefas, as organizações reduzem o risco de erro humano e liberam recursos para que você se concentre em melhorias estratégicas. Os sistemas automatizados também garantem respostas mais rápidas a possíveis violações, minimizando os riscos e as penalidades de conformidade.

Criação de uma política de segurança de dados

Uma política de segurança de dados bem elaborada é a base da conformidade normativa. Essa política serve como um modelo de como uma organização lida, protege e responde a incidentes de segurança que envolvem dados confidenciais.

Para criar uma política abrangente, inclua os principais componentes, como:

- Controles de acesso: Defina quem tem acesso a tipos específicos de dados e como as permissões são concedidas ou revogadas.

- Procedimentos de tratamento de dados: Descreva os protocolos para armazenamento, processamento e transmissão de informações confidenciais.

- Resposta à violação: Estabeleça um plano claro para identificar, relatar e mitigar violações de dados.

- Treinamento de funcionários: Fornecer treinamento regular sobre práticas recomendadas de segurança e requisitos regulamentares.

Entender a ética de dados e as novas políticas de conformidade, como o GDPR, é essencial para adaptar sua política para atender aos padrões específicos do setor, garantindo que todos os funcionários entendam suas funções na manutenção da conformidade e na proteção de informações confidenciais.

Ferramentas e tecnologias para segurança de dados

Quando se trata de implementar medidas de segurança de dados, há várias áreas nas quais você deve se concentrar:

Gerenciamento de eventos e informações de segurança (SIEM)

As soluções SIEM oferecem visibilidade centralizada dos eventos de segurança em toda a rede de uma organização, o que as torna valiosas para a detecção e a resposta a ameaças. Ao agregar e analisar logs de várias fontes, as plataformas SIEM podem identificar padrões suspeitos, permitindo respostas proativas a possíveis violações.

As ferramentas SIEM também desempenham um papel fundamental na conformidade, gerando relatórios prontos para auditoria e mantendo registros detalhados exigidos por estruturas como GDPR e PCI DSS. Recursos como alertas em tempo real e painéis de controle ajudam as organizações a monitorar continuamente seus sistemas de segurança e a responder de forma eficaz às ameaças.

Soluções de prevenção contra perda de dados (DLP)

As ferramentas de DLP ajudam a evitar transferências de dados não autorizadas ou a exposição acidental de informações confidenciais. Essas soluções monitoram e controlam os fluxos de dados em uma organização, garantindo a conformidade com as políticas de segurança.

Em ambientes B2B, onde a colaboração baseada em nuvem e o compartilhamento de dados são comuns, as ferramentas de DLP protegem as informações dos clientes e os dados proprietários. Eles permitem o compartilhamento seguro aplicando criptografia ou restringindo o acesso a usuários específicos, reduzindo o risco de violações de dados e mantendo a eficiência operacional.

Soluções de criptografia e gerenciamento de chaves

A criptografia é fundamental para proteger informações confidenciais, convertendo dados em formatos ilegíveis para impedir o acesso não autorizado. Métodos modernos de criptografia, como AES (Advanced Encryption Standard) para armazenamento e TLS (Transport Layer Security) para dados em trânsito, garantem proteção contra interceptação ou comprometimento.

O gerenciamento de chaves controla como as chaves de criptografia são geradas, armazenadas e acessadas. Sem o gerenciamento adequado de chaves, até mesmo os dados criptografados podem ser vulneráveis ao uso indevido. Ferramentas como módulos de segurança de hardware (HSMs) ou serviços de gerenciamento de chaves baseados em nuvem fornecem armazenamento seguro e controle centralizado sobre as chaves de criptografia, garantindo que somente as partes autorizadas possam descriptografar dados confidenciais.

Como criar uma cultura de segurança de dados em sua organização

O ponto de partida para manter a segurança dos dados em sua empresa é criar uma cultura em que o conceito seja um ponto de foco em todos os níveis da organização. Há várias maneiras de você conseguir isso:

Treinamento e conscientização dos funcionários

Sessões regulares de treinamento podem equipar a equipe com o conhecimento necessário para reconhecer ataques de phishing, identificar táticas de engenharia social e seguir os procedimentos adequados de manuseio de dados. O DataCamp for Business é uma ótima solução para manter todos os funcionários atualizados sobre tópicos importantes de segurança e privacidade de dados. O DataCamp for Business permite que as organizações criem trilhas personalizadas para qualquer tópico de dados.

Para tornar o treinamento eficaz e envolvente, incorpore elementos interativos, como simulações de e-mails de phishing ou cenários de dramatização. Use a gamificação para incentivar a participação e recompensar os funcionários que demonstram práticas sólidas de segurança. Manter o conteúdo prático e atualizado garante que os funcionários permaneçam preparados contra ameaças em constante evolução.

O uso de uma plataforma como a DataCamp for Business permite que as organizações criem uma forte cultura de privacidade e segurança de dados e, ao mesmo tempo, promovam a alfabetização em dados em muitas outras áreas por meio de nossa extensa biblioteca de cursos de dados.

Capacite sua equipe com a alfabetização de dados

Aprimore o conhecimento de dados e a capacidade de tomada de decisões da sua equipe com o DataCamp for Business. Acesse diversos cursos, projetos práticos e insights centralizados para equipes de 2 ou mais pessoas.

Estabelecimento de uma cultura de segurança desde a concepção

Uma abordagem de segurança desde a concepção garante que a proteção de dados seja integrada a todos os processos e decisões. Essa mentalidade incentiva os funcionários e as equipes a priorizarem a segurança desde o início, quer estejam lidando com dados, desenvolvendo software ou configurando sistemas.

As estratégias para incorporar a segurança em sua organização incluem:

- Incorporar pontos de verificação de segurança em todos os estágios do desenvolvimento de software, como revisões de código e varreduras de vulnerabilidade.

- Exigir avaliações de segurança antes de lançar novos projetos ou serviços.

- Promover o uso de ferramentas e tecnologias seguras para o manuseio de dados, como armazenamento criptografado e plataformas de comunicação seguras.

Conclusão

A segurança dos dados é um pilar fundamental do sucesso para empresas e indivíduos que trabalham com informações confidenciais. Ao compreender os princípios básicos, abordar as ameaças comuns e utilizar ferramentas e práticas eficazes, os profissionais de dados podem ajudar a criar sistemas seguros que protejam os dados, garantam a conformidade e mantenham a confiança. A criação de uma cultura de segurança nas organizações reforça ainda mais esses esforços, tornando a proteção de dados parte integrante de todos os processos e decisões.

Para os novatos no assunto, nosso curso Introdução à segurança de dados ajuda a estabelecer os fundamentos com exemplos interativos e práticos.

Perguntas frequentes sobre segurança de dados

Qual é a diferença entre privacidade e segurança de dados?

A privacidade dos dados concentra-se em como as informações pessoais são coletadas, compartilhadas e usadas, enquanto a segurança dos dados envolve as medidas técnicas usadas para proteger os dados contra acesso não autorizado ou violações. Ambos são essenciais para proteger informações confidenciais.

O que é a tríade da CIA na segurança de dados?

A tríade CIA significa Confidencialidade, Integridade e Disponibilidade. É um modelo básico de segurança de dados que garante que os dados confidenciais sejam acessíveis somente a usuários autorizados, permaneçam precisos e estejam disponíveis quando necessário.

O que são soluções de prevenção contra perda de dados (DLP) e como elas funcionam?

As soluções de DLP impedem o acesso não autorizado ou o compartilhamento acidental de dados confidenciais, monitorando e controlando a movimentação de dados. Eles são especialmente eficazes em ambientes de nuvem e B2B para garantir uma colaboração segura.

Como a criptografia protege as informações confidenciais?

A criptografia converte os dados em formatos ilegíveis, garantindo que somente usuários autorizados com as chaves de descriptografia corretas possam acessá-los. Ele protege os dados em repouso e em trânsito.

Como as organizações podem criar uma cultura de segurança de dados?

As organizações podem criar uma cultura de segurança em primeiro lugar realizando treinamentos regulares para os funcionários, incorporando práticas de segurança nos fluxos de trabalho e enfatizando a segurança por projeto no manuseio de dados e no desenvolvimento de software.