Cursus

Dans un monde de plus en plus numérique, la sécurité des données est devenue un impératif pour les entreprises de toutes tailles. Avec l'essor du travail à distance et l'adoption croissante du cloud computing, la protection des informations sensibles devient chaque jour plus difficile et plus importante.

Au-delà des préoccupations opérationnelles, la sécurité des données joue un rôle crucial dans le respect des exigences réglementaires et la préservation de la réputation d'une entreprise. La perte de sécurité des données peut entraîner non seulement des répercussions juridiques ou financières, mais aussi la destruction des relations avec les clients.

Ce guide explorera des sujets essentiels tels que la conformité de la sécurité des données, l'élaboration d'une politique de sécurité des données solide, des stratégies de gestion efficaces et les meilleures pratiques pour sécuriser à la fois les environnements sur site et dans le cloud.

Vous pouvez également consulter notre Séminaire web sur l'éthique des données et le GDPR pour les praticiens des données pour en savoir plus.

Renforcez la confidentialité et la gouvernance de vos données

Garantissez la conformité et protégez votre entreprise avec DataCamp for Business. Des cours spécialisés et un suivi centralisé pour protéger vos données.

Principes clés de la sécurité des données

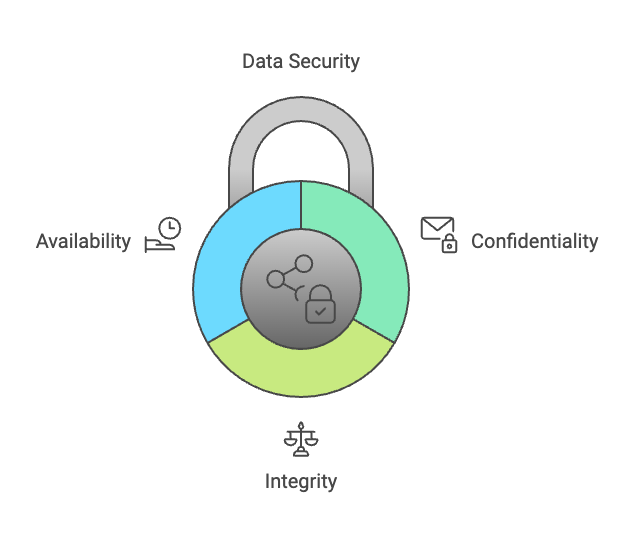

Confidentialité, intégrité et disponibilité (triade CIA)

La triade CIA - confidentialité, intégrité et disponibilité - est le fondement de toute stratégie de sécurisation des données.

- La confidentialité garantit que les informations sensibles ne sont accessibles qu'aux personnes autorisées. Des techniques telles que le cryptage, les mécanismes de contrôle d'accès et l'authentification multifactorielle sont couramment utilisées pour protéger la confidentialité.

- L'intégrité se concentre sur le maintien de l'exactitude et de la cohérence des données, en veillant à ce qu'elles ne soient pas altérées pendant le stockage ou la transmission. Des pratiques telles que les signatures numériques et les sommes de contrôle permettent de vérifier que les données restent inchangées.

- La disponibilité garantit que les utilisateurs autorisés peuvent accéder aux données à tout moment. Ce principe met l'accent sur des systèmes fiables, des solutions de sauvegarde robustes et des plans de reprise après sinistre afin de minimiser les temps d'arrêt.

La compréhension et l'application de la triade de la CIA aident les spécialistes des données à concevoir des systèmes qui concilient protection et convivialité, garantissant ainsi l'efficacité et la sécurité des opérations de l'entreprise.

Image créée avec Napkin.ai

Confidentialité et sécurité des données

Bien qu'elles soient étroitement liées, la confidentialité et la sécurité des données répondent à des objectifs distincts.

- La sécurité des données se concentre sur la protection des données contre l'accès non autorisé, le vol ou les dommages grâce à des mesures techniques telles que les pare-feu, le cryptage et la détection des intrusions.

- La confidentialité des données régit la manière dont les informations personnelles sont collectées, partagées et utilisées, garantissant ainsi la conformité avec des réglementations telles que le GDPR et le CCPA.

Des pratiques efficaces en matière de protection de la vie privée et de sécurité sont essentielles pour maintenir la conformité et garantir la confiance des clients. Les clients attendent des entreprises qu'elles protègent leurs données personnelles, et les défaillances en matière de sécurité peuvent entraîner des atteintes à la vie privée qui nuisent à la fois à la réputation de la marque et à la confiance des consommateurs.

Menaces et risques courants pour la sécurité des données

Il existe plusieurs menaces potentielles lorsqu'il s'agit de sécuriser les données, et la prise de conscience de ces risques peut aider votre organisation à les atténuer.

Cyberattaques et menaces internes

En tête de liste des préoccupations des organisations figurent les cybermenaces - rançongiciels et attaques par hameçonnage - qui exploitent les vulnérabilités des systèmes et les comportements des utilisateurs afin de voler ou de crypter des données. Les menaces internes, qu'elles soient malveillantes ou accidentelles, représentent également des risques sérieux ; les employés ayant accès à des systèmes sensibles peuvent accidentellement ou malicieusement divulguer des informations.

Pour limiter ces risques, il faut mettre en place des pratiques rigoureuses de gestion des accès, telles que le RBAC et la surveillance continue de l'activité des utilisateurs. Ces mesures contribuent à atténuer les menaces potentielles et à faire respecter l'obligation de rendre compte au sein de l'organisation.

Vulnérabilités de la sécurité du cloud

Le recours accru à l'informatique en nuage pose des problèmes de sécurité particuliers. L'une des principales causes de brèches dans les données du cloud est une mauvaise configuration, par exemple des buckets de stockage non sécurisés. Parmi les autres vulnérabilités, on peut citer la perte de données, un chiffrement inadéquat et l'accès non autorisé aux ressources du cloud.

Cela nécessiterait, entre autres, des audits de sécurité de routine et la mise en place de configurations sécurisées. En outre, l'utilisation d'outils tels que le CSPM et le chiffrement des données au repos et en transit sera bénéfique pour s'assurer que ces pratiques contribuent réellement à sécuriser un environnement cloud pour stocker et traiter des données sensibles.

Erreur humaine et exposition accidentelle

L'erreur humaine reste la principale cause des violations de données. Des erreurs, telles que l'envoi de fichiers sensibles aux mauvais destinataires, la perte d'un appareil ou des attaques de phishing, peuvent facilement compromettre des informations critiques.

L'investissement dans la formation à la sensibilisation à la sécurité est nécessaire pour toute organisation afin d'informer les employés sur les risques et les mesures préventives. En outre, les outils d'automatisation tels que les solutions DLP peuvent aider à identifier et à bloquer l'exposition accidentelle de données sensibles.

Meilleures pratiques pour maintenir la sécurité des données

Bien que nous ayons abordé certains moyens de minimiser les risques, il existe plusieurs principes fondamentaux que vous devez établir lors de la création de votre politique de sécurité des données :

Mise en place de contrôles d'accès robustes

Un contrôle d'accès efficace est essentiel pour minimiser l'accès non autorisé aux données sensibles. Le principe du moindre privilège garantit que les utilisateurs n'ont que l'accès nécessaire à leur rôle, ce qui réduit le risque d'abus accidentel ou intentionnel.

En outre, l'authentification multifactorielle (MFA) ajoute une couche supplémentaire de sécurité en exigeant plusieurs formes de vérification pour l'accès.

Pour appliquer efficacement les politiques de contrôle d'accès, examinez régulièrement les autorisations des utilisateurs et révoquez rapidement les accès superflus. Utilisez des outils de gestion des identités et des accès (IAM) pour automatiser les processus et maintenir une piste d'audit claire des changements d'accès. Ces mesures permettent de s'assurer que seules les personnes autorisées interagissent avec les données sensibles.

Audits et contrôles de sécurité réguliers

Une surveillance continue et des audits de sécurité réguliers sont essentiels pour maintenir une position proactive en matière de sécurité des données. Des outils tels que les systèmes de détection d'intrusion (IDS) et les plateformes de gestion des informations et des événements de sécurité (SIEM) peuvent aider à identifier les activités inhabituelles et les menaces potentielles en temps réel.

Effectuer des audits de routine pour évaluer les vulnérabilités de vos systèmes et garantir le respect des politiques de sécurité. Remédier aux faiblesses avant qu'elles ne soient exploitées réduit le risque d'infraction et permet de se tenir au courant de l'évolution des menaces. Des solutions plus robustes pour la sécurité des données avec l'IA sont de plus en plus adoptées.

Cryptage et masquage des données

Le cryptage est l'un des moyens les plus efficaces de protéger les données au repos et en transit. En convertissant les informations dans un format illisible, le cryptage garantit que même si les données sont interceptées, elles restent inaccessibles sans les clés de décryptage appropriées. Les méthodes de cryptage les plus courantes sont l'AES (Advanced Encryption Standard) pour le stockage des données et le TLS (Transport Layer Security) pour les communications sécurisées sur les réseaux.

Pour les données sensibles utilisées dans des environnements de test ou de développement, le masquage des données offre une couche de protection supplémentaire. Le masquage remplace les données réelles par des valeurs fictives mais réalistes, ce qui empêche tout accès non autorisé tout en maintenant la possibilité d'utiliser les données à des fins d'analyse et de test. Vous pouvez apprendre les fondamentaux de la confidentialité et de l'anonymisation des données en Python grâce à notre cours.

Sécurité des données dans l'informatique en nuage (cloud computing)

L'une des dernières frontières de la sécurité des données est celle du cloud computing. Cet environnement évolue rapidement, il est donc important de se tenir au courant des développements pour rester en conformité.

Défis en matière de sécurité du cloud

Le cloud computing introduit des défis de sécurité uniques, tels que le multitenancy (plusieurs organisations partageant la même infrastructure) et le modèle de responsabilité partagée, où les fournisseurs gèrent la sécurité de l'infrastructure tandis que les clients s'occupent de leurs données et de leurs applications. Les mauvaises configurations, la faiblesse des contrôles d'accès et le manque de visibilité peuvent exposer des données sensibles dans les environnements cloud.

Pour relever ces défis, mettez en place une gestion des accès avec des autorisations basées sur les rôles et une authentification multifactorielle (MFA). Utilisez des outils tels que la gestion de la posture de sécurité dans le cloud (CSPM) pour identifier et corriger les mauvaises configurations. Cryptez les données au repos et en transit, et veillez à une délimitation claire des responsabilités entre votre organisation et les fournisseurs de cloud.

Vous pouvez apprendre les principes clés de la sécurité du cloud dans Azure grâce à notre cours en ligne.

Résilience et redondance des données

La résilience et la redondance sont essentielles pour maintenir la sécurité et la continuité des activités dans le cloud. Des sauvegardes régulières des données, des plans de reprise après sinistre et des systèmes redondants minimisent l'impact des violations de données ou des pannes de système. Les sauvegardes doivent être automatisées, cryptées et stockées à plusieurs endroits afin d'éviter les points de défaillance uniques.

Pour la reprise après sinistre, envisagez des stratégies telles que la géo-redondance et les systèmes de basculement afin de garantir le temps de fonctionnement même en cas d'événements critiques. Des outils tels que la reprise après sinistre en tant que service (DRaaS) basée sur le cloud peuvent offrir des temps de reprise rapides et réduire les temps d'arrêt, aidant ainsi les entreprises à maintenir leurs activités sans compromettre l'intégrité des données.

La sécurité dans les environnements hybrides et multi-cloud.

Les stratégies hybrides et multi-cloud permettent aux organisations de tirer parti de plusieurs fournisseurs de cloud ou d'intégrer des systèmes dans le cloud et sur site. Toutefois, ces approches rendent complexe le maintien de politiques et de contrôles de sécurité cohérents dans tous les environnements.

Les outils de gestion centralisée de la sécurité, tels que les courtiers de sécurité d'accès au cloud (CASB) et les plateformes de gestion unifiée des politiques, peuvent assurer la cohérence entre les différents fournisseurs. Auditer régulièrement les configurations et appliquer le principe du moindre privilège à tous les systèmes. L'équilibre entre les exigences de sécurité des différents fournisseurs implique une communication claire, des protocoles normalisés et un contrôle diligent.

Conformité de la sécurité des données et normes réglementaires

L'un des domaines clés à garder à l'esprit est celui des normes réglementaires. Se tenir au courant des dernières législations est crucial pour les organisations qui travaillent sur la sécurité des données.

Principaux cadres de conformité

Le respect des réglementations en matière de sécurité des données est essentiel pour les entreprises qui traitent des informations sensibles. Des cadres tels que le règlement général sur la protection des données (RGPD) en Europe, le Health Insurance Portability and Accountability Act (HIPAA) dans le secteur de la santé et le Payment Card Industry Data Security Standard (PCI DSS) dans le secteur du traitement des paiements fixent des exigences strictes en matière de protection des données.

Ces normes mettent l'accent sur des pratiques telles que la limitation de l'accès aux données, le cryptage des informations sensibles et la tenue de registres détaillés à des fins d'audit. Pour rester en conformité, les praticiens des données doivent contrôler régulièrement l'accès aux données, utiliser des technologies de cryptage pour protéger les informations et établir des pratiques de reporting claires pour démontrer le respect des réglementations.

De nouvelles lois, telles que la loi européenne sur l'IA, entrent également en vigueur, et les organisations doivent se familiariser avec ces lois.

Préparez votre équipe à la loi européenne sur l'IA

Garantissez la conformité et favorisez l'innovation en dotant votre équipe des compétences en matière de maîtrise de l'IA dont elle a besoin. Commencez dès aujourd'hui à créer votre programme de formation à l'IA avec DataCamp for Business.

Mise en place de rapports de conformité automatisés

L'automatisation peut simplifier la conformité en rationalisant les processus de reporting et d'audit. Des cursus tels que les plateformes de gestion de la conformité et les solutions de surveillance en temps réel permettent aux organisations de suivre en permanence leur respect des exigences réglementaires. Ces outils permettent d'identifier et de signaler les problèmes potentiels, de générer des rapports prêts à être audités et de fournir des informations exploitables pour le maintien de la conformité.

En automatisant ces tâches, les organisations réduisent le risque d'erreur humaine et libèrent des ressources pour se concentrer sur des améliorations stratégiques. Les systèmes automatisés permettent également de réagir plus rapidement en cas d'infraction potentielle, ce qui réduit les risques de non-conformité et les pénalités.

Élaborer une politique de sécurité des données

Une politique de sécurité des données bien conçue est la pierre angulaire de la conformité réglementaire. Cette politique sert de schéma directeur pour la manière dont une organisation traite, protège et répond aux incidents de sécurité impliquant des données sensibles.

Pour créer une politique globale, il faut inclure des éléments clés tels que

- Contrôles d'accès: Définissez qui a accès à des types de données spécifiques et comment les autorisations sont accordées ou révoquées.

- Procédures de traitement des données: Décrire les protocoles de stockage, de traitement et de transmission des informations sensibles.

- Réponse à la violation: Établissez un plan clair pour identifier, signaler et atténuer les violations de données.

- Formation des employés: Assurer une formation régulière sur les meilleures pratiques en matière de sécurité et les exigences réglementaires.

Comprendre l'éthique des données et les nouvelles politiques de conformité telles que le GDPR est essentiel pour adapter votre politique aux normes spécifiques au secteur, en veillant à ce que tous les employés comprennent leur rôle dans le maintien de la conformité et la protection des informations sensibles.

Outils et technologies pour la sécurité des données

Lorsqu'il s'agit de mettre en œuvre des mesures de sécurité des données, il y a plusieurs domaines sur lesquels vous devez vous concentrer :

Gestion des informations et des événements de sécurité (SIEM)

Les solutions SIEM offrent une visibilité centralisée des événements de sécurité sur l'ensemble du réseau d'une organisation, ce qui les rend inestimables pour la détection et la réponse aux menaces. En regroupant et en analysant les journaux provenant de sources multiples, les plateformes SIEM peuvent identifier des schémas suspects, ce qui permet d'apporter des réponses proactives aux violations potentielles.

Les outils SIEM jouent également un rôle essentiel dans la conformité en générant des rapports prêts à être audités et en conservant les journaux détaillés requis par des cadres tels que GDPR et PCI DSS. Des fonctionnalités telles que les alertes en temps réel et les tableaux de bord aident les organisations à surveiller en permanence leurs systèmes de sécurité et à réagir efficacement aux menaces.

Solutions de prévention des pertes de données (DLP)

Les outils DLP permettent d'éviter les transferts de données non autorisés ou l'exposition accidentelle d'informations sensibles. Ces solutions surveillent et contrôlent les flux de données au sein d'une organisation, garantissant ainsi le respect des politiques de sécurité.

Dans les environnements B2B, où la collaboration basée sur le cloud et le partage de données sont courants, les outils DLP protègent les informations des clients et les données propriétaires. Ils permettent un partage sécurisé en appliquant le cryptage ou en limitant l'accès à des utilisateurs spécifiques, réduisant ainsi le risque de violation des données tout en maintenant l'efficacité opérationnelle.

Solutions de chiffrement et de gestion des clés

Le cryptage est essentiel pour sécuriser les informations sensibles, en convertissant les données dans des formats illisibles pour empêcher tout accès non autorisé. Les méthodes de cryptage modernes, telles que AES (Advanced Encryption Standard) pour le stockage et TLS (Transport Layer Security) pour les données en transit, garantissent une protection contre l'interception ou la compromission.

La gestion des clés régit la manière dont les clés de chiffrement sont générées, stockées et accessibles. Sans une gestion appropriée des clés, même les données cryptées peuvent être vulnérables à un usage abusif. Des outils tels que les modules de sécurité matériels (HSM) ou les services de gestion des clés basés sur le cloud offrent un stockage sécurisé et un contrôle centralisé des clés de chiffrement, garantissant que seules les parties autorisées peuvent déchiffrer les données sensibles.

Créer une culture de la sécurité des données dans votre organisation

Le point de départ du maintien de la sécurité des données dans votre entreprise est la création d'une culture où le concept est au centre des préoccupations à tous les niveaux de l'organisation. Il y a plusieurs façons d'y parvenir :

Formation et sensibilisation des employés

Des sessions de formation régulières peuvent permettre au personnel d'acquérir les connaissances nécessaires pour reconnaître les attaques de phishing, identifier les tactiques d'ingénierie sociale et suivre les procédures adéquates de traitement des données. DataCamp for Business est une excellente solution pour tenir tous les employés au courant des sujets importants relatifs à la sécurité et à la confidentialité des données. DataCamp for Business permet aux organisations de créer des cursus personnalisés pour n'importe quel sujet lié aux données.

Pour rendre la formation efficace et attrayante, incorporez des éléments interactifs tels que des simulations de courriels d'hameçonnage ou des scénarios de jeux de rôle. Utilisez la ludification pour encourager la participation et récompenser les employés qui adoptent des pratiques de sécurité solides. Le fait de maintenir le contenu pratique et actualisé permet aux employés de rester préparés à l'évolution des menaces.

Tirer parti d'une plateforme telle que DataCamp for Business permet aux organisations d'instaurer une solide culture de la confidentialité et de la sécurité des données tout en favorisant la maîtrise des données dans de nombreux autres domaines grâce à notre vaste bibliothèque de cours sur les données.

Donnez à votre équipe les moyens de maîtriser les données

Améliorez la maîtrise des données et les capacités de prise de décision de votre équipe avec DataCamp for Business. Accédez à divers cours, à des projets pratiques et à des informations centralisées pour les équipes de 2 personnes ou plus.

Instaurer une culture de la sécurité dès la conception

Une approche de la sécurité dès la conception garantit que la protection des données est intégrée à chaque processus et à chaque décision. Cet état d'esprit encourage les employés et les équipes à donner la priorité à la sécurité dès le départ, qu'ils manipulent des données, développent des logiciels ou mettent en place des systèmes.

Les stratégies visant à intégrer la sécurité dans votre organisation sont les suivantes :

- Incorporer des points de contrôle de la sécurité à chaque étape du développement des logiciels, tels que les révisions de code et les analyses de vulnérabilité.

- exiger des évaluations de sécurité avant de lancer de nouveaux projets ou services.

- Promouvoir l'utilisation d'outils et de technologies sécurisés pour le traitement des données, tels que le stockage crypté et les plateformes de communication sécurisées.

Conclusion

La sécurité des données est un pilier essentiel de la réussite des entreprises et des personnes qui travaillent avec des informations sensibles. En comprenant les principes fondamentaux, en s'attaquant aux menaces courantes et en tirant parti d'outils et de pratiques efficaces, les spécialistes des données peuvent contribuer à la mise en place de systèmes sécurisés qui protègent les données, garantissent la conformité et maintiennent la confiance. L'instauration d'une culture de la sécurité au sein des organisations renforce encore ces efforts, en faisant de la protection des données une partie intégrante de chaque processus et de chaque décision.

Pour les novices en la matière, notre cours Introduction à la sécurité des données permet d'établir les bases grâce à des exemples interactifs et pratiques.

FAQ sur la sécurité des données

Quelle est la différence entre la protection des données et la sécurité des données ?

La confidentialité des données se concentre sur la manière dont les informations personnelles sont collectées, partagées et utilisées, tandis que la sécurité des données implique les mesures techniques utilisées pour protéger les données contre les accès non autorisés ou les violations. Ces deux éléments sont essentiels à la protection des informations sensibles.

Qu'est-ce que la triade de la CIA en matière de sécurité des données ?

La triade CIA signifie confidentialité, intégrité et disponibilité. Il s'agit d'un modèle fondamental de sécurité des données qui garantit que les données sensibles ne sont accessibles qu'aux utilisateurs autorisés, qu'elles restent exactes et qu'elles sont disponibles en cas de besoin.

Que sont les solutions de prévention des pertes de données (DLP) et comment fonctionnent-elles ?

Les solutions DLP empêchent l'accès non autorisé ou le partage accidentel de données sensibles en surveillant et en contrôlant les mouvements de données. Ils sont particulièrement efficaces dans les environnements cloud et B2B pour garantir une collaboration sécurisée.

Comment le cryptage protège-t-il les informations sensibles ?

Le cryptage convertit les données dans des formats illisibles, garantissant que seuls les utilisateurs autorisés disposant des clés de décryptage correctes peuvent y accéder. Il protège les données au repos et en transit.

Comment les organisations peuvent-elles créer une culture de la sécurité des données ?

Les organisations peuvent instaurer une culture de la sécurité en formant régulièrement leurs employés, en intégrant des pratiques de sécurité dans les flux de travail et en mettant l'accent sur la sécurité dès la conception dans le traitement des données et le développement des logiciels.