Lernpfad

Die Geschichte geht ungefähr so: Du hast dein Docker-Image erstellt, mit einem Tag versehen und bereitgestellt. Alles sieht super aus, bis dein Sicherheitsteam Schwachstellen in einem Paket findet, von dem du nicht mal wusstest, dass es da ist. Oder noch schlimmer: Die Compliance-Abteilung verlangt eine Software-Stückliste (SBOM) und du fragst dich, wie du herausfinden kannst, welche Abhängigkeiten mit deinen Images geliefert werden. Container-Images können Black Boxes sein, und das ist ein Problem, wenn du dafür verantwortlich bist, was in der Produktion läuft.

Docker Scout macht deine Container-Images überschaubar, indem es sie auf Schwachstellen überprüft und automatisch SBOMs erstellt. Es ist in Docker eingebaut, du musst also kein extra Tool installieren oder lernen.

In diesem Leitfaden zeige ich dir, wie du mit Docker Scout Bilder scannen und die erstellten Schwachstellenberichte verstehen kannst, damit du weißt, wann es sinnvoll ist, das Tool zu verwenden.

Wenn du noch nicht mit Docker vertraut bist, schau dir unseren Artikelüber die 18 wichtigsten Docker-Befehlean. Damitbist du auf dem besten Lernpfad, um Container zu erstellen, auszuführen und zu verwalten.

Was ist Docker Scout?

Docker Scout ist das native Tool von Docker zur Bildanalyse, das deine Container-Images auf Schwachstellen überprüft und Software-Stücklisten (SBOMs) erstellt.

Es checkt alles in deinem Image, von den Basis-OS-Paketen über sprachspezifische Abhängigkeiten bis hin zu Anwendungsbibliotheken. Dann vergleicht es sie mit bekannten Schwachstellendatenbanken. Du bekommst einen Bericht, der dir zeigt, welche Pakete Sicherheitsprobleme haben, wie schlimm die sind und welche Versionen sie beheben würden.

Anstatt also Scanner von Drittanbietern zu nutzen oder darauf zu warten, dass Sicherheitsteams Probleme nach der Bereitstellung melden, kannst du Bilder direkt dort scannen, wo du sie erstellst. Scout läuft in Docker Desktop, über die CLI und ist mit Docker Hub verbunden.

So passt es ins Docker-Ökosystem: Docker baut und betreibt deine Container, Docker Hub speichert sie und Docker Scout zeigt dir, was drin ist. Man sollte nicht vergessen, dass es jetzt Teil der Plattform ist und kein separates Add-on mehr.

Docker Scout ersetzt den alten Befehl „ docker scan “, der auf der Scan-Engine von Snyk basierte. Scout nutzt die eigene Schwachstellendatenbank von Docker und gibt dir mehr Kontrolle über den Scanvorgang. Wenn du immer noch „ docker scan “ benutzt, solltest du wissen, dass es nicht mehr unterstützt wird – Scout ist der offizielle Ersatz und schon in den neuesten Versionen von Docker Desktop verfügbar.

Docker Scout installieren und aktivieren

Docker Scout ist in Docker Desktop 4.17 und höher eingebaut. Wenn du also eine aktuelle Version hast, ist es schon da.

Es läuft über die Docker-CLI und wird in der GUI von Docker Desktop angezeigt. Wenn du Docker Desktop benutzt, ist Scout standardmäßig aktiviert – du kannst sofort mit dem Scannen von Images loslegen.

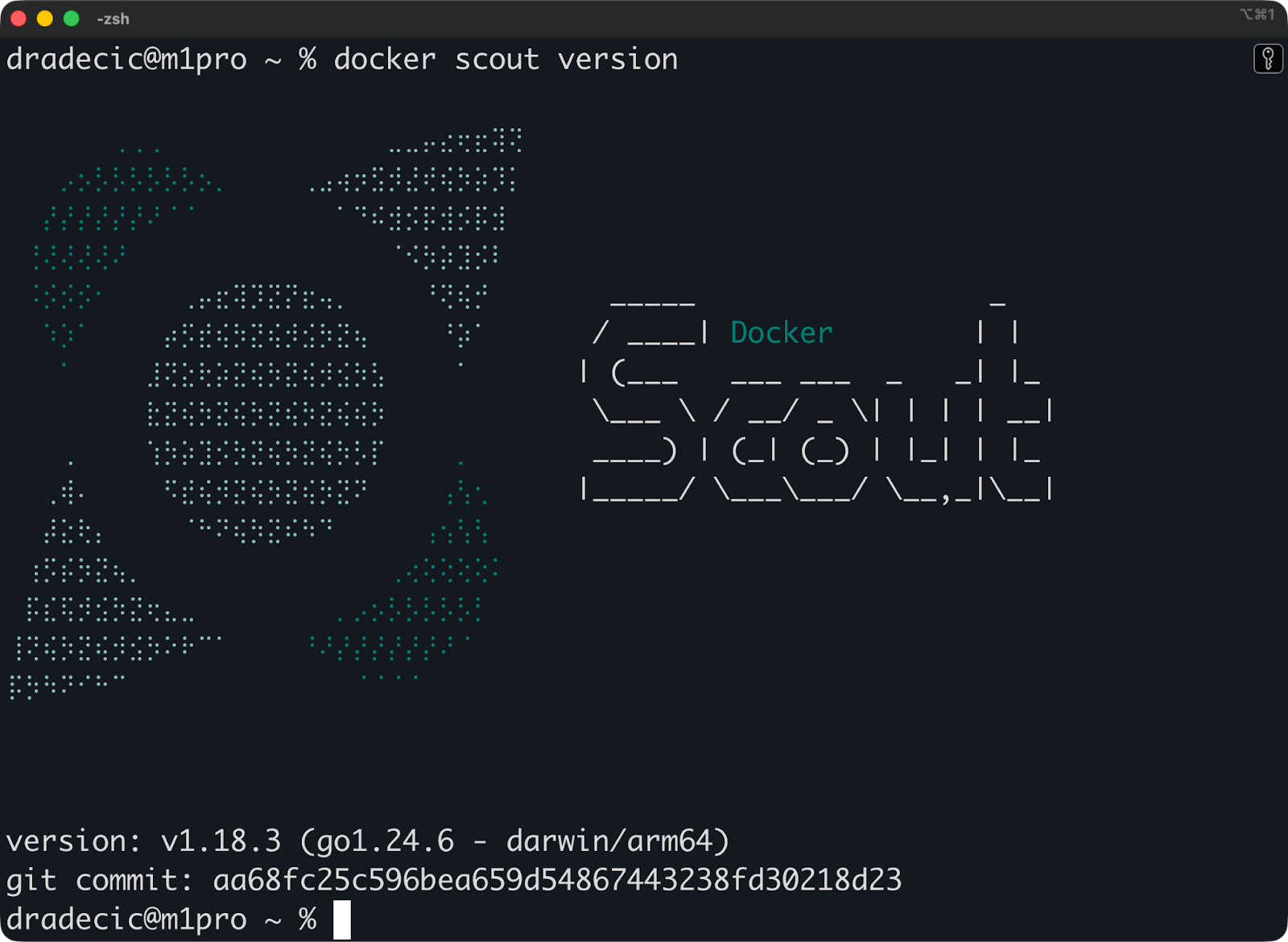

Um zu checken, ob Scout auf deinem System verfügbar ist, gib diesen Befehl ein:

docker scout versionDu siehst eine Ausgabe, die die Scout-CLI-Version und den Plugin-Status anzeigt.

Docker Scout Version

Wenn der Befehl klappt, kannst du Bilder scannen.

Wenn du die Fehlermeldung „Befehl nicht gefunden“ bekommst, ist deine Docker-Version zu alt. Aktualisiere Docker Desktop auf die neueste Version, um Docker Scout nutzen zu können.

Ein Bild mit Docker Scout scannen

Zum Ausführen des Scans braucht man nur einen Befehl, und das ist echt einfach. Manchmal ist es echt schwierig zu verstehen, was Scout entdeckt.

Ein Bild analysieren

Du kannst diesen Befehl ausführen, um ein lokales Image zu scannen, indem du seinen Namen oder seine ID an Docker Scout übergibst:

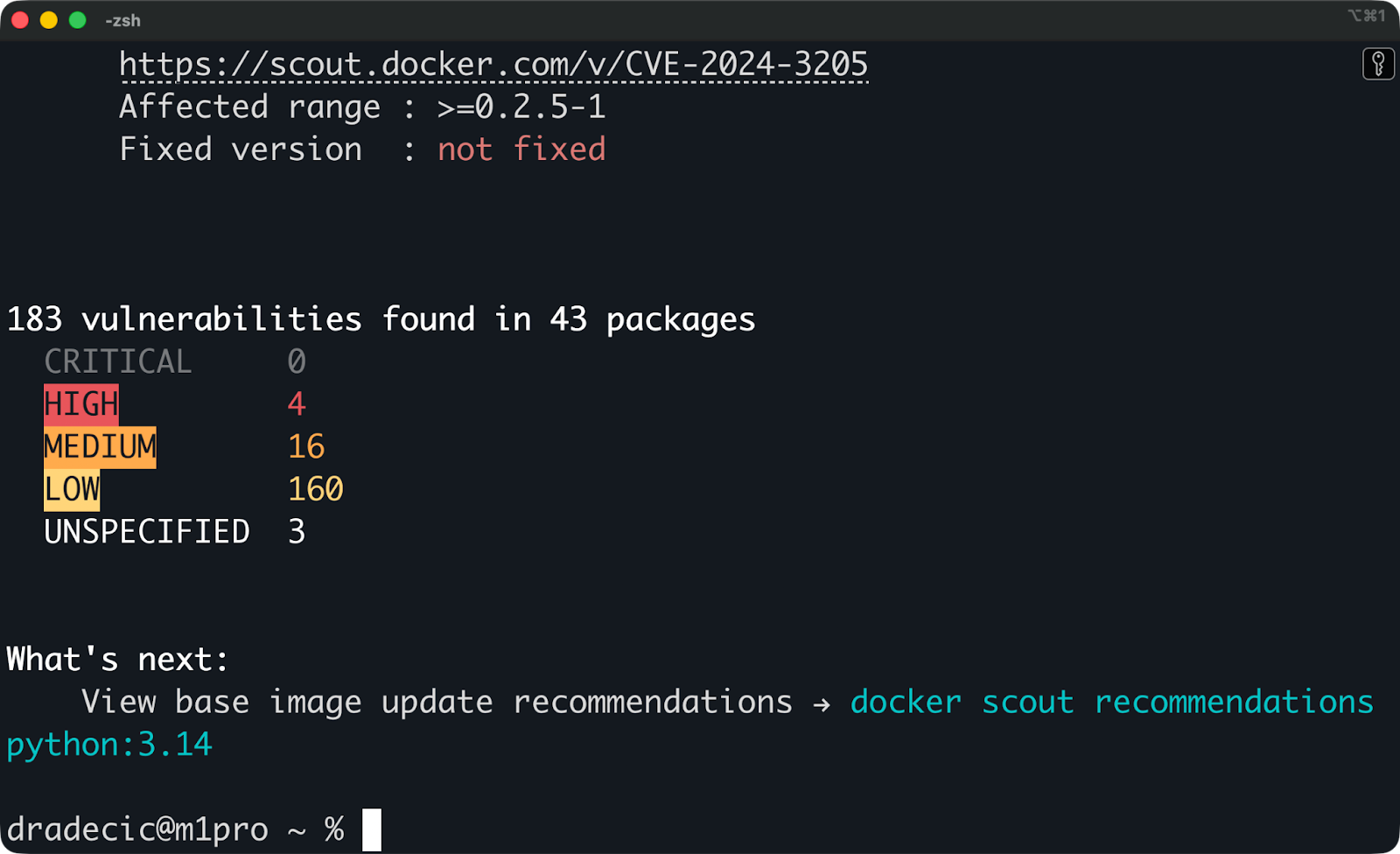

docker scout cves python:3.14Scout checkt die Bildebenen, holt sich Infos zu den Paketen raus und schaut nach bekannten Schwachstellen. Der Scan ist bei den meisten Bildern in 30 Sekunden fertig.

Scan-Ergebnisse für Python 3.14-Image

Du kannst auch Bilder scannen, die noch nicht auf deinem Computer gespeichert sind:

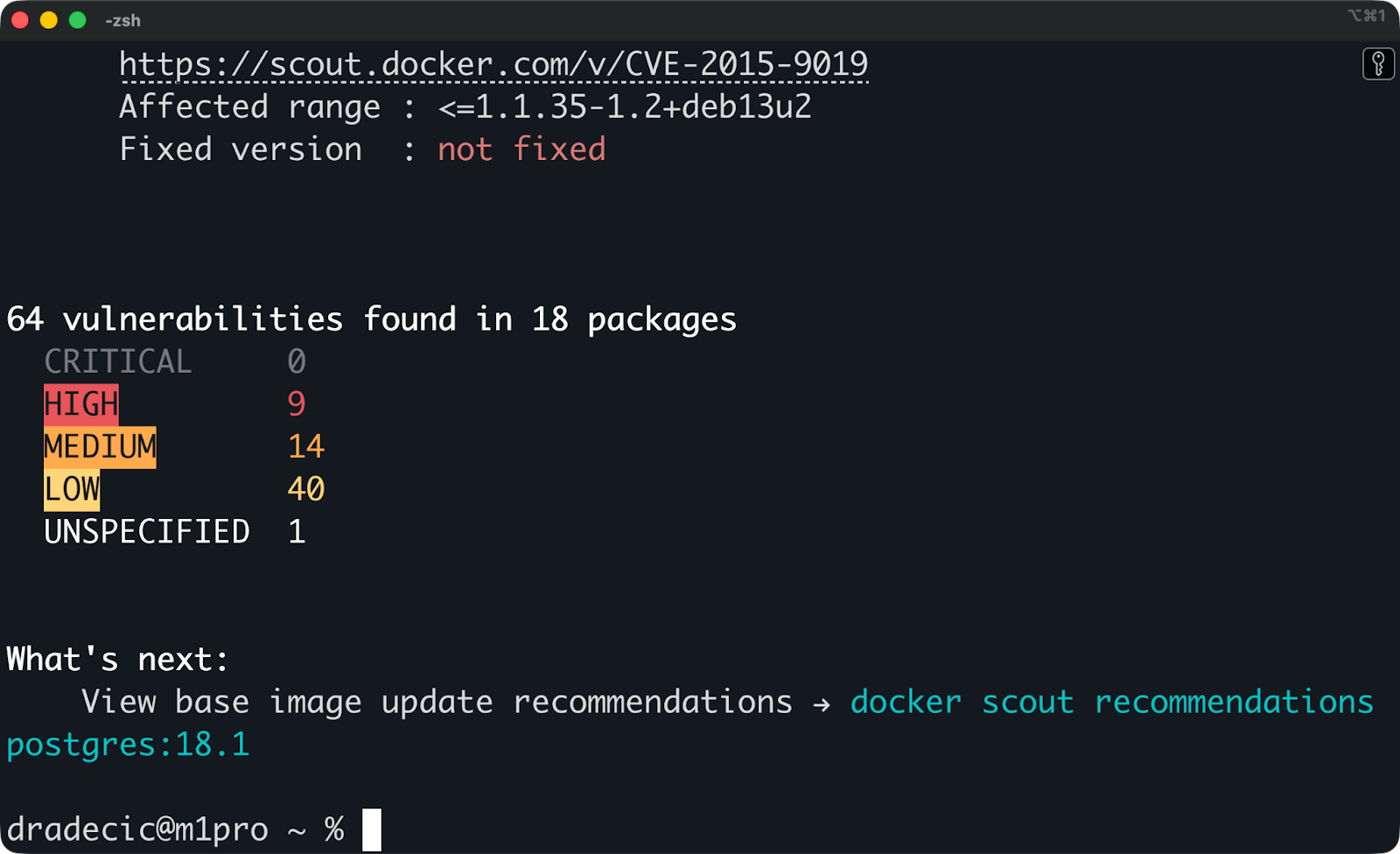

docker scout cves postgres:18.1Scout holt sich Metadaten aus der Registrierung, ohne das ganze Image runterzuladen. So kannst du Bilder checken, bevor du sie lokal abrufst.

Scan-Ergebnisse für das Postgres 18.1-Image

Während der Analyse packt Scout jede Schicht aus, findet installierte Pakete und Abhängigkeiten und gleicht dann alles mit seiner Schwachstellendatenbank ab. Es verfolgt Pakete vom Basis-Betriebssystem (wie „ apt “-Pakete in Ubuntu-basierten Images) und sprachspezifische Abhängigkeiten (wie Python-Pakete oder Node-Module).

Die Ausgabe verstehen

Suchen Sie Schwachstellen nach Schweregrad: Kritisch, Hoch, Mittelund Niedrig.

Kritische und hohe Sicherheitslücken müssen zuerst angegangen werden. Das sind Probleme oder schwere Fehler, die aktiv ausgenutzt werden und dein System gefährden könnten. Probleme mittlerer Schwere sind wichtig, müssen aber selten sofort behoben werden. Schwachstellen mit geringem Schweregrad sollte man im Auge behalten, aber sie halten normalerweise keine Bereitstellungen auf.

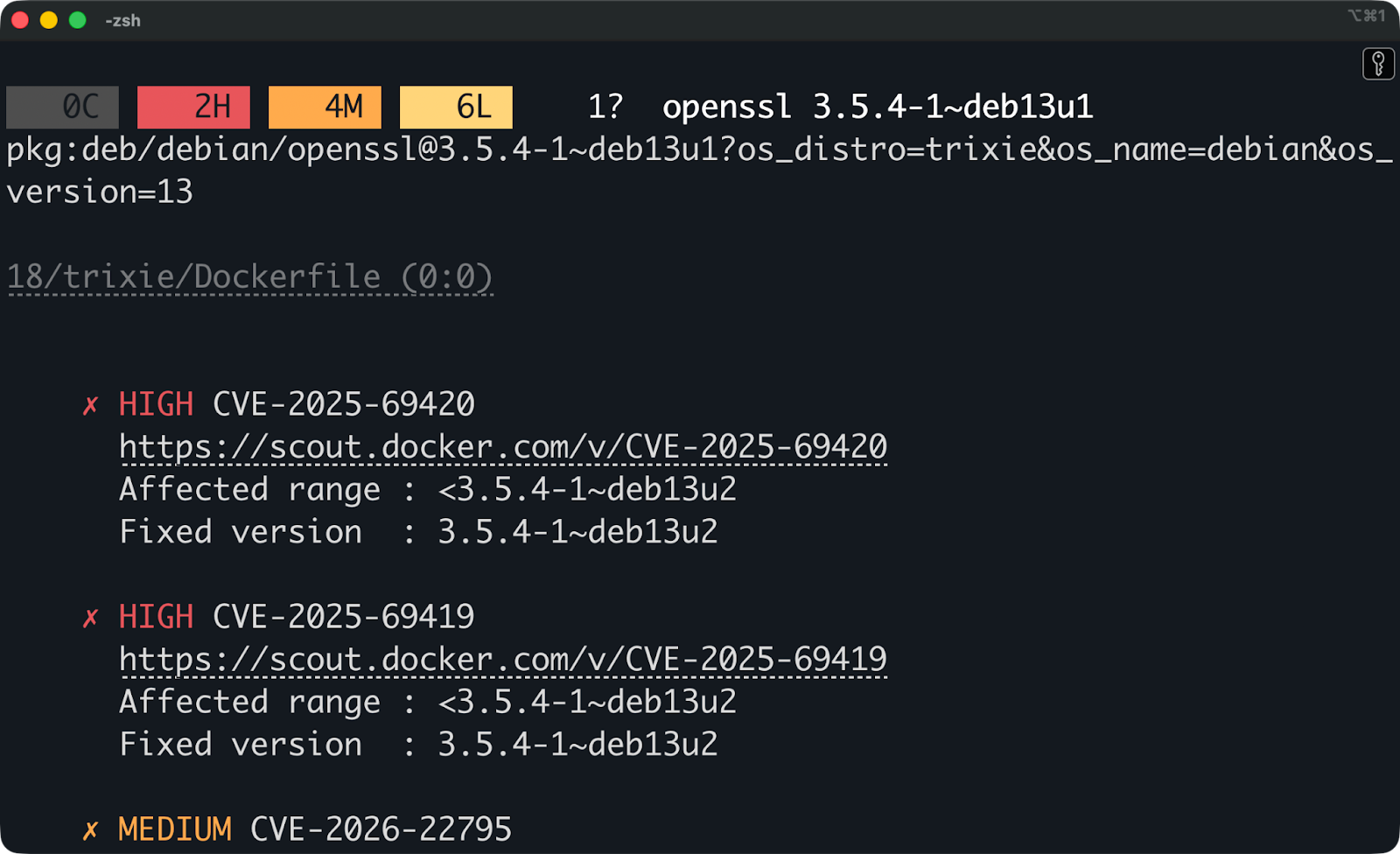

Jede Schwachstelle zeigt, in welchem Paket das Problem steckt. Wenn du durch den Bericht scrollst, siehst du eine Ausgabe wie diese:

Bericht über Schwachstellen

Hier erfährst du genau, was anfällig ist (openssl), welche Version du benutzt und welche Version das Problem behebt. Scout hat auch Links zu den CVE-Details, damit du dich selbst über die Sicherheitslücke informieren kannst.

Die Paketzuordnung zeigt, woher die Schwachstellen kommen – aus Basisbildpaketen, Anwendungsabhängigkeiten oder Systembibliotheken. Das hilft dir bei der Entscheidung, ob du das Basisimage aktualisieren, eine Abhängigkeit in deinem Code upgraden oder auf eine Upstream-Korrektur warten solltest.

Mit Docker Scout SBOMs erstellen und anzeigen

Eine Software-Stückliste (SBOM) ist eine komplette Liste von allem, was in deinem Container-Image drin ist – jedes Paket, jede Bibliothek und jede Abhängigkeit.

Es zeigt dir genau, was in deinem Bild drin ist, bis hin zu den genauen Versionsnummern. Sicherheitsteams nutzen SBOMs, um zu verfolgen, was in der Produktion läuft, und Compliance-Frameworks verlangen sie oft.

Docker Scout macht SBOMs automatisch, wenn du ein Image mit den Befehlen scannst, die ich im letzten Abschnitt gezeigt habe. Nur um es noch mal zu sagen:

docker scout sbom postgres:18.1Das zeigt dir die komplette Paketliste auf deinem Terminal an. Scout checkt die Bildschichten und holt die Metadaten aus dem Paket raus, dann macht es daraus eine SBOM, die du speichern oder teilen kannst.

Du kannst die SBOM in eine Datei exportieren, statt sie auf dem Bildschirm anzuzeigen:

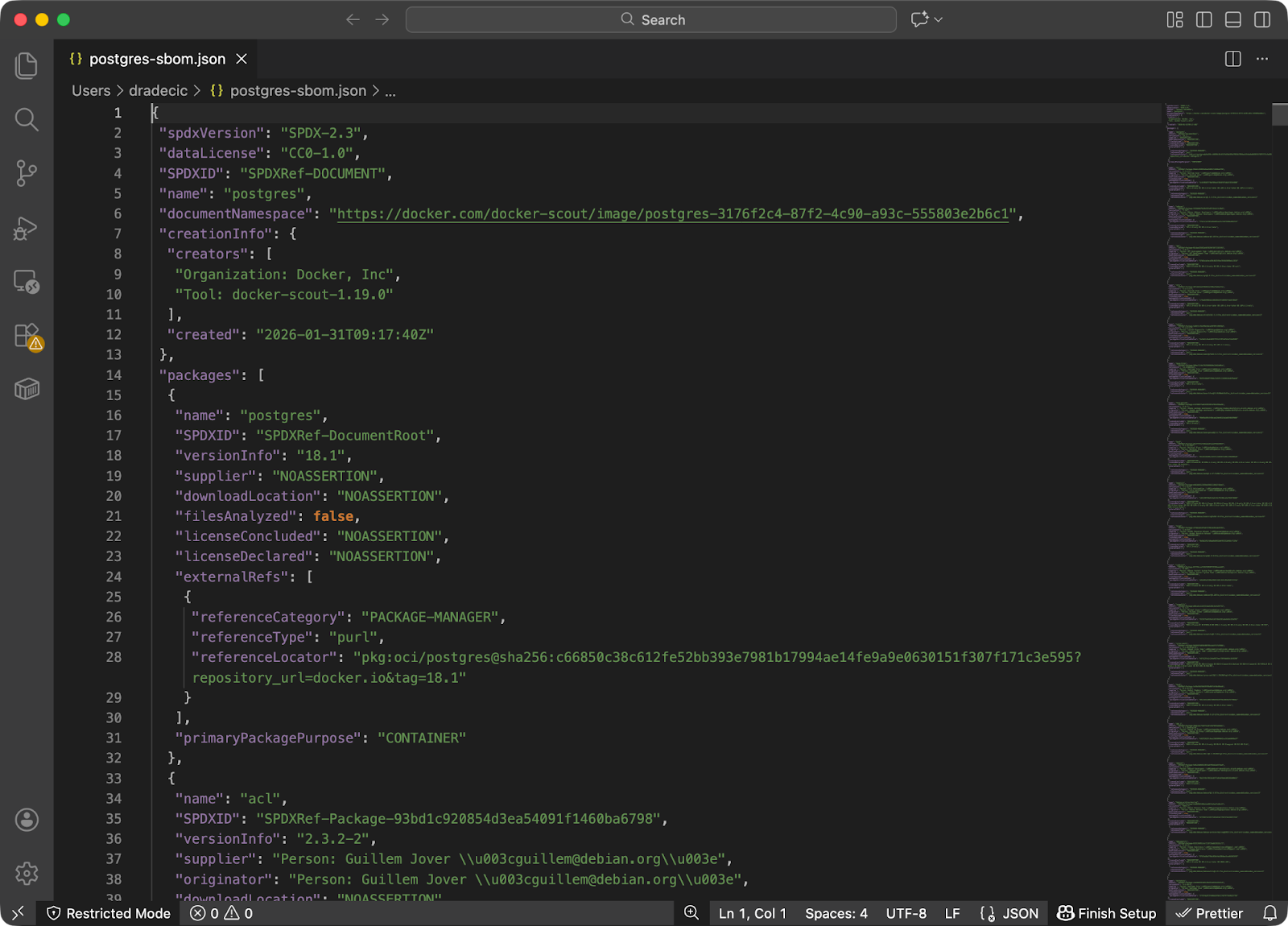

docker scout sbom postgres:18.1 --format spdx > postgres-sbom.json

SBOM-SPDX-Bericht

Scout unterstützt zwei Standardformate für SBOMs: SPDX (Software Package Data Exchange) und CycloneDX. Beide sind weit verbreitete Industriestandards. SPDX eignet sich gut für Compliance- und Rechtsprüfungen, während CycloneDX sich auf Sicherheitsanwendungen und die Verfolgung von Schwachstellen konzentriert.

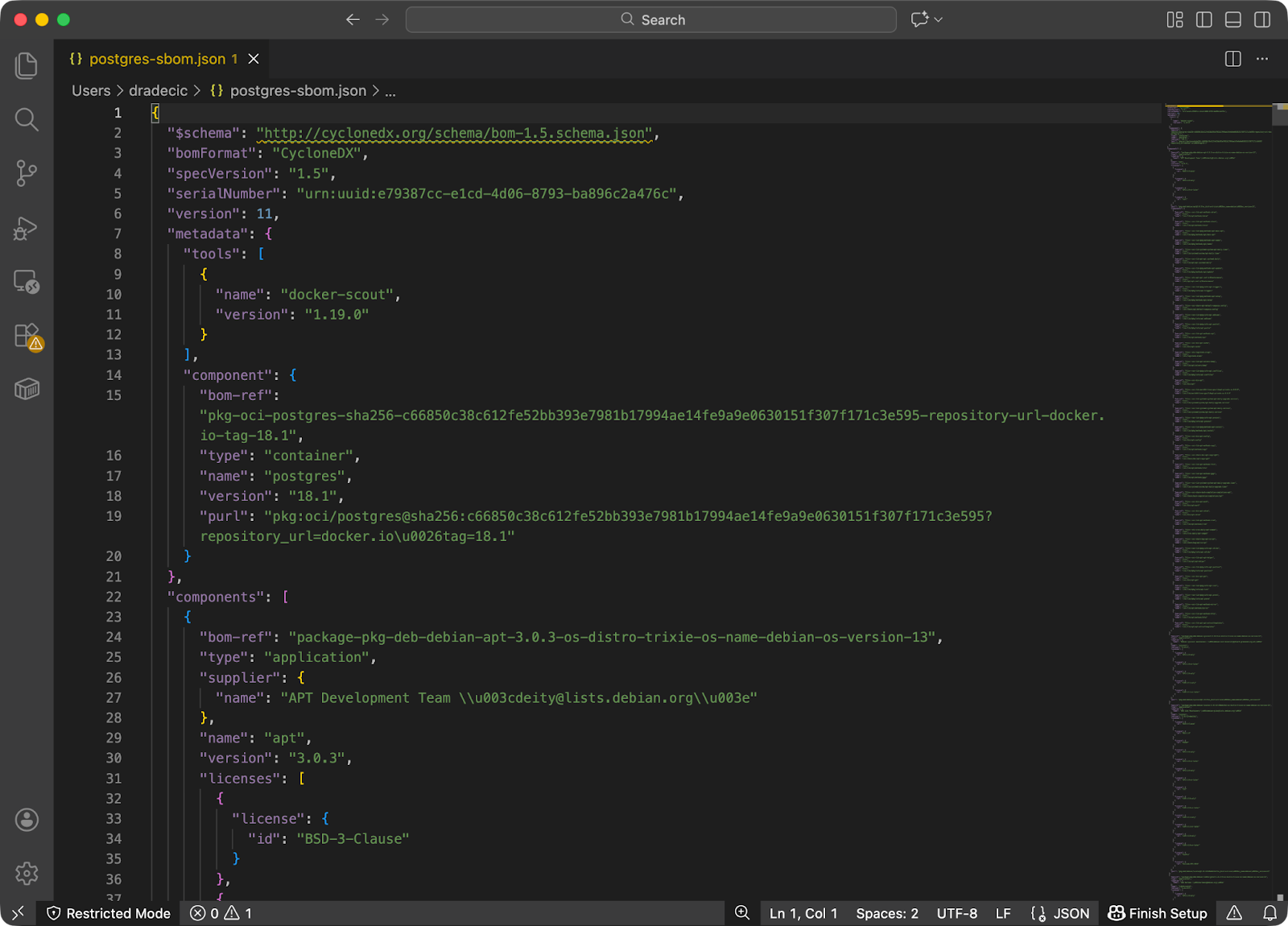

Du kannst mit dem Flag „ --format “ zwischen den Formaten wechseln:

docker scout sbom postgres:18.1 --format cyclonedx > postgres-sbom.json

SBOX CycloneDX-Bericht

Sobald du eine SBOM-Datei hast, kannst du sie mit Sicherheitsteams teilen, in andere Scan-Tools einspeisen oder für Compliance-Audits archivieren.

CVE-Schwachstellen mit Docker Scout finden und verstehen

Docker Scout findet Schwachstellen, indem es die Pakete in deinem Image mit einer Datenbank bekannter Sicherheitsprobleme abgleicht.

Wenn du „ docker scout cves “ ausführst, holt Scout alle Pakete aus deinem Image raus – Betriebssystempakete, Sprachbibliotheken, Anwendungsabhängigkeiten – und checkt dann jedes einzelne gegen die Common Vulnerabilities and Exposures (CVE)-Datensätze. Ein CVE ist eine öffentlich bekannt gegebene Sicherheitslücke mit einer eindeutigen ID wie CVE-2024-1234.

Scout holt sich CVE-Daten aus verschiedenen Quellen:

- Die Nationale Schwachstellendatenbank (NVD)

- Sicherheitshinweise von Linux-Distributionen

- Sprachspezifische Sicherheitsdatenbanken für Python, Node.js, Go und andere Ökosysteme

Das heißt, Scout kann Schwachstellen sowohl in den Betriebssystempaketen deines Basisimages als auch in den Abhängigkeiten deiner Anwendung finden.

Allerdings solltest du bedenken, dass die Analyse je nach Speicherort deines Bildes unterschiedlich funktioniert.

- Bei lokalen Images (die du selbst erstellt oder auf deinen Rechner gezogen hast) liest Scout die Image-Layer direkt von deinem Docker-Daemon. Es packt jede Schicht aus, findet Pakete und macht die Schwachstellenprüfung vor Ort. Das geht schnell und man braucht keinen Netzwerkzugang zum Bild selbst.

- Bei Remote-Images auf Docker Hub oder anderen Registern holt Scout das Image-Manifest und die Layer-Metadaten, ohne das ganze Image runterzuladen. Damit kannst du Bilder scannen, bevor du sie abrufst. Die Daten zu den Schwachstellen kommen immer noch aus der Datenbank von Scout, aber die Bildanalyse läuft anhand der Metadaten der Registrierung ab.

Beide Methoden liefern dir die gleichen Infos zur Sicherheitslücke. Sie unterscheiden sich nur darin, wo Scout die Bilddaten herholt.

Anleitungen zur Fehlerbehebung und Empfehlungen für Basis-Images

Wenn Scout eine Schwachstelle findet, für die es einen Patch gibt, zeigt es dir die genaue Version, die das Problem behebt. Du wirst eine Ausgabe wie „Behoben in:“ sehen. 1.2.3" neben jeder CVE. So weißt du, ob du ein Paket aktualisieren, dein Image mit einer neueren Basis neu erstellen oder auf eine Upstream-Korrektur warten musst.

Scout schlägt auch Upgrades für Basisimagesvor . Wenn du zu einer neueren Basis wechselst, kannst du Schwachstellen beseitigen. Wenn du „ python:3.13 ” benutzt und Scout Probleme in den Basis-OS-Paketen findet, könnte es vorschlagen, auf „ python:3.14 ” oder sogar eine spezifischere Patch-Version zu upgraden.

Diese Empfehlungen werden angezeigt, wenn Scout feststellt, dass ein anderes Basis-Image-Tag weniger Schwachstellen aufweist als dein aktuelles. Die Vorschläge sind umsetzbar – du kannst den neuen Tag einfach in deine Dockerfile kopieren und neu erstellen.

Also, warum ist das wichtig?

Dein Basisimage hat die Betriebssystempakete, Systembibliotheken und Sprachlaufzeitumgebungen drauf, auf denen alles andere basiert. Ein anfälliges Basisimage heißt, dass jeder Container, den du daraus erstellst, diese Schwachstellen übernimmt. Wenn du ein minimalistisches und aktiv gepflegtes Basisimage wählst, reduzierst du die Angriffsmöglichkeiten.

Offizielle Images von Docker Hub kriegen regelmäßig Sicherheitsupdates, aber du musst deine Images trotzdem neu erstellen, um diese Korrekturen zu übernehmen. Wenn du zum Beispiel heute „ python:3.13 “ abrufst, kriegst du andere Pakete als noch vor sechs Monaten.

Docker Scout in CI/CD nutzen

Teams packen Docker Scout in ihre CI-Pipelines rein, um Schwachstellen zu finden, bevor die Images in die Produktion kommen.

Die Idee ist einfach: Jedes Bild wird im Rahmen deines Build-Prozesses gescannt, und wenn kritische Schwachstellen auftauchen, wird der Build abgebrochen. Du findest Probleme schon während der Entwicklung und nicht erst nach dem Einsatz. Die meisten Teams richten Scout so ein, dass es automatisch loslegt, wenn jemand eine neue Dockerfile hochlädt oder ein Basis-Image aktualisiert.

Pipelines checken meistens zwei Sachen:

- Regressionen bei Sicherheitslücken – Hier wird dein neues Image mit der vorherigen Version verglichen. Wenn der neue Build mehr kritische oder hohe Sicherheitslücken hat als der letzte, geht die Pipeline kaputt. Das verhindert, dass du aus Versehen eine schlechtere Sicherheitslösung auslieferst als die, die schon läuft.

- Policy Drift – Diese überprüfen, ob dein Image die Sicherheitsstandards erfüllt. Du hast vielleicht eine Richtlinie, die besagt, dass „kritische CVEs nicht erlaubt sind“ oder „Basis-Images nicht älter als 30 Tage sein dürfen“. Scout kann diese Regeln automatisch in deinem CI-Workflow durchsetzen.

Die Integration mit GitHub Actions, GitLab CI oder Jenkins funktioniert im Grunde genommen genauso. Du erstellst dein Image, führst „ docker scout cves “ darauf aus, analysierst die Ergebnisse und entscheidest anhand deiner Kriterien, ob die Pipeline bestanden hat oder nicht. Einige Teams bauen Scout in ihre Container-Registry-Workflows ein, um Images direkt nach dem Push zu scannen.

Docker Scout gegen Andere Bildscanner

Docker Scout ist nicht das einzige Tool, das du nutzen kannst. Es konkurriert mit Tools wie Trivy und Snyk, aber jedes zielt auf unterschiedliche Arbeitsabläufe ab.

- Trivy ist ein Open-Source-Scanner, der überall läuft, egal ob auf lokalen Rechnern, CI-Pipelines oder Kubernetes-Clustern. Es checkt Container-Images, Dateisysteme und Git-Repositorys. Mit Trivy kannst du flexibler entscheiden, wo und wie du scannst, und du brauchst kein Docker-Konto, um es zu nutzen. Stell dir das als eigenständigen Scanner vor, der unabhängig vom Docker-Ökosystem läuft.

- Snyk konzentriert sich auf Entwickler-Workflows und lässt sich super in IDEs, GitHub und andere Entwicklertools einbinden. Es checkt nicht nur Container, sondern auch App-Abhängigkeiten, Infrastruktur als Code und Quellcode. Snyk gibt dir auch detaillierte Tipps zur Behebung von Schwachstellen und kann Pull-Anfragen erstellen, um diese zu beheben. Wenn du Sicherheitsüberwachung für deinen gesamten Stack brauchst, nicht nur für Container, ist Snyk eine gute Wahl.

- Docker Scout funktioniert am besten, wenn du schon Docker Desktop und Docker Hub benutzt. Die Integration läuft ganz einfach, du musst nichts extra einrichten, keine API-Schlüssel verwalten und keine neuen Tools lernen. Scout checkt die Bilder, die auf Docker Hub hochgeladen werden, und die CLI ist Teil deiner Docker-Installation.

Entscheide dich für Docker Scout, wenn dein Team Container mit Docker-Tools erstellt und ausführt und du Sicherheitstransparenz ohne zusätzliche Komplexität willst. Entscheide dich für Trivy, wenn du eine flexible Open-Source-Option suchst, die überall funktioniert. Entscheide dich für Snyk, wenn du mit automatisierten Korrekturen umfassende Sicherheit für Container, Code und Infrastruktur willst.

Häufige Einschränkungen und Wissenswertes

Docker Scout checkt Container-Images, aber es guckt nicht nach, was passiert, nachdem du sie eingesetzt hast.

Es checkt statische Bilder – also die Pakete und Dateien, die in deinem Container drin sind. Es kann keine Probleme während der Laufzeit erkennen, wie zum Beispiel Angriffe zur Ausweitung von Berechtigungen, Netzwerk-Einbrüche oder bösartige Prozesse, die nach der Bereitstellung starten. Wenn du Laufzeitsicherheitsüberwachung brauchst, solltest du Tools wie Falco oder Sysdig nutzen, die das Container-Verhalten in der Produktion beobachten.

Scout ist auch kein Ersatz für einvollständiges SAST (Static Application Security Testing) oder DAST ( ). SAST-Tools checken deinen Quellcode auf Sicherheitslücken, bevor du irgendwas entwickelst. DAST-Tools checken laufende Anwendungen, indem sie Angriffe simulieren. Scout checkt nur die Pakete in deinem gebauten Image – es findet keine Schwachstellen in deiner Anwendungslogik oder Konfigurationsfehler in deinem Code.

Das Coole an Scout ist, dass es dir zeigt, was in deinen Bildern steckt, und dir hilft, Probleme zu beheben. Es zeigt dir, welche Pakete anfällig sind, welche Versionen das Problem beheben und welche Basis-Images die Angriffsmöglichkeiten verringern. Das macht Scout super für Sicherheitschecks beim Erstellen und die Überwachung der Einhaltung von Vorschriften, aber du brauchst noch andere Tools, um alle Sicherheitsaspekte abzudecken.

Tipps für die Nutzung von Docker Scout

Hier ist eine Checkliste, mit der du Docker Scout optimal nutzen kannst.

-

Scanne früh in deinem Entwicklungszyklus. Lass Scout während der lokalen Entwicklung auf Bilder los, nicht nur in CI oder vor dem Deployment. Wenn du Schwachstellen frühzeitig findest, kannst du sie beheben, solange der Kontext noch frisch ist und Änderungen wenig kosten. Bis zur Produktion zu warten, heißt, unter Druck Probleme hastig zu beheben.

-

Vergleich Bilder im Laufe der Zeit, um Sicherheitstrends zu verfolgen. Scout kann dir zeigen, ob deine Sicherheit besser oder schlechter wird. Mach bei jedem Build einen Scan und vergleiche die Ergebnisse. Wenn dein neuer Build mehr kritische Schwachstellen hat als der letzte, hat sich was geändert – vielleicht ein Update einer Abhängigkeit oder eine Änderung am Basis-Image. Du musst das mal checken.

-

Betrachte die Ergebnisse von Scout als Hinweise für Prioritäten, nicht als absolute Hindernisse. Nicht jede Schwachstelle muss sofort angegangen werden. Ein CVE mit geringem Schweregrad in einer Entwicklungsabhängigkeit, die du in der Produktion nicht nutzt, kann warten. Ein kritischer CVE in einem öffentlich zugänglichen Dienst muss sofort angegangen werden. Nutze die Schweregradbewertungen und den Paketkontext von Scout, um zu entscheiden, was für deine spezielle Bereitstellung wichtig ist.

-

Kombiniere Scout mit einer sauberen Basis-Image. Wähle minimale, aktiv gepflegte Basisbilder aus und aktualisiere sie regelmäßig. Wenn du

python:3.14-slimstattpython:3.14benutzt, sparst du dir Pakete, die du nicht brauchst. Wenn du deine Images jeden Monat neu baust, bekommst du die Sicherheitspatches in der Basisebene. Scout kann dir sagen, was anfällig ist, aber mit der richtigen Auswahl der Grundlagen kannst du viele Schwachstellen von vornherein vermeiden.

Fazit

Mit Docker Scout kannst du ganz einfach herausfinden, was in deinen Container-Images drin ist.

Es passt super zur Docker-basierten Entwicklung – du musst keine extra Tools installieren und keine Accounts einrichten, außer denen, die du schon benutzt. Du führst einen Befehl aus, bekommst Berichte über Sicherheitslücken und siehst, welche Pakete aktualisiert werden müssen.

Scout funktioniert am besten als Teil eines umfassenderen Sicherheitskonzepts und nicht als einzige Option. Kombiniere das mit Laufzeitüberwachung, Quellcodeanalyse und regelmäßigen Updates des Basisimages. Benutz es, um Schwachstellen während des Builds zu finden, und hol dir dann noch andere Tools, um zu sehen, was nach dem Deployment passiert.

Wenn du wissen willst, wie Docker in CI/CD-Pipelines für maschinelles Lernen passt, dann mach doch bei unserem Kurs „CI/CD für maschinelles Lernen” mit. Du wirst alle Antworten an einem Nachmittag bekommen.

Docker und Kubernetes beherrschen

Häufig gestellte Fragen zu Docker Scout

Wie kann Docker Scout dabei helfen, Schwachstellenscans in CI/CD-Pipelines zu automatisieren?

Docker Scout lässt sich in CI/CD-Pipelines einbinden, indem es automatisch Scans durchführt, wenn du ein neues Image erstellst. Du kannst deine Pipeline so einrichten, dass Builds mit kritischen oder hohen Sicherheitslücken fehlschlagen, damit unsichere Images nicht in die Produktion gelangen. Scout checkt auf Sicherheitslücken und Verstöße gegen Richtlinien, damit dein Team Sicherheitsprobleme schon während des Build-Prozesses entdeckt und nicht erst nach der Bereitstellung.

Was sind die Hauptunterschiede zwischen Docker Scout und anderen Tools zum Scannen von Containern wie Trivy oder Snyk?

Docker Scout ist in Docker eingebaut und braucht keine separate Installation, was es für Teams, die schon Docker Desktop und Docker Hub nutzen, super einfach macht. Trivy ist ein Open-Source-Scanner, der unabhängig läuft und überall funktioniert, ohne dass man Docker-Konten oder Integration braucht. Snyk deckt Container, Quellcode und Infrastruktur besser ab und hat automatische Vorschläge für Fehlerbehebungen, aber man braucht ein separates Abonnement und muss es extra einrichten.

Wie lässt sich Docker Scout mit Systemen von Drittanbietern wie GitHub oder JFrog Artifactory verbinden?

Docker Scout kann über GitHub Actions, GitLab CI oder andere Pipeline-Tools mit den Docker-CLI-Befehlen aufgerufen werden. Du führst „ docker scout cves “ als Teil deines Build-Workflows aus und analysierst dann die Ergebnisse, um zu entscheiden, ob die Pipeline erfolgreich war oder nicht. Bei Registern wie JFrog Artifactory kannst du Bilder scannen, nachdem sie hochgeladen wurden, indem du sie aus der Ferne referenzierst. Die Integration hängt allerdings von deiner spezifischen Registereinrichtung und Authentifizierung ab.

Kann man Docker Scout nutzen, um die Containersicherheit in Echtzeit im Auge zu behalten?

Nein, Docker Scout checkt nur statische Container-Images, keine laufenden Container. Es checkt, was in deinen gebauten Images vor oder nach der Bereitstellung drin ist, überwacht aber nicht das Laufzeitverhalten wie Prozessausführung, Netzwerkaktivität oder Privilegieneskalationsangriffe. Für die Überwachung der Laufzeitsicherheit brauchst du spezielle Tools wie Falco oder Sysdig, die das Verhalten von Containern in Produktionsumgebungen im Auge behalten.

Was bringt es, Docker Scout für die Verwaltung der Sicherheit in der Software-Lieferkette zu nutzen?

Docker Scout erstellt Software-Stücklisten (SBOMs), die jedes Paket und jede Abhängigkeit in deinen Images dokumentieren und dir so einen kompletten Überblick über deine Software-Lieferkette geben. Das hilft bei der Einhaltung von Vorschriften, der Reaktion auf Vorfälle und der Nachverfolgung, welche Systeme betroffen sind, wenn neue Sicherheitslücken bekannt werden. Scout zeigt dir auch, woher die Schwachstellen kommen – Basisimages, Anwendungsabhängigkeiten oder Systembibliotheken –, damit du Sicherheitsprobleme bis zu ihrer Quelle zurückverfolgen und auf der richtigen Ebene beheben kannst.