Cours

Un système économique sain repose sur la confiance entre les acheteurs et les vendeurs de biens et de services. Lorsque cette confiance est rompue, le coût des affaires augmente. Les acteurs malhonnêtes se livrent à des transactions trompeuses pour escroquer les entreprises. Il existe également des groupes de fraudeurs sophistiqués qui ciblent des secteurs spécifiques.

Dans cet article, nous abordons les différents types de fraude détectés grâce à l'analyse et les techniques utilisées pour détecter la fraude. Nous abordons également les flux de travail typiques de la détection de la fraude et les outils logiciels couramment utilisés pour l'analyse de la fraude.

Découvrez comment l'IA peut avoir un impact sur votre organisation et comment mettre en œuvre des stratégies d'IA réussies grâce à notre livre blanc, The Learning Leader's Guide to AI Literacy (Le guide du leader de l'apprentissage pour la maîtrise de l'IA).

Qu'est-ce que l'analyse de la fraude ?

L'analyse de la fraude fait référence à des techniques statistiques et d'apprentissage automatique pour identifier et signaler les transactions potentiellement frauduleuses, généralement en temps réel.

La découverte d'une activité frauduleuse est difficile parce que :

- Les fraudeurs utilisent différentes techniques pour masquer leurs transactions comme étant légitimes. Le vendeur a donc besoin d'outils technologiques et statistiques pour détecter les transactions potentiellement frauduleuses.

- Les transactions frauduleuses ne représentent qu'un faible pourcentage du total des transactions. Une approche automatisée est donc nécessaire pour repérer les transactions potentiellement malhonnêtes.

Les entreprises doivent utiliser des outils de détection de la fraude qui intègrent ces caractéristiques. Ces outils signalent les transactions qui ont de fortes chances d'être frauduleuses. Des enquêteurs humains examinent ensuite manuellement les transactions signalées et prennent la décision finale.

La détection d'une fraude potentielle consiste à découvrir des comportements qui.. :

- Correspondance avec des activités frauduleuses connues.

- S'écarte de manière significative de la fourchette normale.

Renforcez votre équipe grâce à l'expertise en matière d'analyse de données

Facilitez la prise de décision basée sur les données avec DataCamp for Business. Des cours complets, des missions et un suivi des performances adaptés à votre équipe de 2 personnes ou plus.

Types courants de fraudes détectées par l'analyse

Dans cette section, nous explorons les grandes catégories de transactions frauduleuses, examinons des exemples courants de fraude dans chaque catégorie et expliquons comment utiliser les outils d'analyse pour les détecter et les prévenir.

Fraude financière

La fraude financière est peut-être la forme de fraude la plus connue et la plus répandue. Les victimes sont généralement des institutions financières et leurs clients. Les coupables sont généralement des fraudeurs qui se font passer pour des clients ou des représentants d'institutions financières.

La fraude à la carte de crédit est l'utilisation non autorisée d'une carte pour acheter des biens ou retirer de l'argent à un distributeur automatique de billets. Dans la plupart des cas, cela se fait en utilisant les données d'une carte volée. L'analyse des fraudes peut aider à détecter les fraudes à la carte en recherchant des schémas communs tels que :

- Des pics soudains dans la fréquence et le volume des transactions.

- Transactions successives en plusieurs endroits.

Le vol d'identité se produit lorsque les informations personnelles d'une personne (comme les numéros de compte bancaire, les numéros de carte d'identité délivrée par l'État, les mots de passe de la messagerie électronique, etc. Ces informations peuvent être utilisées pour usurper l'identité de la personne afin de contracter des prêts, d'ouvrir des comptes à découvert et d'effectuer d'autres transactions financières importantes. L'analyse des fraudes est utile dans de telles situations en signalant les comportements suspects :

- Ouverture de plusieurs comptes en peu de temps.

- S'écarter du comportement antérieur connu de l'individu.

La fraude au paiement est l'utilisation de moyens trompeurs pour convaincre une personne ou une entreprise d'effectuer un paiement pour quelque chose qu'elle n'achète pas. Il comprend

- Envoi de fausses factures aux entreprises.

- Envoi de faux messages d'authentification multifactorielle pour confirmer un paiement en attente.

- Usurpation de l'identité d'un employé de banque pour obtenir des informations confidentielles sur un compte.

L'analyse peut aider à lutter contre la fraude aux paiements en surveillant et en signalant les transactions qui.. :

- s'écarter de manière significative du comportement habituel du compte et de l'activité de paiement.

- Ils proviennent d'adresses IP et d'identifiants d'appareils suspects.

Fraude à l'assurance

La fraude à l'assurance consiste à réclamer des indemnités importantes pour des incidents mineurs et à payer de petites primes pour des polices risquées. La victime est généralement la compagnie d'assurance, tandis que les coupables se font passer pour des clients ou des agents d'assurance.

Les demandes d'indemnisation frauduleuses concernent des accidents qui n'ont jamais eu lieu. Pour détecter de telles allégations, des outils d'analyse sont nécessaires :

- Recouper les incidents signalés, tels qu'une calamité naturelle ou un accident de la route, avec d'autres sources afin de vérifier la véracité du rapport.

- Analyser les tendances des demandes faites par des personnes spécifiques ou dans des lieux particuliers.

Demandes d'indemnisation gonflées exagère les dommages subis et le montant de l'indemnité d'assurance demandée pour des incidents mineurs. Les outils d'analyse de la fraude peuvent contribuer à atténuer les demandes d'indemnisation gonflées :

- Estimation des montants des sinistres typiques pour différents types d'accidents sur la base de données historiques.

- comparer l'accident déclaré aux montants des demandes d'indemnisation typiques pour ce type d'accident.

Les experts en assurance vérifient manuellement les demandes d'indemnisation potentiellement gonflées.

La fraude à la prime consiste à donner de fausses informations à la compagnie d'assurance afin de réduire artificiellement le profil de risque et de payer des primes moins élevées pour une police donnée. Les outils d'analyse de la fraude peuvent aider à :

- Validez les informations fournies dans la demande de police par rapport à d'autres sources.

- Détecter les schémas courants utilisés pour la fraude aux primes. Par exemple, si un modèle de véhicule couramment utilisé pour des activités commerciales est assuré pour un usage personnel, les outils d'analyse le signalent pour une enquête plus approfondie.

Fausses polices sont de fausses polices créées et vendues par des escrocs qui se font passer pour des agents d'assurance. Le client s'en aperçoit lorsqu'il fait une réclamation. Le logiciel d'analyse des fraudes détecte les fausses polices d'assurance :

- Vérification croisée des détails de la police stockés dans le système et de ceux présentés par le client.

Les compagnies d'assurance ont également le devoir, vis-à-vis de la société, d'identifier les schémas de fausses polices émises en leur nom. La présentation de ces analyses aux forces de l'ordre permet de démasquer les fausses politiques.

Fraude aux soins de santé

La fraude aux soins de santé peut se produire dans n'importe quelle partie du système de soins de santé, y compris les assureurs de santé publique. La victime est le payeur, qui peut être un ou plusieurs groupes :

- Le patient

- L'employeur du patient dans le cadre d'un système de co-paiement

- Le gouvernement dans les systèmes de soins de santé financés par l'État

- La compagnie d'assurance

Les coupables sont souvent les prestataires de services de santé ou les patients. La fraude dans le domaine de la santé est généralement commise par le biais de fausses demandes de remboursement, y compris la facturation de services non rendus et l'établissement d'un code supérieur (upcoding).

Facturation de services non rendus désigne le fait de facturer aux payeurs des services (tels que des tests et des traitements) qui n'ont pas été effectués sur le patient. Pour détecter ce type de fraude, les outils d'analyse peuvent :

- Utilisez la reconnaissance des formes pour comparer les factures avec les montants et les éléments généralement facturés par des pairs du secteur pour des plaintes similaires.

- Recouper les services facturés avec les registres de services du prestataire de soins de santé et les dossiers de traitement des patients.

- Identifiez les prestataires ayant des antécédents de montants de facturation anormalement élevés et examinez attentivement leurs déclarations.

Upcoding se réfère à la mauvaise pratique consistant à facturer une catégorie de services plus coûteuse que celle qui a été fournie. Les outils d'analyse de la fraude emploient diverses méthodes pour détecter la codification ascendante :

- Analyse statistique pour comparer le rapport entre les tests de routine et les tests (ou traitements) coûteux par rapport aux normes de l'industrie. Par exemple, un prestataire qui facture principalement des examens prolongés et peu d'examens réguliers est suspect.

- La comparaison des factures avec les dossiers du patient et de l'hôpital contient généralement des détails sur la procédure ou le test effectué.

- Comparer les montants facturés avec les données historiques du prestataire pour vérifier s'il y a des augmentations soudaines dans des catégories spécifiques codées à la hausse.

Fraude dans le commerce électronique et la vente au détail

De nombreux vendeurs en ligne sont des petites et moyennes entreprises qui ne sont pas nécessairement à l'aise avec la technologie. Il incombe donc aux plateformes de commerce électronique de détecter les activités frauduleuses et d'y mettre un terme. La fraude dans le domaine du commerce électronique et de la vente au détail peut prendre différentes formes :

Les prises de contrôle de comptes font référence à un utilisateur qui perd le contrôle de son compte au profit de fraudeurs qui en abusent en effectuant des achats non autorisés. Cela est généralement dû à une erreur de l'utilisateur ou à un manque d'attention à l'égard de considérations de sécurité telles que les mots de passe et les escroqueries par hameçonnage.

Les plateformes de commerce électronique peuvent détecter la prise de contrôle d'un compte à l'aide de techniques telles que :

- Analyse comportementale pour vérifier les écarts par rapport au comportement habituel, comme les heures de connexion, les catégories d'achat, l'historique de navigation, etc.

- Activité anormale (comme plusieurs tentatives de connexion infructueuses) combinée à des changements dans les paramètres du compte (comme les identifiants de courrier électronique et les adresses de livraison).

Les faux retours se produisent lorsque des acteurs malveillants retournent des articles différents de ceux qui ont été achetés, par exemple lorsqu'ils commandent un article coûteux et qu'ils retournent une contrefaçon. Il s'agit également de renvoyer les produits usagés qui ne peuvent pas être revendus. Pour vous protéger contre les faux retours, l'analyse des fraudes peut.. :

- Analysez les schémas de retour pour identifier les acheteurs qui renvoient fréquemment des articles.

- Comparez l'achat original pour vérifier que l'article retourné est le même que celui acheté.

- Assurez-vous que l'article retourné n'a pas été utilisé.

Les achats frauduleux impliquent des transactions non autorisées utilisant des informations de paiement volées ou falsifiées et des comptes compromis. Ils peuvent entraîner des pertes tant pour les vendeurs que pour les acheteurs qui ne se doutent de rien. L'analyse des fraudes peut aider à repérer les achats potentiellement frauduleux en surveillant les transactions afin d'identifier des schémas tels que :

- Des connexions fréquentes à partir de plusieurs comptes sont effectuées en utilisant la même adresse IP.

- Essayer plusieurs numéros de carte de crédit en succession rapide.

- Achats d'un montant inhabituellement élevé, compte tenu de l'historique du compte.

La fraude par rétrofacturation consiste à abuser de la politique de rétrofacturation de la carte de crédit pour demander le remboursement d'achats légitimes. L'analyse des fraudes peut contribuer à la protection contre les fraudes à l'imputation en utilisant :

- Reconnaissance de modèles pour identifier les utilisateurs qui se livrent fréquemment à des rétrocessions.

- Apprentissage automatique pour détecter les comportements suspects tels que les achats multiples en succession rapide, en particulier avec de nouveaux comptes et des détails de paiement récemment mis à jour.

Techniques utilisées dans l'analyse de la fraude

Les outils d'analyse de la fraude utilisent une gamme commune de techniques en les adaptant aux différents contextes, ensembles de données et comportements des fraudeurs dans ce domaine.

Toutes les méthodes d'analyse de la fraude ont deux objectifs principaux :

- Détecter et prévenir la fraude

- Faciliter l'accès aux clients authentiques

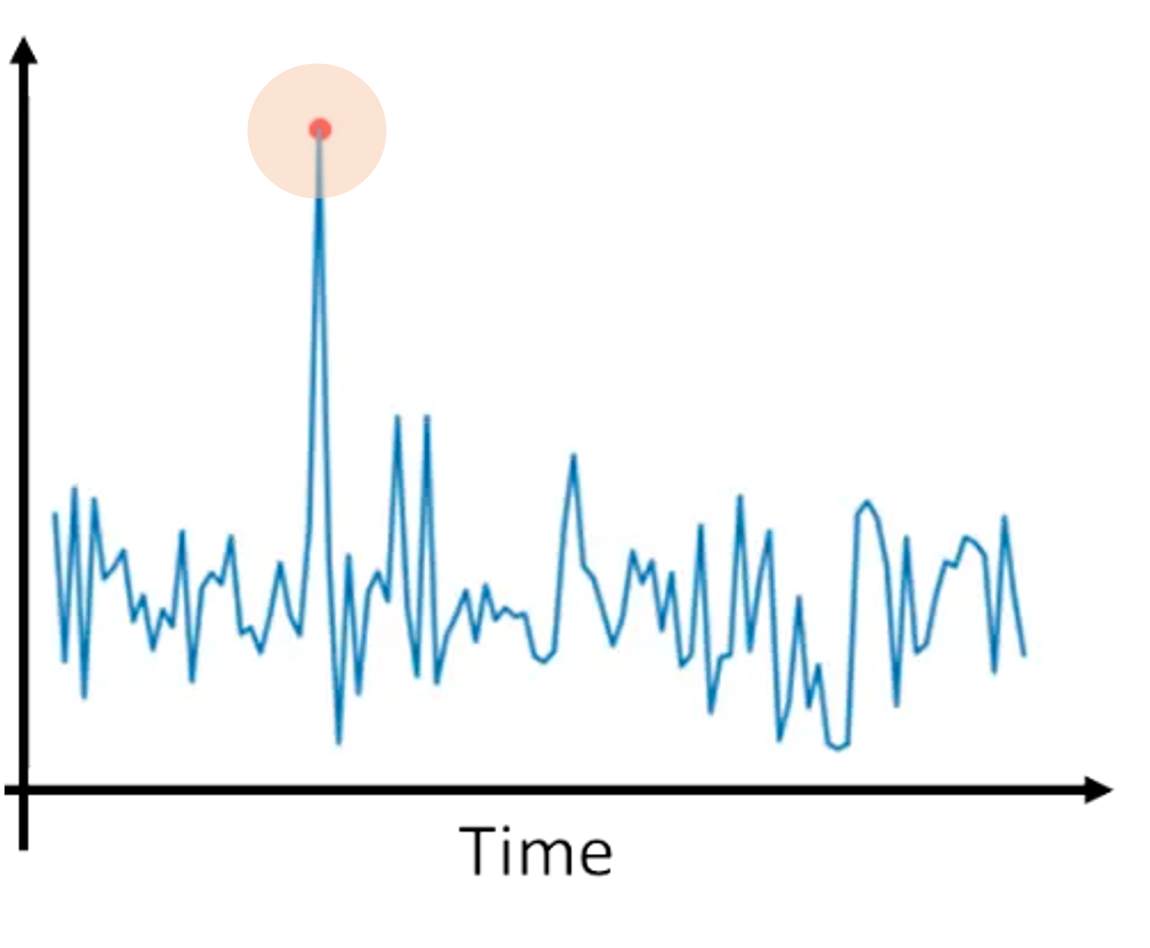

Détection des anomalies

Les fraudeurs ont souvent un comportement très différent de celui des clients légitimes. La détection des anomalies permet d'identifier les comportements inhabituels qui indiquent une activité potentiellement frauduleuse. Elle englobe une série de méthodes :

- Détection statistique des valeurs aberrantes permet d'identifier les points de données significativement différents du reste de la distribution. Un comportement suspect est souvent indiqué par des valeurs aberrantes dans diverses mesures, telles que

- La fréquence des transactions par heure.

- Nombre de codes postaux dans lesquels une carte est glissée en une journée.

- Les forêts d'isolement sont constituées de plusieurs arbres d'isolement. Chaque arbre d'isolement fonctionne comme suit :

- Choisissez aléatoirement un attribut des données et répartissez aléatoirement les points de données en fonction de la valeur de cet attribut.

- Pour chaque partition, choisissez un autre attribut aléatoire et poursuivez la partition.

- Ce processus se poursuit de manière itérative jusqu'à ce que chaque point de données soit isolé dans une partition ne contenant que ce point.

- On observe que les points anormaux présentant des valeurs extrêmes sont isolés (en partitions individuelles) en moins d'itérations que les points de données normales.

- Facteur de valeurs aberrantes locales est une méthode permettant d'identifier un comportement anormal en calculant la densité des points dans différentes zones de la distribution.

- Lorsqu'un ensemble de données sur le comportement des clients est représenté graphiquement, il forme des grappes denses, chacune correspondant à un groupe de clients.

- Chaque point de données (client) d'une grappe présente un comportement similaire, mais pas identique. On observe souvent que les données frauduleuses forment également un groupe distinct de celui des clients normaux.

Consultez le cours Détection d'anomalie en Python pour mieux comprendre cette technique.

Illustration de la détection d'anomalies. Source de l'image : Comprendre l'IA

Apprentissage automatique supervisé

L'apprentissage automatique supervisé est une méthode éprouvée de détection des anomalies. Les humains étiquettent les ensembles de données sur la base d'exemples connus de comportements frauduleux antérieurs. Des algorithmes d'apprentissage automatique sont ensuite formés sur des ensembles de données étiquetées pour prédire la probabilité qu'une nouvelle transaction soit frauduleuse.

- Régression logistique prédit la probabilité qu'un point de données appartienne à l'un des deux groupes, par exemple authentique ou potentiellement frauduleux.

- Chaque point de l'ensemble de données d'apprentissage est étiqueté comme frauduleux ou authentique.

- Au cours de l'entraînement, le modèle apprend des schémas dans les caractéristiques qui indiquent des transactions frauduleuses.

- Lorsqu'il reçoit de nouvelles données, le modèle peut prédire la probabilité que le point de données soit frauduleux.

- Les arbres de décision divisent récursivement l'ensemble de données en sous-ensembles. Chaque nœud divise les points de données en deux branches en fonction des valeurs d'un attribut particulier (comme la fréquence des transactions ou le volume mensuel des transactions).

- Après une série de scissions de ce type, chaque branche se termine par deux nœuds feuilles - frauduleux et authentique.

- Au cours de la formation, le modèle apprend les règles pour chaque nœud afin de diviser l'ensemble de données.

- Le modèle classe chaque nouvelle transaction en fonction de ces règles et prédit si elle est susceptible d'être frauduleuse ou authentique.

- Les forêts aléatoires sont constituées de plusieurs arbres de décision. Un arbre de décision applique une série de conditions if...else pour décider si une transaction est frauduleuse. Ces conditions if...else sont basées sur les caractéristiques de l'ensemble de données .

- Chaque arbre d'une forêt aléatoire est formé indépendamment pour utiliser un sous-ensemble aléatoire de caractéristiques afin de prédire les transactions frauduleuses.

- La prédiction de la forêt est basée sur l'agrégation des résultats de tous les arbres individuels.

- Cette approche évite le problème de surajustement commun aux arbres de décision en considérant des sous-ensembles de l'ensemble de caractéristiques.

Illustration animée du fonctionnement des arbres de décision. Source de l'image : Apprentissage automatique supervisé

Consultez la piste de cours Apprentissage automatique supervisé en Python pour en savoir plus sur ces techniques.

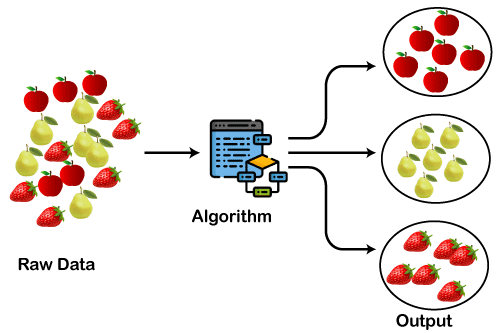

Apprentissage automatique non supervisé

Les algorithmes d'apprentissage automatique supervisés, qui prédisent en fonction des comportements antérieurs, deviennent moins efficaces à mesure que les fraudeurs adoptent de nouvelles méthodes.

L'apprentissage automatique non supervisé est utile pour prédire des modèles inconnus dans les données. L'autre avantage des méthodes non supervisées est qu'il n'est pas nécessaire de consacrer des ressources humaines à l'étiquetage de vastes ensembles de données. L'algorithme détecte des modèles par lui-même.

- Regroupement par K-moyennes regroupe l'ensemble des données de transactions en différents groupes sur la base des valeurs des points de données et de différents attributs.

- Les points de données au sein de chaque groupe ont des attributs similaires, comme la fréquence des transactions. On observe que les transactions frauduleuses n'entrent dans aucun des autres grands groupes.

- Visuellement, ils ont tendance à être très éloignés des autres groupes. L'analyse de ces groupes de valeurs aberrantes permet d'identifier les transactions potentiellement frauduleuses.

- Le DBSCAN (Density-based spatial clustering of applications with noise) implique la représentation d'ensembles de données transactionnelles dans un espace de caractéristiques. Dans cette représentation, les points de données se répartissent en régions à forte densité et à faible densité.

- Les régions à forte densité sont considérées comme des grappes, et les régions peu denses sont considérées comme des valeurs aberrantes.

- Les points de données qui se trouvent dans des régions clairsemées sont signalés comme potentiellement frauduleux. Ces données sont ensuite analysées à la recherche d'autres preuves d'activités suspectes.

Comment fonctionne la mise en grappe. Source de l'image : Le clustering dans l'apprentissage automatique

Consultez l'apprentissage non supervisé en Python pour en savoir plus sur les techniques mentionnées.

Analyse des réseaux

Les méthodes traditionnelles de détection des fraudes par la recherche de comportements suspects sont efficaces pour les comptes individuels. Cependant, les fraudeurs opèrent souvent en tant que groupes d'individus utilisant un ensemble d'appareils, de comptes de messagerie et d'adresses physiques, ce qui rend difficile le cursus d'un comportement suspect lorsque ce compte est considéré de manière isolée.

- Les réseaux de fraudeurs sont des groupes d'individus qui se livrent à des attaques coordonnées. Par exemple, les membres d'un groupe peuvent utiliser dix appareils et adresses IP différents pour effectuer dix transactions successives. L'analyse de réseau permet de détecter les relations entre diverses entités afin de créer des cartes de relations entre entités et d'identifier les réseaux de fraude.

- Les cartes de relations entre entités sont des structures graphiques dont les nœuds représentent les entités et les arêtes leurs relations. Les entités peuvent être des individus, des comptes, des identifiants de courrier électronique, des identifiants d'appareils, des adresses IP, des adresses physiques, etc. Les relations entre les entités indiquent tout point commun ou comportement similaire, par exemple :

- Différentes adresses IP utilisant les mêmes données de paiement volées.

- Plusieurs comptes passent des commandes frauduleuses à la même adresse physique.

Consultez le cours Introduction à l'analyse de réseaux en Python pour une compréhension plus approfondie de ces techniques.

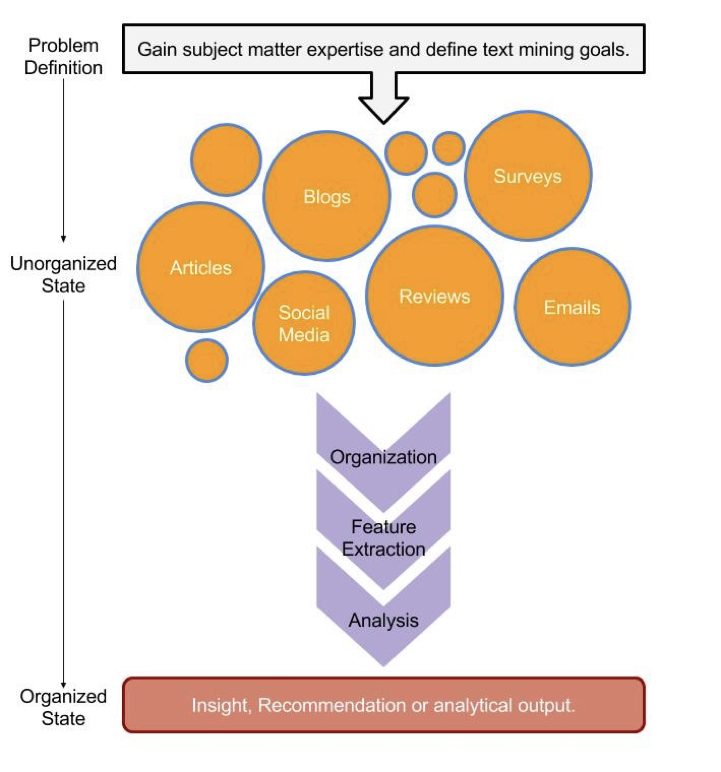

Exploration de texte et traitement du langage naturel (NLP)

De nombreuses formes de fraude, comme les fausses déclarations d'assurance, les faux avis de clients, les courriels d'hameçonnage et autres, reposent sur des blocs de texte. L'analyse de leur contenu textuel fournit souvent des indices permettant de distinguer les activités authentiques des clients des tentatives de fraude.

- Le traitement du langage naturel (NLP) comprend des techniques telles que l'analyse des sentiments et la reconnaissance des entités nommées (NER). La PNL est utilisée dans des applications telles que :

- Les demandes d'indemnisation frauduleuses contiennent souvent des incohérences dans la description de la demande. La PNL peut identifier des déclarations contradictoires et un langage inhabituel, tandis que la NER peut mettre en évidence des relations entre des lieux, des dates et des personnes.

- Les faux avis de clients sont souvent soumis par plusieurs comptes pour le même produit ou par le même compte pour plusieurs produits. Ces avis ont tendance à contenir des formulations similaires, identifiables grâce à l'analyse des sentiments et à la détection des tons.

- Les courriels d'hameçonnage et autres tentatives de piratage fondées sur l'ingénierie sociale suivent souvent des schémas linguistiques similaires destinés à soutirer des informations sensibles au destinataire. Les méthodes classiques de la PNL permettent d'identifier de tels schémas et d'en avertir le destinataire.

- Les algorithmes d'exploration de texte traitent de grands volumes de textes non structurés, tels que des courriels, des réclamations et des avis, afin de détecter les occurrences communes de modèles de langage suspects et de terminologies spécifiques qui sont communes à l'activité frauduleuse.

- L'hypothèse clé qui sous-tend l'exploration de texte est que la plupart des activités frauduleuses relèvent d'un nombre limité de catégories et sont exécutées par un petit groupe d'individus. Ainsi, l'identification de points communs par la recherche de modèles dans le contenu du texte est une méthode viable pour repérer les tentatives de fraude potentielles.

Consultez le parcours de compétences Traitement du langage naturel en Python pour une compréhension plus approfondie du sujet.

Illustration du flux de travail de l'exploration de texte. Source de l'image : Text Mining avec Bag-of-Words en R

Flux de travail pour la détection des fraudes

Dans cette section, nous donnons un aperçu général des principes pratiques de la mise en œuvre des flux de travail de détection de la fraude.

Collecte de données

Tous les algorithmes de détection des fraudes sont basés sur l'analyse et l'identification de modèles observés dans de vastes ensembles de données. Il est donc essentiel de disposer d'ensembles de données de haute qualité, pertinents et conservés, tels que des journaux de transactions et des profils de clients, pour former ces algorithmes.

- Les journaux de transactions sont utilisés pour analyser les transactions historiques et découvrir des modèles basés sur des détails tels que les montants, les volumes, la fréquence, les adresses IP, les horodatages, etc.

- Les bases de données clients contiennent des adresses, des données de paiement, des historiques de navigation, des historiques d'achat, des avis laissés, des retours, etc.

- Les sources de données tierces sont utiles pour confirmer les observations basées sur des ensembles de données internes et améliorer la qualité des données.

Prétraitement des données

Après la collecte des données, l'étape suivante consiste logiquement à les utiliser pour former des modèles de détection de la fraude. Les données brutes ne conviennent généralement pas à la formation des modèles. Il est donc nécessaire de nettoyer et de normaliser les données avant de les utiliser comme ensemble de données de formation. Le prétraitement des données, ainsi que l'ingénierie des caractéristiques, couvrent ces étapes.

- Le nettoyage des données traite les valeurs manquantes, les valeurs mal formatées (par exemple, les nombres formatés comme du texte), les enregistrements en double, les valeurs erronées, etc. Le fait de laisser de telles valeurs dans l'ensemble de données conduit à un modèle mal formé. Le nettoyage des données est donc la première étape pour garantir un ensemble de données utilisable.

- Normalisation des données implique l'expression de valeurs numériques sur une échelle uniforme. Il peut également s'agir de traduire les rangs basés sur des lettres en valeurs numériques. Elle est particulièrement importante lorsque les sources de données sont combinées pour former un ensemble de données plus important.

- L'ingénierie des caractéristiques transforme les informations disponibles en formes plus utiles.

Formation et évaluation des modèles

Les algorithmes d'analyse de la fraude reposent essentiellement sur des techniques d'apprentissage automatique. Les données historiques constituent la base de la formation des algorithmes d'apprentissage automatique. Après la collecte et le nettoyage des données, l'étape suivante consiste à former les modèles. Au cours de la formation, le modèle apprend à prédire quelles transactions ou quels profils d'utilisateurs sont les plus susceptibles d'être frauduleux.

En plus de signaler les comportements potentiellement frauduleux, il est tout aussi important de ne pas gêner les utilisateurs réguliers. Un faux positif se produit lorsque le modèle identifie une transaction authentique comme frauduleuse. Il est important de minimiser les faux positifs pour maintenir une bonne expérience client. Pour ce faire, le modèle formé est évalué à l'aide de différentes mesures.

Détection de la fraude en temps réel

Après avoir commis une fraude, il devient de plus en plus difficile de récupérer les fonds ou les biens volés auprès du fraudeur. L'objectif est donc de détecter et de prévenir la fraude en temps réel, avant l'exécution de la transaction. L'intégration de l'analyse des fraudes dans le pipeline de traitement des transactions permet une détection en temps réel. Il y a deux façons de procéder :

- Flux de données provenant du pipeline de transactions vers un système d'analyse de la fraude en temps réel : Des outils de streaming d'événements tels que Apache Kafka permettentde transmettre des données de transaction en temps réel à des systèmes d'analyse de la fraude. La plateforme d'analyse des fraudes en temps réel signale les transactions suspectes pour validation humaine. Le pipeline de traitement des transactions reçoit également une confirmation du système d'analyse des fraudes avant de finaliser la transaction.

- Appliquer l'analyse de la fraude dans le pipeline de traitement des transactions : Cela se fait à l'aide d'outils comme Apache Flink. Flink offre des capacités de traitement événementiel des flux de données, ce qui, dans le contexte de l'analyse des fraudes, s'appelle le traitement en temps réel des données de transaction. Il s'intègre également aux modèles d'apprentissage automatique.

Rapports et suivi

Les parties prenantes telles que la direction de l'entreprise, les scientifiques des données, les responsables de la conformité, les analystes de la fraude et les équipes de sécurité surveillent les résultats des efforts de détection de la fraude en cours. Des outils tels que des tableaux de bord, des alertes en temps réel et des rapports automatisés facilitent le suivi et la supervision.

- Tableaux de bord affichent visuellement des mesures importantes, telles que le nombre de transactions frauduleuses, le taux de réussite et d'échec des outils d'analyse de la fraude, les pertes monétaires subies, etc. Les tableaux de bord permettent de mettre en évidence les informations importantes sans avoir à se plonger dans des rapports détaillés.

- Lorsque le logiciel soupçonne une activité frauduleuse, il envoie des alertesen temps réel à pour informer les personnes chargées du suivi des transactions. Toutes les prédictions algorithmiques ont un certain niveau de confiance - dans de nombreux cas, le jugement humain est essentiel pour la prise de décision. En outre, dans certains cas, des mesures correctives sont nécessaires pour prévenir d'autres dommages, comme le blocage des transactions sur une carte soupçonnée d'avoir été volée. Les mises à jour en temps réel accélèrent ces processus.

- Rapports automatisés rassemble périodiquement des informations sur les activités des outils d'analyse de la fraude. Ils facilitent le suivi de leurs performances et interviennent si nécessaire.

- Notifications aux clients informe les clients lorsqu'une activité frauduleuse est suspectée sur leurs comptes. Parfois, le logiciel d'analyse détecte à tort des activités légitimes de clients comme étant potentiellement frauduleuses. Il est nécessaire d'obtenir une confirmation manuelle du client avant de traiter ces transactions. Dans d'autres cas, il est essentiel d'informer le client que son compte a été suspendu en raison d'une activité suspecte et qu'il doit le réactiver.

Devenez un scientifique ML

Outils et plateformes pour l'analyse de la fraude

Compte tenu de l'importance et de l'étendue des applications de l'analyse de la fraude, de nombreux logiciels sont utilisés dans ce domaine. Il s'agit aussi bien d'outils à code source ouvert que de systèmes propriétaires. Dans cette section, nous donnons un aperçu des outils et des plateformes les plus courants utilisés dans l'analyse de la fraude.

Python, SQL et R

Les données clients et les journaux de transactions sont généralement stockés dans des magasins de données relationnels.

- SQL est un outil puissant et flexible pour extraire des ensembles de données pertinents. Il permet aux développeurs d'écrire et d'optimiser des requêtes pour récupérer des ensembles de données répondant à différents critères. Ces ensembles de données sont analysés pour découvrir des tendances et des modèles qui indiquent une activité potentiellement frauduleuse.

- Python, en raison de son vaste écosystème de bibliothèques et de sa grande communauté de développeurs, est souvent l'outil privilégié pour construire et tester divers algorithmes d'analyse. Plus généralement, Python est également utilisé pour de nombreuses applications liées à la finance.

- L'analyse statistique est au cœur de nombreuses méthodes de détection de la fraude. Ainsi, R, avec sa vaste bibliothèque de fonctions statistiques, est idéal pour divers types d'analyses de données ad hoc visant à détecter les fraudes.

Ainsi, Python, SQL et R offrent aux développeurs l'ensemble d'outils parfaits pour construire leurs systèmes d'analyse de la fraude personnalisés. Cependant, ces outils peuvent avoir du mal à traiter efficacement de grands ensembles de données. La mise en œuvre de systèmes analytiques fait souvent appel à d'autres logiciels spécialisés comme Apache Spark (dont il est question ci-dessous).

En outre, les outils construits sur Python et SQL peuvent ne pas convenir à des publics non techniques comme les analystes de la fraude et les responsables de la conformité. Il est courant de fournir des solutions intégrées élaborées à l'aide d'outils tiers tels que SAS (voir plus loin).

Apache Spark

De nombreuses techniques d'analyse de la fraude sont basées sur des algorithmes d'apprentissage automatique formés à partir de journaux de transactions et d'ensembles de données sur les clients. La détection de modèles en temps réel nécessite le traitement de grands volumes de données. Par exemple, les processeurs de cartes de crédit traitent des millions de transactions par jour. Pour détecter un réseau de fraude, le système d'analyse doit traiter efficacement plusieurs jours de données de transaction.

Apache Spark est un moteur de traitement de données open-source qui se met à l'échelle horizontalement sur des clusters. Grâce à sa capacité de calcul en mémoire, il peut traiter de grands ensembles de données sans avoir recours au traitement par lots.

Il accepte des données d'entrée provenant de plusieurs sources de données, telles que Cassandra et Amazon S3. Il propose également des API dans de nombreux langages, notamment Python et Java. Il est donc particulièrement adapté aux cas d'utilisation des big data tels que l'analyse des fraudes.

Consultez le cours Introduction à PySpark pour apprendre ce puissant langage de traitement de données dès aujourd'hui.

Tableau et Power BI

L'analyse de la fraude implique de grands ensembles de données et des analyses complexes. Les visualisations permettent aux humains de comprendre plus facilement et plus rapidement ces informations. Tableau et Power BI sont des outils de visualisation de données qui peuvent s'interfacer avec diverses sources de données. Ils sont utilisés pour les tâches de reporting et d'analyse.

- Ces outils permettent de créer des tableaux de bord interactifs qui rendent compte de paramètres importants tels que les tendances, les taux de réussite et d'échec, les montants des pertes et les volumes de transactions. Les visualisations permettent également de classer ces informations en fonction des différents types de fraude et des régions géographiques.

- Outre les rapports, Power BI et Tableau facilitent également l'analyse des fraudes en présentant visuellement des informations sur les réseaux de fraude potentiels, les analyses de réseaux et diverses probabilités.

- Ces outils permettent également aux analystes de contrôler visuellement différents filtres, critères de détection et niveaux de confiance. Cela permet de décider rapidement si une transaction est authentique ou frauduleuse.

Ces outils sont conçus comme des outils de visualisation à usage général, avec des modules et des interfaces utilisateur spécifiques pour l'analyse de la fraude. Vous pouvez commencer à apprendre PowerBI dès aujourd'hui en suivant le cursus PowerBI Fundamentals.

SAS Gestion des fraudes

SAS est une suite logicielle statistique développée par l'Institut SAS. L'institut élabore également des progiciels spécifiques à certains domaines pour diverses applications, notamment l'analyse de la fraude.

SAS Fraud Management utilise des techniques statistiques et des algorithmes d'apprentissage automatique pour prédire et prévenir la fraude. Ces algorithmes sont produits de manière à ce que des personnes, comme les analystes de la fraude et les responsables de la conformité, qui n'ont pas de formation en apprentissage automatique, puissent également utiliser des méthodes statistiques et d'apprentissage automatique pour la détection des fraudes.

H2O.ai

H2O.ai propose un service d'apprentissage automatique basé sur le cloud. Le logiciel de H2O.ai signale les activités potentiellement frauduleuses, évalue la probabilité de la fraude et attribue un code de raison pour indiquer pourquoi l'algorithme soupçonne une fraude.

Ces lignes directrices aident les enquêteurs humains à approfondir la vérification de la transaction. Dans de nombreux cas, ils contribuent également à donner le feu vert à des transactions authentiques afin d'en accélérer le traitement.

Paiements plus sûrs IBM

IBM Safer Payments est un système de détection des fraudes spécifiquement destiné au secteur des paiements.

Comme il utilise une base de données en mémoire NoSQL, il peut suivre les paiements en temps réel. Il prévient la fraude dans les systèmes de paiement sans numéraire, tels que les paiements par carte de crédit, en analysant les flux de transactions en temps réel et en bloquant les transactions potentiellement frauduleuses avant qu'elles ne soient exécutées.

Conclusion

Cet article donne un aperçu des différents types de fraude et du rôle de l'analyse de la fraude dans leur détection et leur prévention. Il a abordé les techniques couramment utilisées pour détecter les cas de fraude potentielle et le flux de travail de détection de la fraude. Enfin, l'article présente quelques applications logicielles couramment utilisées dans ce domaine.

Pour apprendre à construire des systèmes de détection des fraudes à l'aide de Python, suivez la formation Détection des fraudes en Python. Pour obtenir une introduction générale à Python pour les applications financières, suivez le cours Introduction à Python pour la finance. Pour en savoir plus sur les fonctions statistiques de R utilisées pour les applications de détection des fraudes, suivez le cours Fraud Detection in R.

Obtenez une certification en science des données

Validez vos compétences professionnelles de data scientist.

FAQ

L'analyse de la fraude peut-elle éliminer complètement la fraude ?

Non, l'analyse de la fraude permet de réduire considérablement la fraude, mais ne peut pas l'éliminer complètement. Il permet de repérer les transactions à haut risque, mais une surveillance humaine reste nécessaire.

Comment les entreprises gèrent-elles les transactions signalées en temps réel ?

Les transactions signalées sont souvent examinées par des enquêteurs humains. Les systèmes automatisés peuvent également bloquer les transactions suspectes dans l'attente d'un examen plus approfondi.

Quelles sont les données essentielles pour une détection efficace de la fraude ?

Les données clés comprennent les journaux de transactions, les profils des clients, les sources de validation tierces et les données relatives aux appareils. Des données propres et de haute qualité améliorent la précision de la détection.

Comment les modèles d'apprentissage automatique non supervisés évoluent-ils avec les nouveaux schémas de fraude ?

Les modèles non supervisés s'adaptent continuellement à de nouveaux comportements en identifiant des modèles et des anomalies inconnus, ce qui les rend plus efficaces pour détecter les nouvelles méthodes de fraude.

Comment les systèmes de détection de la fraude équilibrent-ils la rapidité et la précision ?

Les systèmes utilisent des outils de traitement des données en temps réel comme Apache Flink pour analyser les transactions instantanément tout en minimisant les faux positifs en affinant les algorithmes au fil du temps.

Arun est un ancien fondateur de startup qui aime construire de nouvelles choses. Il étudie actuellement les fondements techniques et mathématiques de l'intelligence artificielle. Il aime partager ce qu'il a appris, alors il écrit à ce sujet.

En plus de DataCamp, vous pouvez lire ses publications sur Medium, Airbyte et Vultr.